Araştırmacılar, yaygın olarak kötüye kullanılan Cobalt Strike araç setine alternatif olarak veya yedeklilik için ona paralel olarak dağıtılabilen, vahşi doğada kullanılan Manjusaka adlı yeni bir sömürü sonrası saldırı çerçevesi gözlemlediler.

Manjusaka, platformlar arası Rust programlama dilinde yazılmış implantları kullanırken, ikili dosyaları eşit derecede çok yönlü GoLang’da yazılmıştır.

RAT (uzaktan erişim truva atı) implantları komut yürütmeyi, dosya erişimini, ağ keşfini ve daha fazlasını destekler, böylece bilgisayar korsanları onu Cobalt Strike ile aynı operasyonel hedefler için kullanabilir.

Kampanya ve keşif

Manjusaka, bir müşteri üzerinde bir Kobalt Saldırısı enfeksiyonunu araştırmak üzere çağrılan Cisco Talos’taki araştırmacılar tarafından keşfedildi, bu nedenle tehdit aktörleri bu durumda her iki çerçeveyi de kullandı.

Enfeksiyon, temas takibi için Tibet’teki Golmud Şehrindeki bir COVID-19 vakası hakkında bir rapor gibi görünen kötü niyetli bir belge aracılığıyla geldi.

Belge, ikinci aşama bir yük olan Kobalt Strike’ı getirmek ve belleğe yüklemek için rundll32.exe aracılığıyla yürütülen bir VBA makrosu içeriyordu.

Ancak, birincil saldırı araç seti olarak yalnızca Cobalt Strike’ı kullanmak yerine, onu ana bilgisayarın mimarisine bağlı olarak EXE (Windows) veya ELF dosyaları (Linux) olabilen Manjusaka implantlarını indirmek için kullandılar.

Cisco Talos araştırmacıları, “Cisco Talos kısa süre önce vahşi doğada kullanılan ve tehdit ortamında yaygın olma potansiyeline sahip “Manjusaka” adlı yeni bir saldırı çerçevesi keşfetti. Bu çerçevenin reklamı Kobalt Strike çerçevesinin bir taklidi olarak yapılıyor,” diye uyarıyor Cisco Talos araştırmacıları.

Manjusaka yetenekleri

İmplantın hem Windows hem de Linux sürümleri hemen hemen aynı yeteneklere sahiptir ve benzer iletişim mekanizmalarını uygular.

İmplantlar, her biri farklı yeteneklere sahip bir RAT ve bir dosya yönetim modülünden oluşur.

RAT, “cmd.exe” aracılığıyla rastgele komut çalıştırmayı destekler, web tarayıcılarında depolanan kimlik bilgilerini, WiFi SSID’sini ve parolaları toplar ve ağ bağlantılarını (TCP ve UDP), hesap adlarını, yerel grupları vb. keşfeder.

.png)

Ayrıca, Premiumsoft Navicat kimlik bilgilerini çalabilir, mevcut masaüstünün ekran görüntülerini yakalayabilir, çalışan işlemleri listeleyebilir ve hatta donanım özelliklerini ve termalleri kontrol edebilir.

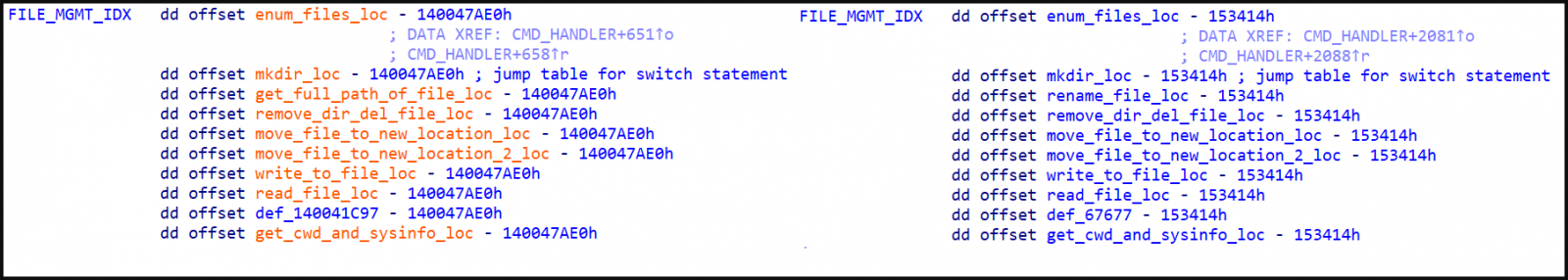

Dosya yönetimi modülü, dosya numaralandırma işlemini gerçekleştirebilir, dizinler oluşturabilir, tam dosya yollarını alabilir, dosya içeriğini okuyabilir veya yazabilir, dosyaları veya dizinleri silebilir ve dosyaları konumlar arasında taşıyabilir.

Araçlarda bir değişiklik

Şu anda Manjusaka, test için geçici olarak vahşi doğada konuşlandırılmış gibi görünüyor, bu nedenle gelişimi muhtemelen son aşamalarında değil. Ancak, yeni çerçeve, gerçek dünya kullanımı için zaten yeterince güçlü.

Cisco, araştırmacılarının, kötü amaçlı yazılım yazarının tanıtım gönderisinde, örneklenen sürümlerde uygulanmayan bileşenleri gösteren bir tasarım şeması bulduğunu belirtiyor.

Bu, analiz edilen saldırıda kullanılan “ücretsiz” sürümde mevcut olmadıkları veya henüz yazar tarafından tamamlanmadıkları anlamına gelir.

“Bu yeni saldırı çerçevesi, bir implanttan beklenebilecek tüm özellikleri içeriyor, ancak en modern ve taşınabilir programlama dillerinde yazılmış.

Çerçevenin geliştiricisi, MacOSX veya Linux’un daha egzotik tatları gibi yeni hedef platformları gömülü cihazlarda çalışan platformlar olarak kolayca entegre edebilir.

Geliştiricinin C2’nin tamamen işlevsel bir sürümünü kullanıma sunmuş olması, bu çerçevenin kötü niyetli aktörler tarafından daha geniş çapta benimsenme şansını artırıyor.” – Cisco Talos

Lure belgesi Çince yazılmıştır ve aynısı kötü amaçlı yazılımın C2 menüleri ve yapılandırma seçenekleri için de geçerlidir, bu nedenle geliştiricilerinin Çin merkezli olduğunu varsaymak güvenlidir. Talos’ OSINT, konumlarını Guangdong bölgesine daralttı.

Durum gerçekten buysa, ülkedeki tehdit gruplarının ortak bir araç setini paylaştığı bilindiği için Manjusaka’nın yakında birden fazla Çinli APT’nin kampanyalarında konuşlandırıldığını görebiliriz.

Yakın zamanda, Cobalt Strike’ın artık eskimiş ve daha kolay tespit edilebilen crackli sürümlerinin yerini alması amaçlanan ‘Brute Ratel’ adlı bir sömürü sonrası araç setinin yükselişini bildirmiştik.

Tehdit aktörlerinin Kobalt Strike’dan kademeli olarak uzaklaşmaya devam etmesi bekleniyor ve yeni pazar fırsatına dönüşmeye çalışan birçok alternatif saldırı çerçevesi muhtemelen ortaya çıkacak.