Çinli bir bilgisayar korsanlığı grubu, en azından 2021’in sonlarından beri kritik bir vCenter Sunucusu güvenlik açığından (CVE-2023-34048) sıfır gün olarak yararlanıyor.

Kusur Ekim ayında düzeltildi ve VMware bu Çarşamba günü CVE-2023-34048’in kullanımdan haberdar olduğunu doğruladı, ancak saldırılarla ilgili başka herhangi bir ayrıntı paylaşmadı.

Ancak güvenlik firması Mandiant’ın bugün açıkladığı gibi, güvenlik açığı UNC3886 Çinli siber casusluk grubu tarafından daha önce bildirilen ve Haziran 2023’te açığa çıkan bir kampanyanın parçası olarak kullanıldı.

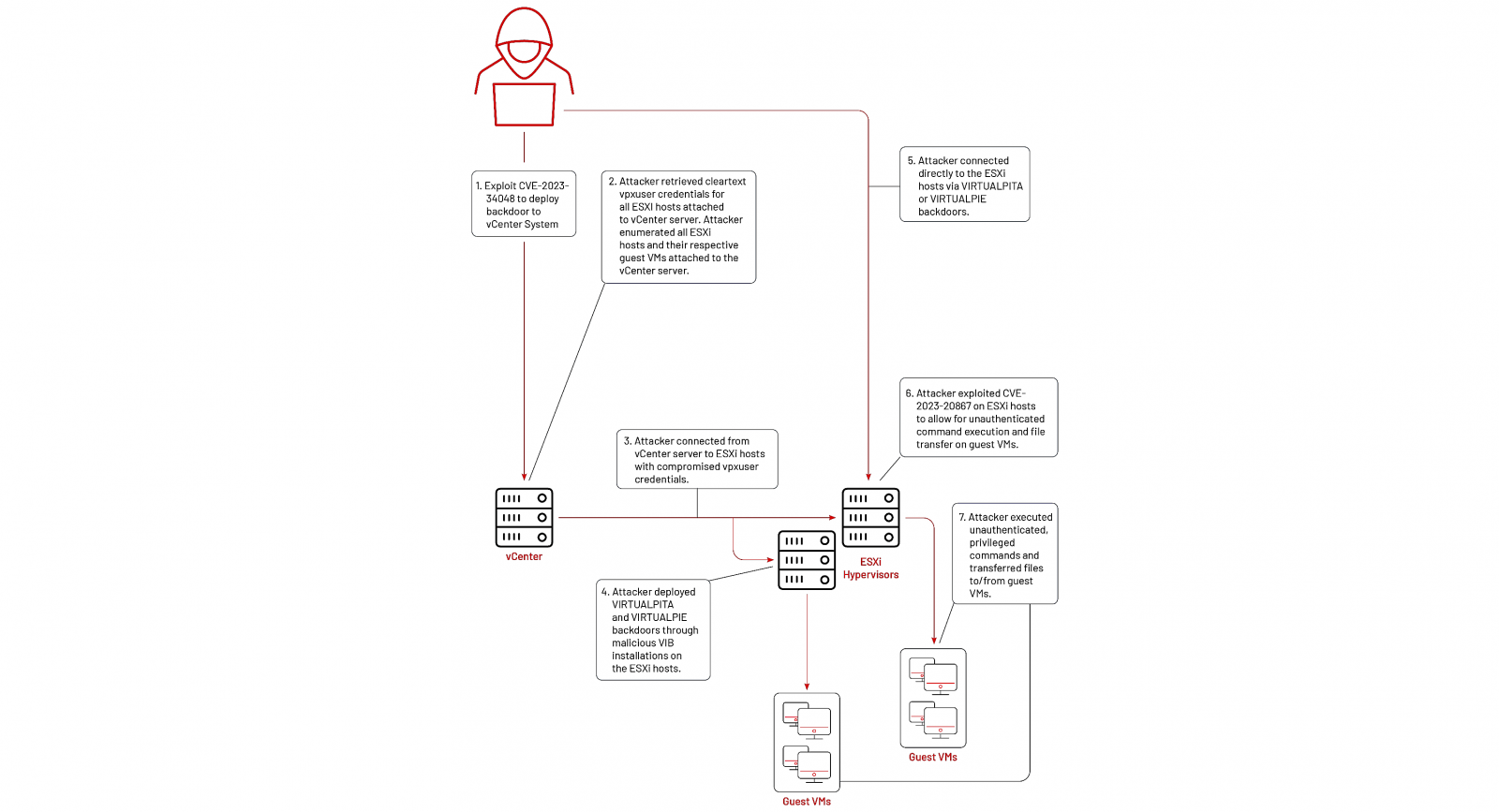

Siber casuslar bunu, hedeflerinin vCenter sunucularını ihlal etmek ve kötü niyetli olarak hazırlanmış vSphere Kurulum Paketleri (VIB’ler) aracılığıyla ESXi ana bilgisayarlarına VirtualPita ve VirtualPie arka kapılarını dağıtmak için kimlik bilgilerini ele geçirmek için kullandılar.

Bir sonraki aşamada, ayrıcalıkları yükseltmek, dosyaları toplamak ve bunları konuk VM’lerden sızdırmak için CVE-2023-20867 VMware Tools kimlik doğrulama atlama kusurundan yararlandılar.

Şimdiye kadar Mandiant, saldırganların kurbanların vCenter sunucularına nasıl ayrıcalıklı erişim elde ettiğini bilmiyordu; ancak bu bağlantı, 2023’ün sonlarında, arka kapıların konuşlandırılmasından dakikalar önce CVE-2023-34048 istismarıyla yakından eşleşen VMware vmdird hizmetinin çökmesiyle ortaya çıktı. .

Mandiant Cuma günü yaptığı açıklamada, “Mandiant, Ekim 2023’te kamuya açıklanmış ve yamalanmış olmasına rağmen, bu çökmeleri 2021 sonu ile 2022 başı arasında birden fazla UNC3886 vakasında gözlemledi ve bu saldırganın bu güvenlik açığına erişebilmesi için yaklaşık bir buçuk yıllık bir pencere bıraktı.” dedi. .

“Bu çökmelerin gözlemlendiği çoğu ortamda günlük girişleri korunmuştu, ancak ‘vmdird’ çekirdek dökümlerinin kendileri kaldırıldı.

“VMware’in varsayılan yapılandırmaları çekirdek dökümlerini sistemde belirsiz bir süre boyunca tutuyor; bu da çekirdek dökümlerinin saldırgan tarafından izlerini gizlemek amacıyla kasıtlı olarak kaldırıldığını gösteriyor.”

UNC3886, Amerika Birleşik Devletleri ve APJ bölgesindeki savunma, hükümet, telekom ve teknoloji sektörlerindeki kuruluşlara odaklandığı biliniyor.

Çinli siber casusların en sevdiği hedefler, saldırılarını tespit etmeyi ve engellemeyi kolaylaştıracak Uç Nokta Tespit ve Yanıt (EDR) özelliklerine sahip olmayan güvenlik duvarı ve sanallaştırma platformlarındaki sıfır gün güvenlik kusurlarıdır.

Mart ayında Mandiant, aynı kampanyada FortiGate güvenlik duvarı cihazlarını tehlikeye atmak ve daha önce bilinmeyen Castletap ve Thincrust arka kapılarını yüklemek için bir Fortinet sıfır gününü (CVE-2022-41328) kötüye kullandıklarını açıkladı.

Fortinet o dönemde şöyle demişti: “Saldırı, tercih edilen hükümet veya hükümetle ilgili hedeflerin bazı ipuçlarıyla birlikte oldukça hedef odaklı.”

“Bu istismar, FortiOS’un ve altında yatan donanımın derinlemesine anlaşılmasını gerektiriyor. Özel implantlar, aktörün FortiOS’un çeşitli bölümlerine tersine mühendislik uygulamak da dahil olmak üzere gelişmiş yeteneklere sahip olduğunu gösteriyor.”