Doğu Asya’daki kuruluşlar, muhtemelen Çince konuşan bir aktör tarafından hedefleniyor. ejderha kıvılcımı güvenlik katmanlarını geçmek için alışılmadık taktikler kullanırken.

SentinelOne bugün yayınlanan bir analizde, “Saldırılar, az bilinen açık kaynak SparkRAT ve Golang kaynak kodunu yorumlama yoluyla tespit edilmekten kaçmaya çalışan kötü amaçlı yazılımların kullanımıyla karakterize ediliyor.” Dedi.

İzinsiz girişlerin çarpıcı bir yönü, SparkRAT’ın bilgi çalmak, virüs bulaşmış bir ana bilgisayarın kontrolünü ele geçirmek veya ek PowerShell talimatlarını çalıştırmak dahil olmak üzere çeşitli etkinlikleri yürütmek için tutarlı bir şekilde kullanılmasıdır.

Casusluk veya siber suçların saik olması muhtemel olsa da, tehdit aktörünün nihai hedefleri henüz bilinmiyor. DragonSpark’ın Çin ile olan bağları, Çin tehdit aktörleri arasında yaygın olarak kullanılan bir saldırı yolu olan kötü amaçlı yazılımı dağıtmak için China Chopper web kabuğunun kullanılmasından kaynaklanmaktadır.

Ayrıca, siber saldırılarda kullanılan açık kaynaklı araçlar yalnızca Çin ile bağlantılı geliştiriciler veya şirketlerden gelmiyor, ayrıca yükleri hazırlamaya yönelik talimatlar, bazıları yasal şirketlere ait olan Tayvan, Hong Kong, Çin ve Singapur’da bulunuyor. .

Siber güvenlik firması, komuta ve kontrol (C2) sunucularının ise Hong Kong ve ABD’de bulunduğunu söyledi.

İlk erişim yolları, China Chopper web kabuğunu bırakmak için internete açık web sunucularından ve MySQL veritabanı sunucularından ödün verilmesini gerektirir. Daha sonra, SharpToken, BadPotato ve GotoHTTP gibi açık kaynak araçları kullanılarak yanal hareket, ayrıcalık yükseltme ve kötü amaçlı yazılım dağıtımı gerçekleştirmek için dayanak noktası kullanılır.

Ana bilgisayarlara ayrıca rastgele kod yürütme yeteneğine sahip özel kötü amaçlı yazılımlar ve sistem komutlarını çalıştırabilen, dosya ve işlemleri değiştirebilen ve ilgili bilgileri sifonlayabilen platformlar arası bir uzaktan erişim truva atı olan SparkRAT da gönderilir.

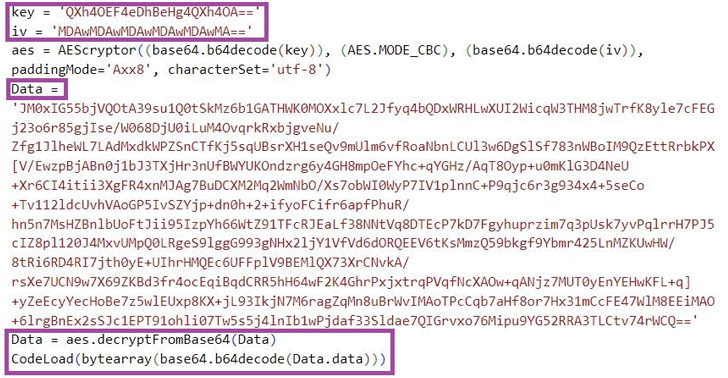

Dikkate değer başka bir kötü amaçlı yazılım, çalışma zamanında içinde bulunan kaynak kodunu radarın altından uçacak ve bir sonraki aşamayı getirmek ve yürütmek için C2 sunucusuyla iletişim kurmak üzere tasarlanmış bir kabuk kodu yükleyiciyi başlatacak şekilde yorumlayan Golang tabanlı m6699.exe’dir. kabuk kodu.

Araştırmacılar, “Çince konuşan tehdit aktörlerinin, kötü amaçlı kampanyalarda sıklıkla açık kaynaklı yazılım kullandıkları biliniyor.”

“SparkRAT çok platformlu ve zengin özelliklere sahip bir araç olduğundan ve düzenli olarak yeni özelliklerle güncellendiğinden, RAT’ın gelecekte siber suçlular ve diğer tehdit aktörleri için çekici olmaya devam edeceğini tahmin ediyoruz.”