Çinli siber casusluk hackleme grubu Mustang Panda’nın bu yıldan itibaren saldırılarda ‘MQsTTang’ adlı yeni bir özel arka kapı konuşlandırdığı görüldü.

Mustang Panda, PlugX kötü amaçlı yazılımının özelleştirilmiş sürümlerini kullanarak veri hırsızlığı saldırılarında dünya çapındaki kuruluşları hedef aldığı bilinen gelişmiş bir kalıcı tehdit (APT) grubudur. Tehdit aktörleri aynı zamanda TA416 ve Bronz Başkan olarak da biliniyor.

Mustang Panda’nın yeni MQsTTang arka kapı kötü amaçlı yazılımı, önceki kötü amaçlı yazılımlara dayanmıyor gibi görünüyor, bu da bilgisayar korsanlarının onu muhtemelen tespit edilmekten kaçınmak ve ilişkilendirmeyi zorlaştırmak için geliştirdiğini gösteriyor.

ESET araştırmacıları, MQsTTang’ı Ocak 2023’te başlayan ve halen devam eden bir kampanyada keşfetti. Kampanya, Tayvan ve Ukrayna’ya odaklanarak Avrupa ve Asya’daki hükümet ve siyasi kuruluşları hedefliyor.

Kötü amaçlı yazılım dağıtımı hedefli kimlik avı e-postaları aracılığıyla gerçekleşirken, yükler önceki Mustang Panda kampanyalarıyla ilişkili bir kullanıcı tarafından oluşturulan GitHub depolarından indirilir.

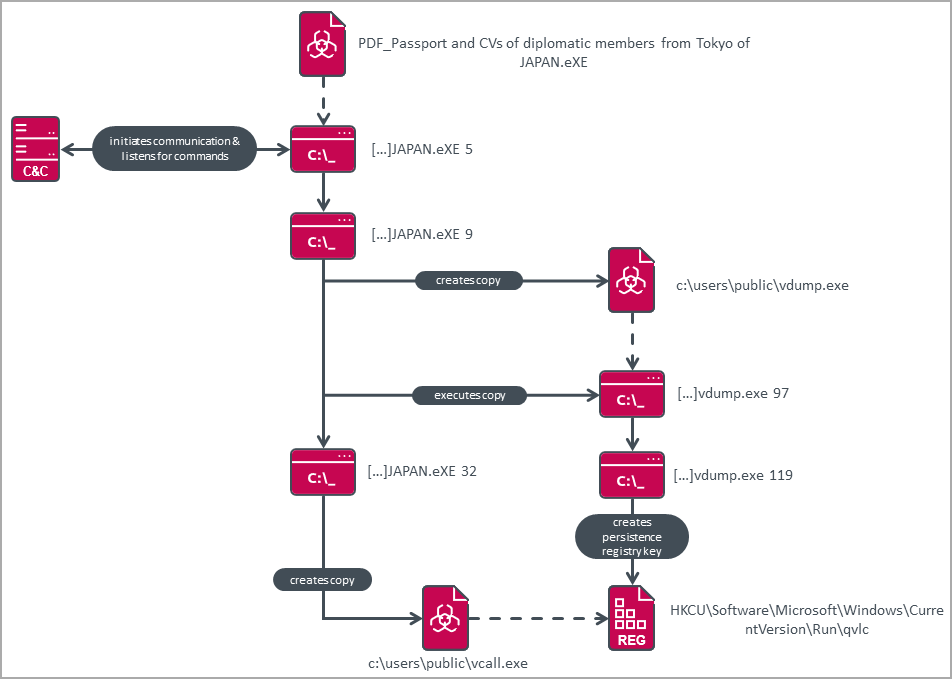

Kötü amaçlı yazılım, diplomatik misyon üyelerinin pasaportlarının taranması, elçilik notları vb. gibi diplomasi temalı isimler verilen, RAR arşivlerinin içine sıkıştırılmış yürütülebilir bir dosyadır.

Yeni MQsTTang arka kapısı

ESET, MQsTTang’ı, tehdit aktörünün kurbanın makinesinde komutları uzaktan yürütmesine ve çıktılarını almasına olanak sağlayan “barebone” bir arka kapı olarak tanımlar.

ESET raporunda, “Bu yeni MQsTTang arka kapısı, grubun diğer kötü amaçlı yazılım aileleriyle ilişkili çan ve ıslıkların hiçbiri olmadan bir tür uzak kabuk sağlıyor” diyor.

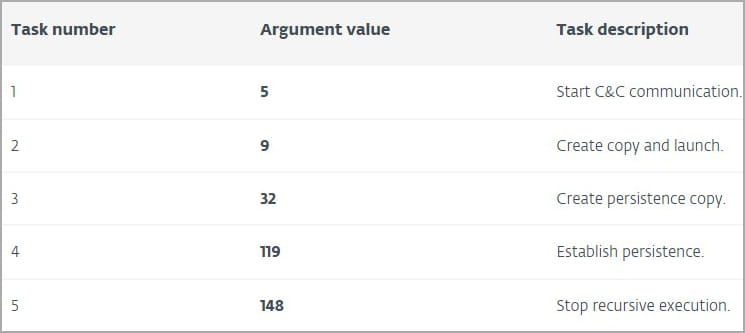

Kötü amaçlı yazılım, başlatıldıktan sonra, C2 iletişimlerini başlatma, kalıcılık sağlama vb. gibi çeşitli görevleri gerçekleştiren bir komut satırı bağımsız değişkeniyle kendisinin bir kopyasını oluşturur.

Kalıcılık, kötü amaçlı yazılımı sistem başlangıcında başlatan “HKCU\Software\Microsoft\Windows\CurrentVersion\Run” altına yeni bir kayıt defteri anahtarı eklenerek oluşturulur. Yeniden başlatmanın ardından yalnızca C2 iletişim görevi yürütülür.

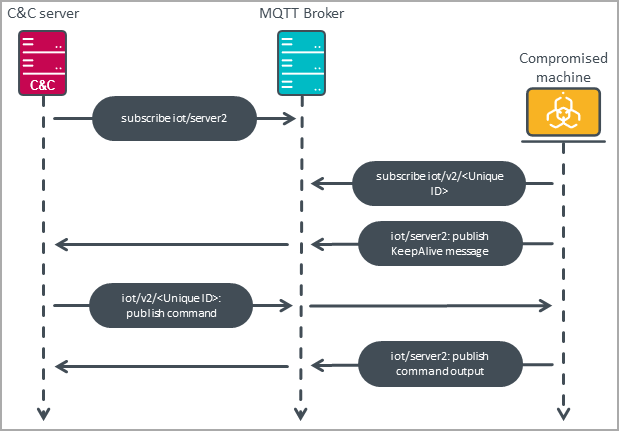

Yeni arka kapının alışılmadık bir özelliği, komuta ve kontrol sunucusu iletişimleri için MQTT protokolünü kullanmasıdır.

MQTT, kötü amaçlı yazılıma C2 alt etmelerine karşı iyi bir dayanıklılık sağlar, tüm iletişimleri bir aracı aracılığıyla geçirerek saldırganın altyapısını gizler ve daha yaygın kullanılan C2 protokollerini arayan savunucular tarafından tespit edilme olasılığını azaltır.

Tespitten kaçınmak için MQsTTang, ana bilgisayarda hata ayıklayıcıların veya izleme araçlarının olup olmadığını kontrol eder ve bulunursa davranışını buna göre değiştirir.

Avustralyalı, Japon, Tayvanlı ve Filipinli kuruluşlara yönelik yoğun hedefleme gördüklerini bildiren Trend Micro analistleri tarafından Mart ve Ekim 2022 arasında yakın tarihli bir başka Mustang Panda operasyonu gözlemlendi.

Bu kampanyada tehdit grubu, ESET tarafından tespit edilen 2023 kampanyasında bulunmayan PubLoad, ToneIns ve ToneShell adlı üç kötü amaçlı yazılım türü kullandı.

MQsTTang’ın grubun uzun vadeli cephaneliğinin bir parçası olup olmayacağı veya belirli bir operasyon için özel olarak geliştirilip geliştirilmediği henüz belli değil.