Siber güvenlik araştırmacıları, aktör tarafından kontrol edilen bir saldırı altyapısıyla iletişim kurmak için tasarlanmış, Microsoft imzalı yeni bir rootkit ortaya çıkardı.

Trend Micro, etkinlik kümesini, daha önce Ekim 2021’de ortaya çıkan FiveSys rootkit’in arkasında olduğu belirlenen aynı aktöre bağladı.

Trend Micro’dan Mahmoud Zohdy, Sherif Magdy ve Mohamed Fahmy, “Bu kötü niyetli aktör Çin’den geliyor ve ana kurbanları Çin’deki oyun sektörü” dedi. Kötü amaçlı yazılımları, geçerli bir imza almak için Windows Donanım Kalite Laboratuvarları (WHQL) sürecinden geçmiş gibi görünüyor.

2022 ve 2023’te Microsoft’un WHQL programı kullanılarak imzalanan bu tür 75 sürücüyle, sekiz farklı kümeyi kapsayan çok sayıda rootkit varyantı keşfedildi.

Trend Micro’nun bazı örnekler üzerinde yaptığı analiz, kaynak kodunda hata ayıklama mesajlarının varlığını ortaya çıkardı ve bu, operasyonun hala geliştirme ve test aşamasında olduğunu gösteriyor.

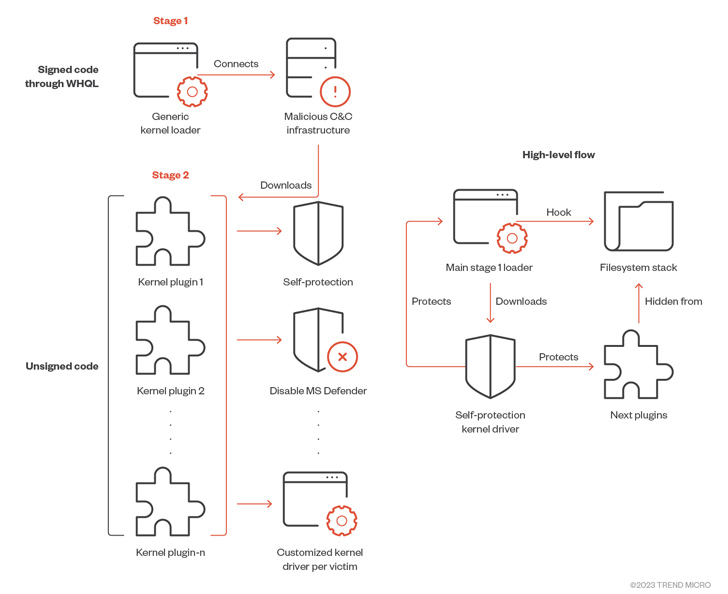

Sonraki adımlarda, birinci aşama sürücü, kayıt defterini düzenleyerek Kullanıcı Hesabı Denetimi (UAC) ve Güvenli Masaüstü modunu devre dışı bırakır ve uzak sunucuyla ağ iletişimini başlatmak için Winsock Kernel (WSK) nesnelerini başlatır.

Ayrıca, daha fazla yük almak için sunucuyu periyodik olarak yoklar ve alınan verilerin kodunu çözdükten ve şifresini çözdükten sonra bunları doğrudan belleğe yükler ve algılamaları atlayabilen gizli bir çekirdek sürücü yükleyicisi olarak etkili bir şekilde işlev görür.

Araştırmacılar, “Ana ikili dosya, saldırganların ikinci aşama işaretsiz bir çekirdek modülünü doğrudan yüklemesine izin veren evrensel bir yükleyici görevi görür” dedi. “İkinci aşamadaki her bir eklenti, dağıtıldığı kurban makineye göre özelleştirilir ve bazıları her makine için özel olarak derlenmiş bir sürücü bile içerir. Her eklentinin, çekirdek alanından gerçekleştirilecek belirli bir dizi eylemi vardır.”

Eklentiler, kendi paylarına, kalıcılık elde etmek, Microsoft Defender Antivirus’ü devre dışı bırakmak ve makinede bir proxy dağıtmak ve web tarama trafiğini uzak bir proxy sunucusuna yönlendirmek için farklı yeteneklerle gelir.

FiveSys gibi, yeni rootkit algılamaları da yalnızca Çin ile sınırlandırılmıştır. Bu enfeksiyonlar için şüphelenilen giriş noktalarından birinin, Cisco Talos’un RedDriver adlı kötü niyetli bir sürücü keşfini yansıtan, trojanlaştırılmış bir Çin oyunu olduğu söyleniyor.

Bulgular, istismar sonrası faaliyetler için Microsoft imzalı kötü amaçlı çekirdek modu sürücülerinin kullanımına ilişkin Cisco Talos ve Sophos’tan gelen diğer raporlarla örtüşüyor; Çince konuşan tehdit aktörleri, video oyunu hile geliştirme topluluğunda popüler olan açık kaynaklı yazılımları atlamak için kullanıyor. teknoloji devi tarafından uygulanan kısıtlamalar.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Meşru dijital sertifikalarla imzalanmış 133 kadar kötü amaçlı sürücü ortaya çıkarıldı ve bunların 81’i kurbanların sistemlerindeki antivirüs çözümlerini sonlandırabiliyor. Kalan sürücüler, internet üzerinden gönderilen hassas verileri gizlice izlemek için tasarlanmış rootkit’lerdir.

Bu sürücülerin Windows Donanım Uyumluluk Programı (WHCP) tarafından imzalanmış olması, saldırganların bunları ihlal edilmiş sistemlere herhangi bir uyarı vermeden yükleyebilecekleri ve neredeyse hiç engellenmeden kötü amaçlı faaliyetler yürütmeye devam edebilecekleri anlamına gelir.

Tehdit direktörü Christopher Budd, “Sürücüler genellikle işletim sisteminin ‘çekirdeği’ ile iletişim kurdukları ve güvenlik yazılımından önce yükledikleri için, kötüye kullanıldıklarında, güvenlik korumalarını devre dışı bırakmada özellikle etkili olabilirler – özellikle güvenilir bir yetkili tarafından imzalandıklarında,” dedi. Sophos X-Ops’ta araştırma, dedi.

Microsoft, açıklamalara yanıt olarak, kullanıcıları gelecekteki tehditlerden korumak için engelleme korumaları uyguladığını ve olaya karışan ortakların satıcı hesaplarını askıya aldığını söyledi.

Geliştirme, saldırganlar tarafından Windows makinelerine ayrıcalıklı erişim elde etmek ve güvenlik yazılımı tarafından yan adım algılaması elde etmek için aktif olarak kullanılan, gelişen bir saldırı vektörünün resmini çiziyor.

Araştırmacılar, “Kötü niyetli aktörler, kötü amaçlı kodları güvenlik araçlarından gizlemek, savunmaları bozmak ve uzun süre radar altında uçmak için rootkit’leri kullanmaya devam edecek” dedi. “Bu rootkit’ler, hem düşük seviyeli sistem bileşenlerini tersine mühendislik yapma becerisine hem de bu tür araçları geliştirmek için gerekli kaynaklara sahip olan gelişmiş gruplar tarafından yoğun bir şekilde kullanılacaktır.”