Çinli Hacking grubu “Mustang Panda”, Microsoft Uygulama Sanallaştırma Enjektör Yardımcısını, antivirüs yazılımı tarafından tespit etmek için meşru süreçlere kötü niyetli yükleri enjekte etmek için bir lolbin olarak kötüye kullandığını tespit etti.

Bu teknik, tehdit grubunu Earth Preta olarak izleyen Trend Micro’daki tehdit araştırmacıları tarafından keşfedildi ve 2022’den beri 200’den fazla kurbanı doğruladıklarını bildirdi.

Mustang Panda’nın trend Micro’nun görünürlüğüne dayanan hedefleme kapsamı, Asya-Pasifik bölgesindeki devlet kuruluşlarını içerirken, birincil saldırı yöntemi devlet kurumlarından, STK’lardan, düşünce tanklarından veya kolluk kuvvetlerinden gelen mızrak aktı e-postalarıdır.

Tehdit grubu daha önce dünya çapında hükümetleri hedefleyen saldırılarda, kötü amaçlı yazılım dağıtımı, özel kaçışlı arka kapılar ve solucan tabanlı bir saldırı zinciri kullanan saldırılarda görülüyordu.

Trend Micro tarafından tespit edilen e -postalar, bir kurulum fabrikası yükleyicisi olan damlalık dosyasını (irsetup.exe) içeren kötü amaçlı bir ek içerir.

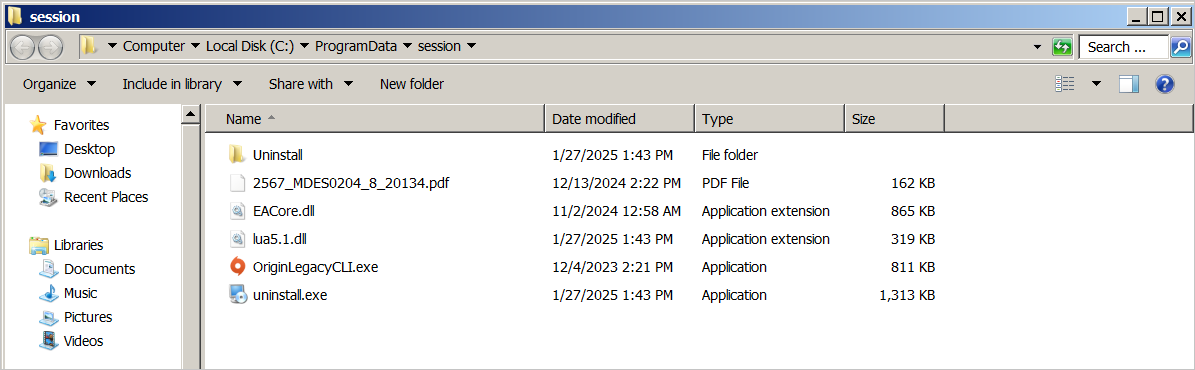

Mağdur tarafından yürütülürse, meşru dosyalar, kötü amaçlı yazılım bileşenleri ve saptırma olarak hizmet etmek için bir tuzak PDF dahil olmak üzere C: \ ProgramData \ Oturumuna birden fazla dosya bırakacaktır.

Kaynak: Trend Micro

Kaçan antivirüs

ESET antivirüs ürünleri, uzlaşmış bir makinede tespit edildiğinde (ekrn.exe veya egui.exe), Mustang Panda, Windows 10 ve daha sonra önceden yüklenen araçlardan yararlanan benzersiz bir kaçış mekanizması kullanır.

Kötüye kullanım, işletim sisteminin kodu çalıştırma işlemlerine enjekte etmesini sağlayan meşru bir Windows sistem aracı olan Microsoft Uygulama Sanallaştırma Enjektörü (Mavinject.exe) ile başlar.

Esas olarak Microsoft’un uygulama sanallaştırması (APP-V) tarafından sanallaştırılmış uygulamaları çalıştırmak için kullanılır, ancak geliştiriciler ve yöneticiler bunu test veya otomasyon için başka bir işlemin içinde DLL’leri yürütmek için de kullanabilirler.

2022’de, siber güvenlik firması Fourcore, mavinject.exe’nin bir lolbin olarak istismar edilebileceğini bildirerek, yürütülebilir dosyanın APP-V kullanmayan cihazlarda engellenmesi gerektiğine dair uyardı.

Mustang Panda, Windows işletim sistemlerine önceden yüklenen meşru bir Windows yardımcı programı olan ‘Waitfor.exe’ içine kötü niyetli yükler enjekte etmek için yürütülebilir dosyayı kötüye kullanıyor.

Windows’daki WaitFor.exe’nin meşru işlevi, belirli bir eylemi yürütmeden önce bir sinyal veya komut bekleyerek birçok makinede işlemleri senkronize etmektir.

Öncelikle, görevleri geciktirmek veya belirli süreçlerin diğerleri başlamadan önce bitmesini sağlamak için toplu komut dosyası ve otomasyonda kullanılır.

Güvenilir bir sistem süreci olarak, içine enjekte edilen kötü amaçlı yazılımlar normal bir Windows işlemi olarak geçer, bu nedenle ESET ve potansiyel olarak diğer antivirüs araçları, kötü amaçlı yazılımın yürütülmesini işaretlemez.

Waitfor.exe enjekte edilen kötü amaçlı yazılım, bir DLL dosyasının (eacore.dll) içinde gizlenmiş olan Toneshell arka kapısının değiştirilmiş bir sürümüdür.

Çalıştığında, kötü amaçlı yazılım Militaltc’deki komut ve kontrol sunucusuna bağlanır[.]com: 443 ve sistem bilgisi ve kurban kimliği gönderir.

.jpg)

Kaynak: Trend Micro

Kötü amaçlı yazılım ayrıca saldırganlara uzak komut yürütme ve Move ve Sil gibi dosya işlemleri için ters bir kabuk sağlar.

Trend Micro, bu yeni varyantın fonksiyonel özelliklerine ve daha önce belgelenmiş paket şifre çözme mekanizmalarına dayanan özel bir Mustang panda aracı olduğuna dair orta güvenle inanıyor.