Çinli tehdit grubu ‘ChamelGang’, Linux cihazlarına daha önce bilinmeyen ‘ChamelDoH’ adlı bir implant bulaştırarak, saldırganların sunucularıyla HTTPS üzerinden DNS iletişimine izin verir.

Belirli bir tehdit aktörü ilk olarak Eylül 2021’de Positive Technologies tarafından belgelendi; ancak araştırmacılar yalnızca Windows araç setine odaklandılar.

Stairwell tarafından dün yayınlanan ve BleepingComputer ile paylaşılan bir rapor, tehdit aktörünün izinsiz giriş cephaneliğini ve dolayısıyla saldırganların uzlaşma göstergelerini genişleten, C++ ile yazılmış yeni bir Linux implantını açıklıyor.

ChamelGang ile yeni Linux kötü amaçlı yazılımı arasındaki bağlantı, önceden tehdit aktörüyle ilişkilendirilmiş bir etki alanına ve Positive Technologies tarafından geçmiş ChamelGang kampanyalarında gözlemlenen özel bir ayrıcalık yükseltme aracına dayanmaktadır.

Kötü amaçlı yazılım iletişimi için HTTPS üzerinden DNS

DNS (etki alanı adı sistemi) protokolü, yazılım ve işletim sistemleri tarafından insanlar tarafından okunabilen ana bilgisayar adlarını daha sonra ağ bağlantıları yapmak için kullanılan IP adreslerine çözümlemek için kullanılır.

Ancak, DNS sorguları şifrelenmemiş, düz metin olarak gönderilerek kuruluşların, ISP’lerin ve diğerlerinin DNS isteklerini izlemesine olanak tanır.

Bu bir gizlilik riski olarak kabul edildiğinden ve hükümetlerin İnternet’i sansürlemesine izin verdiğinden, DNS sorgularını gözetlenemeyecek şekilde şifrelemek için DNS-over-HTTPS adlı yeni bir DNS protokolü oluşturuldu.

Bununla birlikte, kötü amaçlı yazılım bunu etkili bir şifreli iletişim kanalı olarak kullanabildiğinden, güvenlik yazılımlarının kötü amaçlı ağ iletişimini izlemesini zorlaştırdığından, bu iki ucu keskin bir kılıçtır.

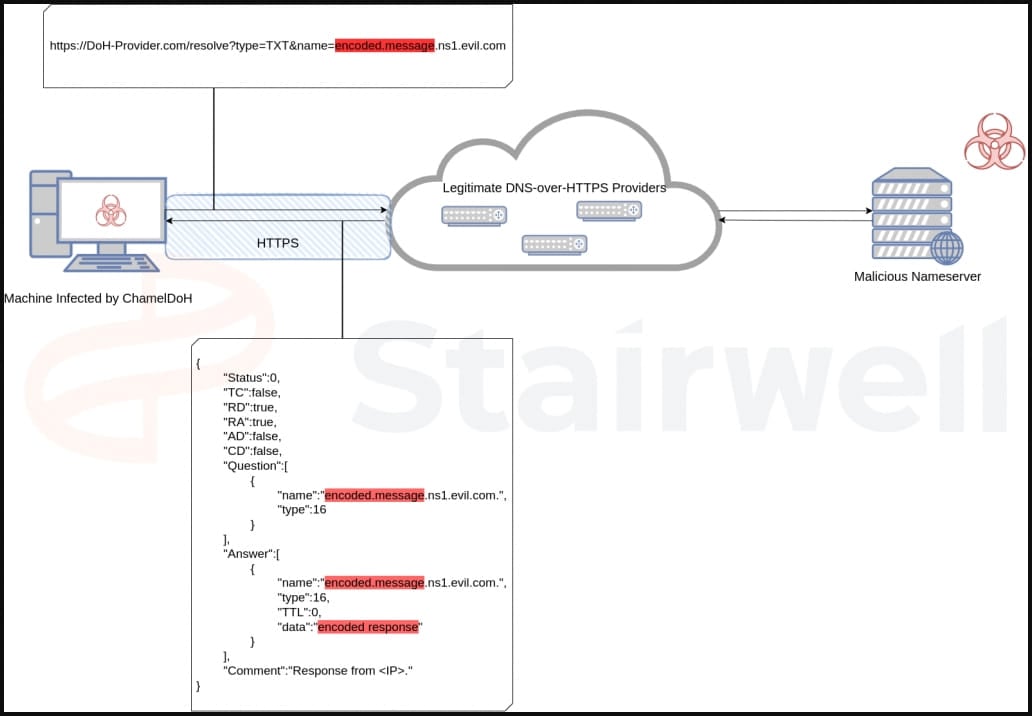

ChamelDoH örneğinde, HTTPS üzerinden DNS, virüs bulaşmış bir cihaz ile komut ve kontrol sunucusu arasında şifreli iletişim sağlayarak, kötü amaçlı sorguları normal HTTPS trafiğinden ayırt edilemez hale getirir.

Ek olarak DoH, bu durumda görülmeyen saygın kuruluşlar tarafından sağlanan DoH uyumlu sunucuları kullanarak yerel DNS sunucularını atlamaya yardımcı olabilir.

Son olarak, DNS istekleri Google ve Cloudflare’ın yasal DoH sunucularını kullandığından, meşru trafiği etkilemeden bunları engellemek neredeyse imkansızdır.

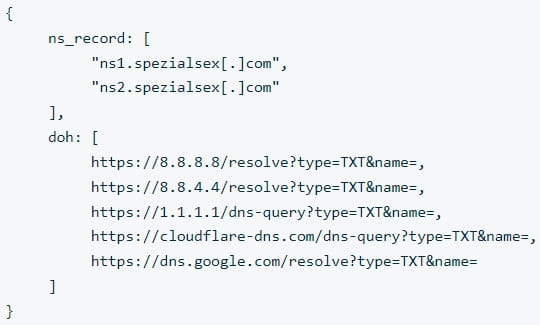

ChamelDoH, C2 ana bilgisayar adlarını ve DoH sorgularını gerçekleştirmek için kötüye kullanılabilecek yasal DoH bulut sağlayıcılarının bir listesini almak için JSON yapılandırmasında depolanan “ns_record” ve “doh” adlı iki anahtarı kullanır.

Kötü amaçlı yazılımların tüm iletişimleri, AES128 ve alfasayısal olmayan karakterlerin yerine geçenleri içeren değiştirilmiş bir base64 kodlaması kullanılarak şifrelenir. Aktarılan veriler daha sonra listelenen kötü amaçlı yazılım komut ve kontrol sunucularına ana bilgisayar adları olarak eklenir.

Bu değişiklik, kötü amaçlı yazılımın, kodlanmış komut ve kontrol sunucusu (C2) iletişimlerini içeren etki alanları için TXT istekleri yayınlamasına izin vererek, bu isteklerin yapısını gizler ve algılanma olasılığını azaltır.

Örneğin, TXT kaydını sorgularken, kötü amaçlı yazılımdan gelen bir DoH sorgusu,

C2, kötü amaçlı yazılımın virüslü cihazda yürütmesi gereken komutları içeren kodlanmış bir TXT kaydıyla yanıt verir.

Çalıştırıldıktan sonra, kötü amaçlı yazılım, adı, IP adresi, CPU mimarisi ve sistem sürümü dahil olmak üzere ana bilgisayarı hakkında temel verileri toplayacak ve benzersiz bir kimlik oluşturacaktır.

Stairwell araştırmacıları, ChamelDoH’un, operatörlerinin HTTPS üzerinden DNS taleplerinde alınan TXT kayıtları aracılığıyla uzaktan yayınlayabildiği aşağıdaki komutları desteklediğini buldu:

- koşmak – Bir dosya/kabuk komutu yürütün

- uyumak – Bir sonraki check-in işlemine kadar geçen saniye sayısını ayarlayın

- wget – Bir URL’den bir dosya indirin

- yüklemek – Bir dosyayı okuyun ve yükleyin

- indirmek – Bir dosya indirin ve yazın

- rm – Bir dosyayı silin

- CP – Bir dosyayı yeni bir konuma kopyalayın

- CD – Çalışma dizinini değiştirin

Stairwell’in analizi, ChamelDoH’un ilk olarak Aralık 2022’de VirusTotal’a yüklendiğini gösterdi.

Bunu yazarken, platformun AV motorlarından hiçbiri tarafından kötü amaçlı olarak işaretlenmemiştir.