Microsoft, Çinli tehdit aktörlerinin, şifre püskürtme saldırılarında kimlik bilgilerini çalmak için saldırıya uğramış SOHO yönlendiricilerinden oluşan Quad7 botnet’i kullandığı konusunda uyarıyor.

CovertNetwork-1658 veya xlogin olarak da bilinen Quad7, ilk kez güvenlik araştırmacısı Gi7w0rm tarafından keşfedilen ve güvenliği ihlal edilmiş SOHO yönlendiricilerinden oluşan bir botnet’tir.

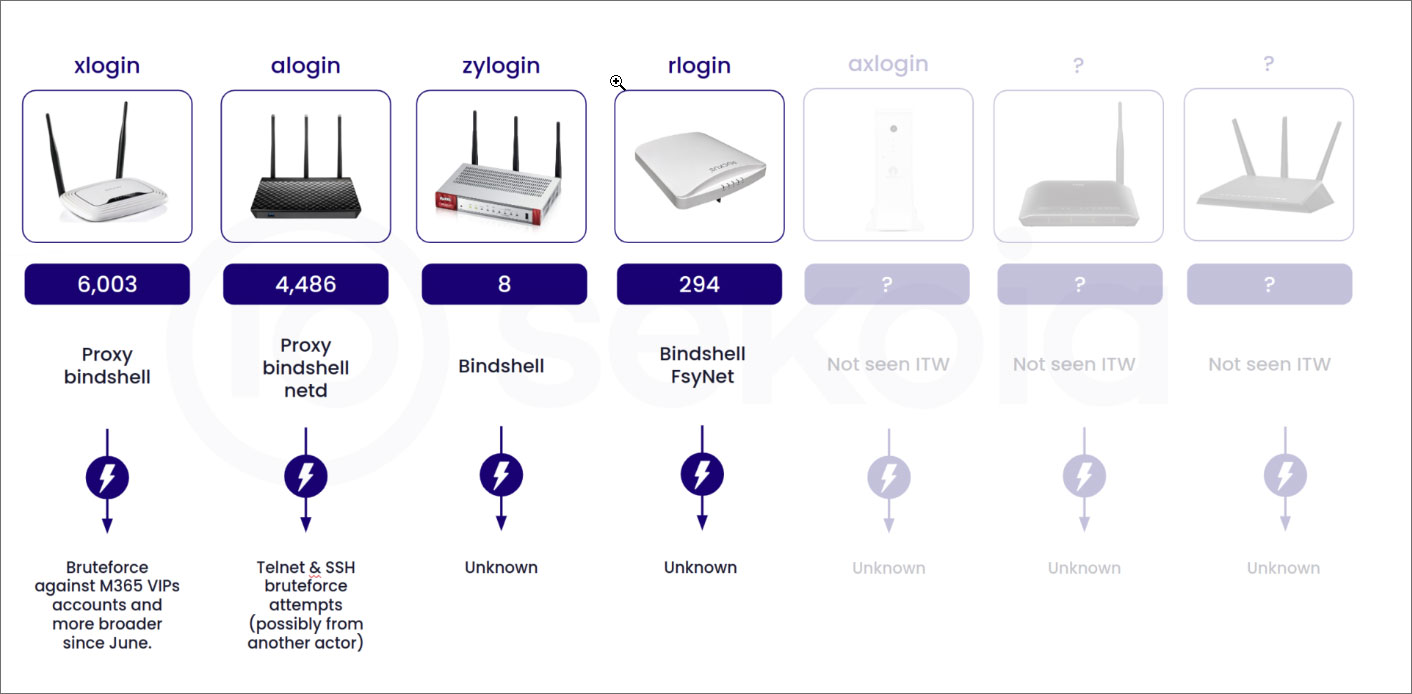

Daha sonra Sekoia ve Team Cymru tarafından hazırlanan raporlar, tehdit aktörlerinin TP-Link, ASUS, Ruckus kablosuz aygıtları, Axentra NAS aygıtları ve Zyxel VPN aygıtlarındaki yönlendiricileri ve ağ oluşturma aygıtlarını hedef aldığını bildirdi.

Cihazların güvenliği ihlal edildiğinde, tehdit aktörleri, Telnet üzerinden cihazlara uzaktan erişime izin veren ve güvenliği ihlal edilen cihaza göre benzersiz karşılama bannerları görüntüleyen özel kötü amaçlı yazılımlar dağıtır:

- xoturum açma – Telnet, TP-Link yönlendiricilerinde TCP bağlantı noktası 7777’ye bağlandı

- Ben başladım – Telnet, ASUS yönlendiricilerdeki 63256 numaralı TCP bağlantı noktasına bağlandı

- giriş yap – Telnet, Ruckus kablosuz cihazlarında TCP bağlantı noktası 63210’a bağlandı.

- axlogin – Axentra NAS cihazlarında Telnet banner’ı (ortamda görülmediği için bilinmeyen bağlantı noktası)

- Zylogin – Telnet, Zyxel VPN cihazlarında TCP bağlantı noktası 3256’ya bağlandı

Tehdit aktörleri, diğer kurulumlarda, kötü amaçlı saldırıları proxy yapmak veya aktarmak için kullanılan ve tespitten kaçınmak için meşru trafiğe karışan bir SOCKS5 proxy sunucusu kurar.

Kaynak: Sekoia

Botnet belirli bir tehdit aktörüne atfedilmemiş olsa da Team Cymru, bu yönlendiricilerde kullanılan proxy yazılımını Çin’in Hangzhou kentinde yaşayan bir kullanıcıya kadar takip etti.

Parola spreyi saldırıları için kullanılan Quad7 botnet

Microsoft bugün, Quad7 botnet’in Çin’den çalıştığına inanıldığını ve çok sayıda Çinli tehdit aktörünün parola sprey saldırıları yoluyla kimlik bilgilerini çalmak için ele geçirilen yönlendiricileri kullandığını açıkladı.

Microsoft yeni bir raporda, “Microsoft, CovertNetwork-1658 şifre sprey operasyonlarından elde edilen kimlik bilgilerinin birden fazla Çinli tehdit aktörü tarafından kullanıldığını değerlendiriyor” dedi.

“Microsoft özellikle Çinli tehdit aktörü Storm-0940’ın CovertNetwork-1658’in kimlik bilgilerini kullandığını gözlemledi.”

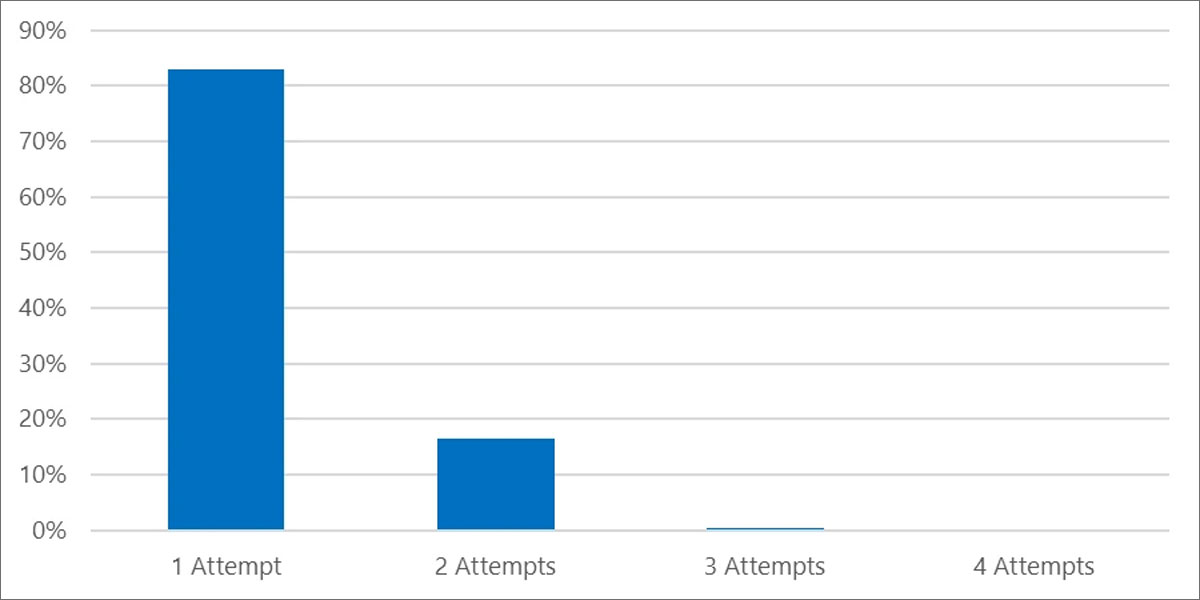

Microsoft, parola püskürtme saldırılarını gerçekleştirirken tehdit aktörlerinin agresif olmadığını, muhtemelen herhangi bir alarmın tetiklenmesini önlemek için hesap başına yalnızca birkaç kez oturum açmaya çalıştıklarını söylüyor.

Microsoft, “Bu kampanyalarda CovertNetwork-1658, hedef kuruluştaki birçok hesaba çok az sayıda oturum açma girişimi gönderiyor” dedi.

“Vakaların yaklaşık yüzde 80’inde CovertNetwork-1658, günde hesap başına yalnızca bir oturum açma girişiminde bulunuyor.”

Kaynak: Microsoft

Ancak kimlik bilgileri çalındıktan sonra Microsoft, Storm-0940’ın bu bilgileri hedeflenen ağlara sızmak için kullandığını, bazen de çalındıkları gün içinde gözlemlediğini belirtti.

Ağın ihlali bir kez gerçekleştiğinde, tehdit aktörleri kimlik bilgilerini dağıtarak ve ağda kalıcılık sağlamak için RAT’lar ve proxy araçları yükleyerek ağ boyunca daha da yayılırlar.

Saldırının nihai amacı, muhtemelen siber casusluk amacıyla hedeflenen ağdan veri sızdırmaktır.

Bugüne kadar araştırmacılar, Quad7 tehdit aktörlerinin SOHO yönlendiricilerinin ve diğer ağ cihazlarının güvenliğini nasıl tehlikeye attığını tam olarak belirleyemedi.

Ancak Sekoia, bal küplerinden birinin OpenWRT sıfır gün kullanan Quad7 tehdit aktörleri tarafından ihlal edildiğini gözlemledi.

Temmuz ayında Sekoia, “Şu anda halka açık olmayan (Google aramasına göre) kimliği doğrulanmamış bir dosya ifşasını ve bir komut enjeksiyonunu zincirleyen dikkate değer bir saldırıyı gözlemlemek için bir haftadan az bir süre bekledik” dedi.

Tehdit aktörlerinin diğer cihazlara nasıl sızdıkları bir sır olarak kalıyor.