Çin merkezli siber casusluk grubu Mustang Panda’ya atfedilen yeni saldırılar, tehdit grubunun ihlal edilen ağlardan veri indirmek ve bilgi çalmak için FDMTP ve PTSOCKET adı verilen yeni stratejilere ve kötü amaçlı yazılımlara geçtiğini gösteriyor.

Araştırmacılar, bilgisayar korsanlarının PUBLOAD kötü amaçlı yazılım düzenleyicisini ağdaki çıkarılabilir sürücüler aracılığıyla dağıtmak için HIUPAN solucanının bir türünü kullandığını buldu.

Mustang Panda (aynı zamanda HoneyMyte/Broze President/Earth Preta/Polaris/Stately Taurus olarak da bilinir), çoğunlukla Asya-Pasifik’te hükümet ve hükümet dışı kuruluşlara karşı siber casusluk operasyonlarına odaklanan, Çin devlet destekli bir hacker grubudur; ancak hedef kapsamında diğer bölgelerdeki kuruluşlar da bulunmaktadır.

Solucan tabanlı saldırı zinciri

Mustang Panda, ilk erişim vektörü olarak genellikle hedefli kimlik avı e-postalarını kullanıyor ancak siber güvenlik şirketi Trend Micro’daki araştırmacılar, bugün yayınlanan bir raporda, tehdit aktörünün yeni saldırılarının, HIUPAN solucanının bir çeşidiyle enfekte olmuş çıkarılabilir sürücüler aracılığıyla ağa PUBLOAD yaydığını söylüyor.

Kaynak: Trend Micro

HIUPAN, tüm dosyalarını gizli bir dizine taşıyarak ve sürücüde yalnızca görünüşte meşru bir dosya (“USBConfig.exe”) bırakarak varlığını gizler; böylece kullanıcıyı onu çalıştırmaya kandırır.

PUBLOAD saldırılardaki ana kontrol aracıdır. DLL yan yüklemesi aracılığıyla sistemde yürütülür, Windows Kayıt Defterini değiştirerek kalıcılık sağlar ve ardından ağı eşlemek için keşif özel komutlarını yürütür.

PUBLOAD’un dışında, tehdit aktörü ikincil bir kontrol aracı olarak işlev gören FDMTP adlı yeni bir kötü amaçlı yazılım parçası kullandı. Araştırmacılar, FDMTP’nin bir DLL’nin veri bölümüne yerleştirildiğini ve DLL yan yüklemesi yoluyla da dağıtılabileceğini söylüyor.

Araştırmacılara göre, son Mustang Panda saldırılarında veri toplama işlemi RAR arşivlerinde yapılıyor ve belirli kesme tarihlerinden itibaren .DOC, .DOCX, .XLS, .XLSX, .PDF, .PPT ve .PPTX dosyalarını hedefliyor.

Tehdit aktörü, cURL aracını kullanarak PUBLOAD aracılığıyla bilgileri sızdırır. Ancak, DMTP üzerinden TouchSocket’a dayalı olarak uygulanan özel PTSOCKET dosya aktarım aracında bir alternatif mevcuttur.

Kaynak: Trend Micro

Haziran ayındaki hedefli kimlik avı kampanyası

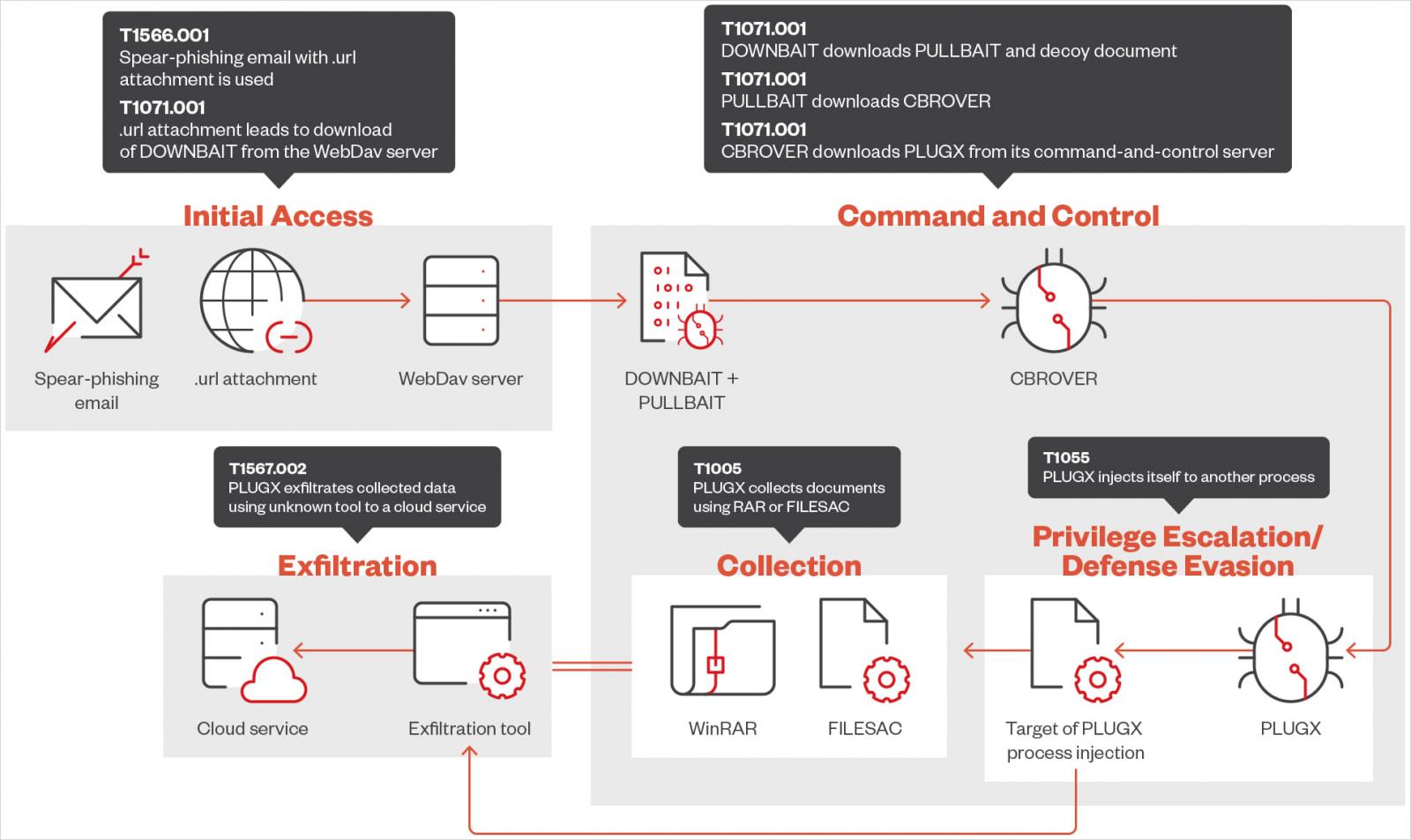

Haziran ayında araştırmacılar, Mustang Panda’nın DOWNBAIT indiricisini kullanarak hem sahte bir belgeyi hem de bellekte yürütülen PULLBAIT kötü amaçlı yazılımını ele geçiren “hızlı tempolu bir kimlik avı kampanyası” yürüttüğünü gözlemlediler.

Daha sonra saldırgan, alarmı tetiklememek için dijital olarak imzalanmış olan CBROVER adı verilen ilk aşama arka kapısını alır ve çalıştırır.

Kaynak: Trend Micro

Mustang Panda’nın, .DOC, .XLS, .PDF, .DWG, .PPTX, .DOCX gibi belge dosyalarını toplayan ve bunları dışarı aktaran ‘FILESAC’ adlı araç gibi diğer araçları tanıtmak için PLUGX’i kullandığı gözlemlendi.

Trend Micro, Microsoft OneDrive’ın kötüye kullanımıyla ilgili başka bir sızdırma yönteminin daha olduğunu belirtiyor, ancak araştırmacılar görev için kullanılan aracı bulamadı. Tehdit grubunun daha önce hükümet ağlarına kötü amaçlı yazılım sokmak için Google Drive’ı kötüye kullandığı görüldü.

Kaynak: Trend Micro

Trend Micro araştırmacıları, şirketin Earth Preta adıyla takip ettiği Mustang Panda’nın “özellikle hükümet kurumlarını (örneğin APAC bölgesinde ordu, polis, dışişleri ajansları, sosyal yardım, yürütme organı ve eğitim) hedef alan kampanyalarında” “kötü amaçlı yazılım dağıtımı ve stratejileri konusunda önemli ilerlemeler kaydettiğini” söylüyor.

Tehdit unsurunun bölgede oldukça aktif olmaya devam ettiği ve yeni taktiklerin “son derece hedefli ve zamana duyarlı operasyonlara” odaklandığını gösterdiği belirtiliyor.

Mustang Panda’nın son kampanyalarıyla ilişkili tehlike göstergelerinin (IoC) tam listesine buradan ulaşabilirsiniz.