Bilgisayar korsanları, siber casusluk saldırılarında yeni bir PingPull varyantı ve ‘Sword2033’ olarak izlenen daha önce belgelenmemiş bir arka kapı gibi yeni Linux kötü amaçlı yazılım varyantlarını kullanıyor.

PingPull, ilk kez Unit 42 tarafından Çin devlet destekli ve aynı zamanda Alaşım Taurus olarak da bilinen Gallium grubu tarafından yürütülen casusluk saldırılarında belgelenen bir RAT (uzaktan erişim truva atı). Saldırılar Avustralya, Rusya, Belçika, Malezya, Vietnam ve Filipinler’deki hükümet ve finans kuruluşlarını hedef aldı.

Birim 42, bu casusluk kampanyalarını izlemeye devam etti ve bugün Çinli tehdit aktörünün Güney Afrika ve Nepal’deki hedeflere karşı yeni kötü amaçlı yazılım türevleri kullandığını bildirdi.

Linux’ta PingPull

PingPull’un Linux varyantı, şu anda 62 anti-virüs satıcısından yalnızca 3’ünün kötü amaçlı olarak işaretlediği bir ELF dosyasıdır.

Unit 42, HTTP iletişim yapısı, POST parametreleri, AES anahtarı ve tehdit aktörünün C2 sunucusundan aldığı komutlardaki benzerlikleri fark ederek bunun bilinen Windows kötü amaçlı yazılımının bir bağlantı noktası olduğunu belirlemeyi başardı.

C2’nin kötü amaçlı yazılıma gönderdiği komutlar, HTTP parametresinde tek bir büyük harfle gösterilir ve yük, base64 kodlu bir istek aracılığıyla sonuçları sunucuya döndürür.

Parametreler ve karşılık gelen komutlar şunlardır:

- A – Geçerli dizini al

- B – Liste klasörü

- C – Metin dosyasını oku

- D – Bir metin dosyası yazın

- E – Dosya veya klasörü sil

- F – İkili dosyayı okuyun, hex’e dönüştürün

- G – İkili dosya yaz, hex’e çevir

- H – Dosya veya klasörü kopyala

- ben – bir dosyayı yeniden adlandır

- J – Bir Dizin Oluşturun

- K – “%04d-%d-%d %d:%d:%d” biçiminde belirtilen bir zaman damgasına sahip zaman damgası dosyası

- M – Çalıştır komutu

Unit 42, PingPull’da kullanılan komut işleyicilerin, Microsoft Exchange sunucularına yönelik saldırılarda yoğun olarak kullanılan bir web kabuğu olan ‘China Chopper’ adlı başka bir kötü amaçlı yazılımda gözlemlenenlerle eşleştiğini söylüyor.

Kılıç2023 ayrıntıları

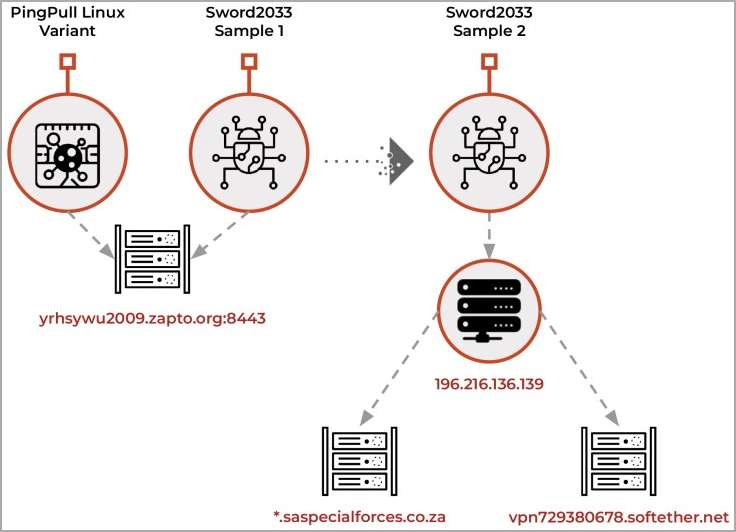

Birim 42 ayrıca, PingPull ile aynı komut ve kontrol sunucusuyla (C2) iletişim kuran yeni bir ELF arka kapısı buldu.

Bu, ihlal edilen sisteme dosya yükleme, dosyaları dışarı sızdırma ve “; echo ile bir komut çalıştırma gibi daha temel işlevlere sahip daha basit bir araçtır.

Echo komutu, muhtemelen analizi daha zor hale getirmek veya etkinliğini gizlemek için yürütme günlüğüne rastgele veriler ekler.

Birim 42, Güney Afrika ordusunu taklit eden farklı bir C2 adresiyle ilişkili ikinci bir Sword2023 örneği keşfetti.

Aynı örnek, Gallium’un operasyonlarında kullandığı bilinen bir ürün olan Soft Ether VPN adresine bağlandı.

Siber güvenlik firması, Şubat 2023’te Güney Afrika’nın Rusya ve Çin ile ortak askeri tatbikatlara katıldığı için bunun rastgele bir seçim olmadığını söylüyor.

Sonuç olarak Gallium, PingPull’un yeni Linux türevlerini ve yeni keşfedilen Sword2023 arka kapısını kullanarak cephaneliğini iyileştirmeye ve hedef yelpazesini genişletmeye devam ediyor.

Kuruluşlar, yalnızca statik algılama yöntemlerine güvenmek yerine, bu karmaşık tehdide etkili bir şekilde karşı koymak için kapsamlı bir güvenlik stratejisi benimsemelidir.