Çin devlet destekli tuz typhoon hackleme grubu, ağ trafiğini gizlice izlemek ve ABD telekomünikasyon sağlayıcılarındaki siber saldırılarda hassas verileri potansiyel olarak yakalamak için Jumblathy adlı özel bir yardımcı program kullanıyor.

Salt Typhoon (aka Earth Astries, Ghostempor ve UNC2286), en az 2019’dan bu yana, öncelikle devlet kurumlarını ve telekomünikasyon şirketlerini ihlal etmeye odaklanan sofistike bir hack grubudur.

Son zamanlarda, ABD yetkilileri Salt Typhoon’un Verizon, AT&T, Lumen Technologies ve T-Mobile dahil olmak üzere ABD’deki telekomünikasyon hizmet sağlayıcılarının birkaç başarılı ihlalinin arkasında olduğunu doğruladılar.

Daha sonra Salt Typhoon’un bazı ABD hükümet yetkililerinin özel iletişimine girmeyi başardığı ve mahkeme yetkili telefonla telafi talepleriyle ilgili bilgileri çaldığı ortaya çıktı.

Geçtiğimiz hafta, kaydedilen Future’s Insikt Group, Tuz Typhoon’un Aralık 2024 ile Ocak 2025 arasında ABD, Güney Amerika ve Hindistan’dan yarısından fazlası olan 1.000’den fazla Cisco Network cihazını hedeflediğini bildirdi.

Bugün, Cisco Talos, ABD’deki büyük telekomünikasyon şirketlerini ihlal ettiklerinde tehdit oyuncunun faaliyeti hakkında daha fazla ayrıntı açıkladı ve bu da bazı durumlarda üç yıldan fazla sürdü.

Tuz Typhoon’un Taktikleri

Cisco, tuz typhoon hackerlarının temel ağ altyapısına öncelikle çalınan kimlik bilgileri ile sızdığını söyledi. Siber güvenlik şirketi, Cisco CVE-2018-0171 Kusurunun sömürülmesini içeren tek bir davanın yanı sıra, bu kampanyada sömürülen bilinen veya sıfır günleri başka hiçbir kusur görmedi.

Raporunda Cisco Talos, “Bu kampanya sırasında yeni Cisco güvenlik açıkları bulunmadı.” Diyerek şöyle devam etti: “Salt Typhoon’un bilinen diğer üç Cisco güvenlik açığını kötüye kullandığına dair bazı raporlar olsa da, bu iddiaları doğrulamak için herhangi bir kanıt belirlemedik.”

Salt Typhoon öncelikle çalınan kimlik bilgilerini kullanarak hedeflenen ağlara erişim kazanırken, kimlik bilgilerini elde etmenin kesin yöntemi belirsizliğini koruyor.

İçeri girdikten sonra, ağ cihazı yapılandırmalarından ek kimlik bilgilerini çıkararak ve kimlik doğrulama trafiğini (SNMP, TACACS ve RADIUS) ele geçirerek erişimlerini genişlettiler.

Ayrıca, hassas kimlik doğrulama verileri, zayıf şifreli şifreler ve ağ eşleme detayları içeren yanal hareketi kolaylaştırmak için TFTP ve FTP üzerinden cihaz yapılandırmalarını da eksiyorlar.

Saldırganlar, izlerini gizlemek için farklı ağ cihazları arasında sık sık dönme ve ortak telekom ağlarına pivot kullanmak için uzlaşmacı kenar cihazlarını kullanmak da dahil olmak üzere, kalıcı erişim ve kaçırma için gelişmiş teknikler gösterdiler.

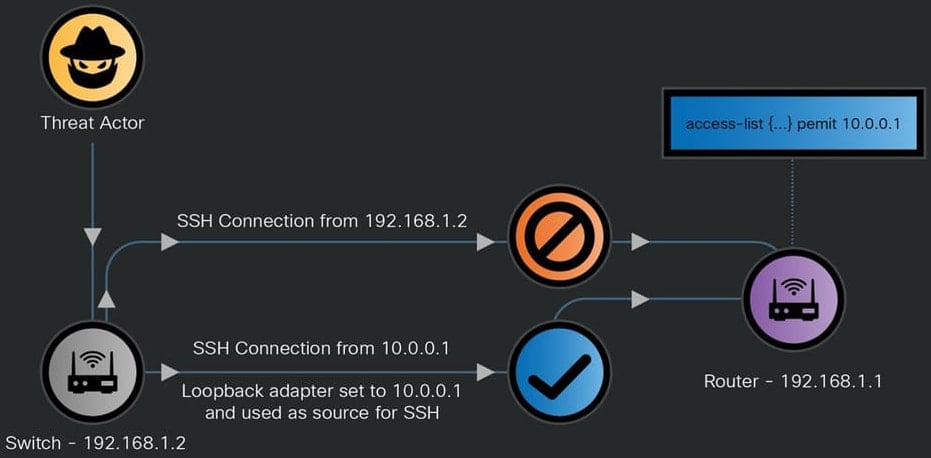

Tehdit aktörleri ayrıca ağ yapılandırmalarını değiştirerek, konuk kabuk erişiminin komutları yürütmesini sağlayan, erişim kontrol listelerini (ACL’ler) değiştirmesini ve gizli hesaplar oluşturmayı gözlemledi.

Kaynak: Cisco

Özel Jumblathy kötü amaçlı yazılım

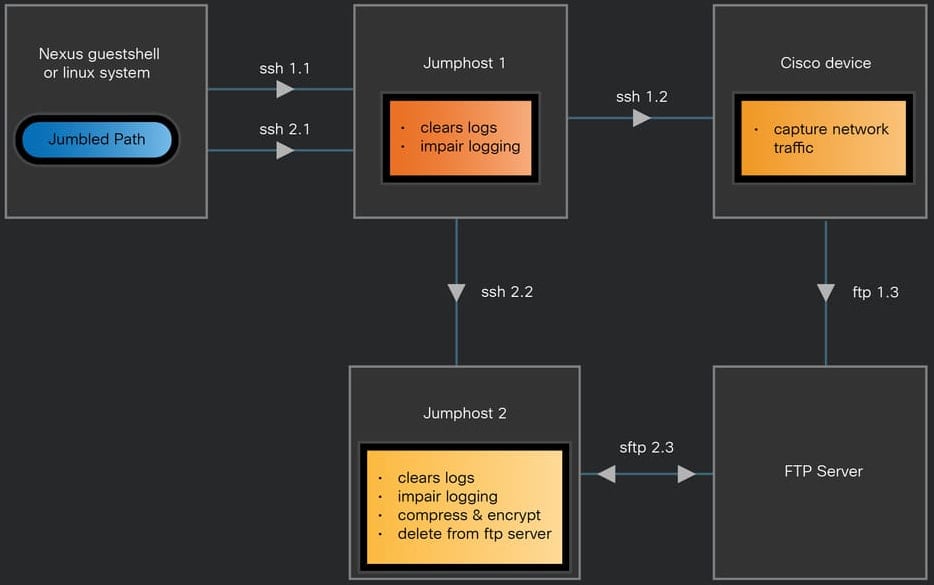

Tuz tayfun saldırılarının birincil bileşeni, TCPDUMP, TPACAP, gömülü paket yakalama ve Jumblathy adlı özel bir araç gibi paket yakalama araçlarını kullanarak ağ etkinliğini izlemek ve verileri çalmaktı.

JumpedPath, X86_64 Linux tabanlı sistemler için inşa edilmiş GO tabanlı bir ELF ikili, Cisco Nexus cihazları da dahil olmak üzere farklı üreticilerden çeşitli kenar ağ cihazlarında çalışmasına izin veriyor.

Jumbledpath, tuz tayfunun, bir atlama konağı aracılığıyla hedeflenen bir Cisco cihazında paket yakalamasını başlatmasına izin verdi, yakalama isteklerinin ağ içindeki güvenilir bir cihazdan kaynaklanıyor ve aynı zamanda saldırganın gerçek konumunu gizliyormuş gibi bir aracı sistem.

Kaynak: Cisco

Aynı araç, etkinliğinin izlerini silmek ve adli araştırmaları daha zor hale getirmek için mevcut günlükleri devre dışı bırakabilir ve mevcut günlükleri temizleyebilir.

Cisco, standart olmayan bağlantı noktalarında yetkisiz SSH aktivitesinin izlenmesi, eksik veya alışılmadık derecede büyük ‘.bash_history’ dosyaları da dahil olmak üzere günlük anomalilerinin izlenmesi ve beklenmedik konfigürasyon değişikliklerini denetleme gibi tuz tayfun aktivitesini tespit etmek için çeşitli önerileri listeler.

Geçtiğimiz birkaç yıl boyunca, Çin tehdit aktörleri, ağ iletişimlerini izlemelerini, kimlik bilgilerini çalmalarını veya aktarılan saldırılar için proxy sunucuları olarak hareket etmelerine olanak tanıyan özel kötü amaçlı yazılımlar yüklemek için giderek daha fazla hedef alan ağ cihazlarını hedefliyorlar.

Bu saldırılar Fortinet, Barracuda, Sonicwall, Check Point, D-Link, Cisco, Juniper, Netgear ve Sophos gibi tanınmış üreticileri hedef aldı.

Bu saldırıların çoğu sıfır gün güvenlik açıklarından yararlanırken, diğer cihazlar tehlikeye atılmış kimlik bilgileri veya eski güvenlik açıkları ile ihlal edildi. Bu nedenle, yöneticiler, kullanılabilir oldukları anda ağ cihazlarını kenara koymalıdır.