Siber casusluk grupları, fidye yazılımını saldırı ilişkilendirmeyi daha zorlu hale getirmek, savunucuların dikkatini dağıtmak veya veri hırsızlığında ikincil bir amaç olarak mali ödül almak için bir taktik olarak kullanıyor.

SentinelLabs ve Recorded Future analistlerinin ortak raporu, dünya çapında yüksek profilli kuruluşları etkileyen saldırılarda CatB fidye yazılımı türünü kullanan, Çin gelişmiş kalıcı tehdidi (APT) olduğundan şüphelenilen ChamelGang vakasını sunuyor.

Ayrı bir etkinlik kümesi, benzer hedeflere ulaşmak için BestCrypt ve Microsoft BitLocker’ı kullanıyor, ancak ilişkilendirme net değil.

ChamelGang hedefleme

ChamelGang, CamoFei olarak da biliniyor ve 2021 ile 2023 yılları arasında devlet kuruluşlarını ve kritik altyapı kuruluşlarını hedef aldı.

Grup, ilk erişimi sağlamak, keşif ve yanal hareket sağlamak ve hassas verileri dışarı çıkarmak için karmaşık teknikler kullanıyor.

Kasım 2022’de gerçekleştirilen saldırıda tehdit aktörleri Brezilya Devlet Başkanlığı’nı hedef alarak 192 bilgisayarı ele geçirdi. Düşman, ağın haritasını çıkarmak ve kritik sistemler hakkında bilgi toplamak için standart keşif araçlarına güveniyordu.

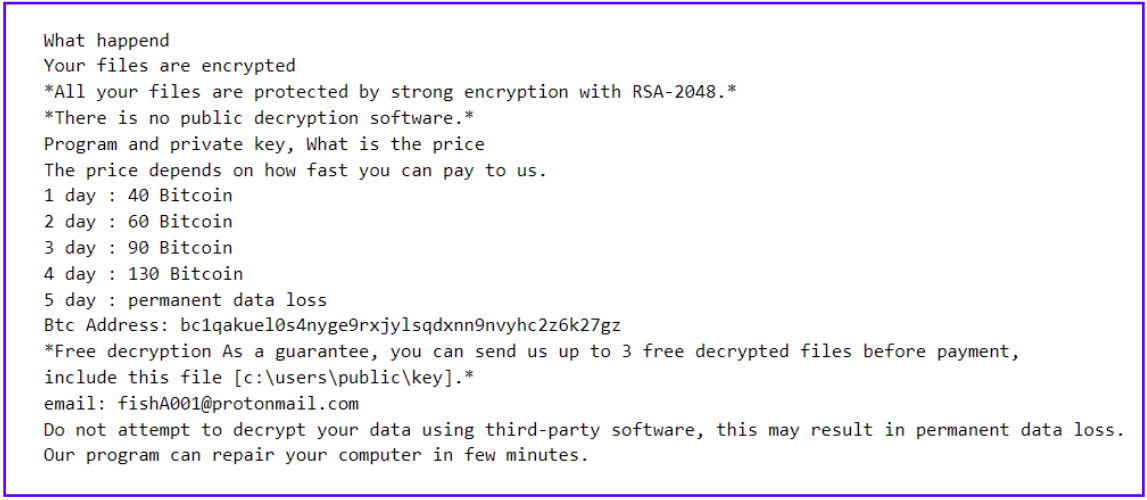

Saldırının son aşamasında ChamelGang, CatB fidye yazılımını ağa dağıttı ve her şifrelenmiş dosyanın başına fidye notları bıraktı. İletişim için bir ProtonMail adresi ve ödeme için bir Bitcoin adresi sağladılar.

Kaynak: SentinelLabs

Saldırı başlangıçta TeslaCrypt’e atfedildi ancak SentinelLabs ve Recorded Future, ChamelGang’a işaret eden yeni kanıtlar sunuyor.

2022 sonlarında başka bir olayda ChamelGang, All India Institute Of Medical Sciences (AIIMS) kamu tıbbi araştırma üniversitesi ve hastanesine sızdı. Tehdit aktörü, CatB fidye yazılımını bir kez daha kullanarak sağlık hizmetlerinde büyük kesintilere neden oldu.

Araştırmacılar, bilinen TTP’lerin, önceki çatışmalarda görülen kamuya açık araçların ve özel kötü amaçlı yazılımların kullanımına dayanan, Doğu Asya’daki bir devlet kurumuna ve Hindistan alt kıtasındaki bir havacılık kuruluşuna yönelik diğer iki saldırının da ChamelGang’ın işi olduğuna inanıyorlar. BeaconLoader.

BestCrypt ve BitLocker

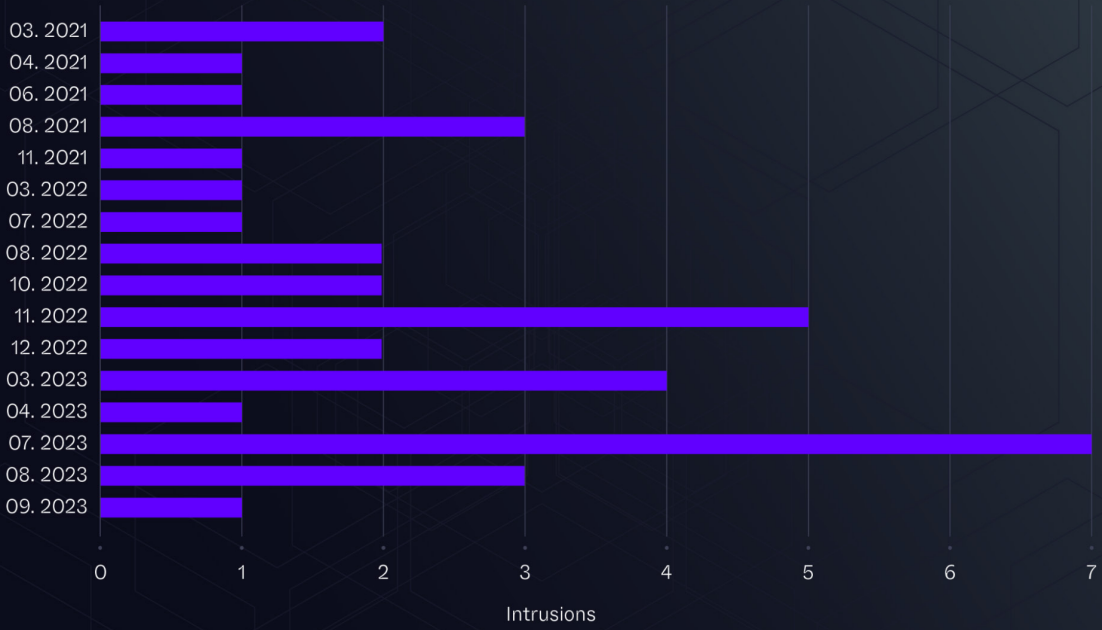

SentinelLabs ve Recorded Future tarafından tespit edilen ayrı bir etkinlik kümesi, dosyaları CatB fidye yazılımı yerine Jetico BestCrypt ve Microsoft BitLocker kullanarak şifreliyor.

Araştırmacılar, bu izinsiz girişlerin çoğu Kuzey Amerika’da olmak üzere 37 kuruluşu etkilediğini söylüyor. Diğer kurbanlar Güney Amerika ve Avrupa’daydı.

Araştırmacılar, diğer siber güvenlik şirketlerinin raporlarındaki kanıtları karşılaştırarak, şüpheli Çin ve Kuzey Kore APT’leriyle bağlantılı geçmiş saldırılarla örtüştüklerini keşfettiler.

Kaynak: SentinelLabs

Tipik olarak BestCrypt, sunucu uç noktalarını otomatik, seri şifreleme yöntemiyle hedeflemek için kullanılırken, BitLocker her durumda benzersiz kurtarma parolaları kullanılarak iş istasyonlarına dağıtıldı.

Saldırganlar ayrıca miPing aracının özel bir çeşidi olan China Chopper web kabuğunu da kullandı ve dayanak noktası olarak Active Directory Etki Alanı Denetleyicilerinden (DC’ler) yararlandı.

Analistler, bu saldırıların ortalama dokuz gün sürdüğünü, bazılarının ise sadece birkaç saat gibi kısa bir süreye sahip olduğunu ve bunun da hedeflenen ortama aşinalık olduğunu gösterdiğini belirtiyor.

Fidye yazılımını siber casusluk saldırılarına dahil etmenin bir nedeni, APT ile siber suç faaliyetleri arasındaki çizgiyi bulanıklaştıran stratejik ve operasyonel faydalar sağlaması olabilir; bu da yanlış atıf yapılmasına veya operasyonun veri toplama niteliğinin gizlenmesine yol açabilir.

Geçmişteki fidye yazılımı olaylarını ChamelGang gibi bir siber casusluk tehdit aktörüne atfetmek yeni bir şey ve düşmanların hedeflerine ulaşırken izlerini gizlemek için taktik değiştirdiklerini gösteriyor.