Blackwood APT, Çin, Japonya ve Birleşik Krallık’taki bireylere ve şirketlere yönelik siber casusluk saldırılarında NSPX30 arka kapısını kullanıyor.

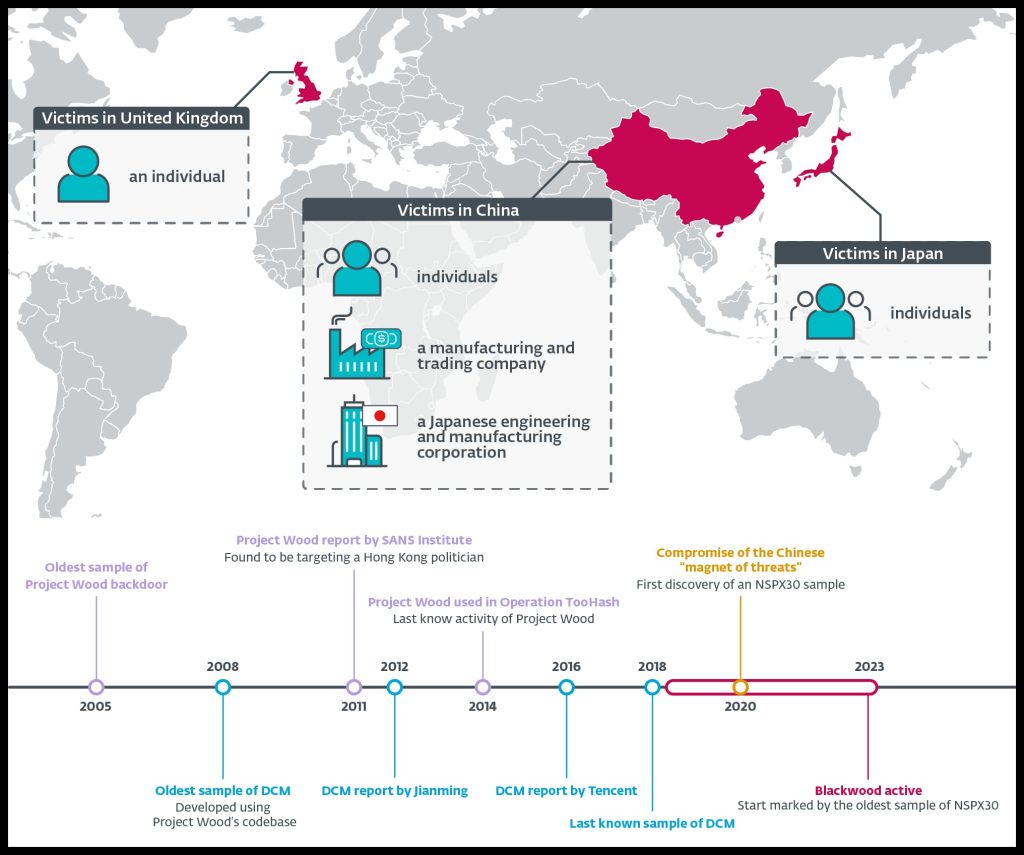

ESET araştırmacıları, Çin, Japonya ve Birleşik Krallık’taki bireyleri ve şirketleri hedef alan siber casusluk saldırılarında gelişmiş implantlar kullanan, Çin merkezli yeni bir APT grubu olan Blackwood’u keşfetti.

Araştırmacılar, yasal yazılımlardan gelen güncelleme isteklerini ele geçirmek için ortadaki rakip (AiTM) tekniklerini kullanan, Blackwood tarafından kullanılan karmaşık bir implant olan NSPX30’u belirlediler.

ESET, NSPX30’un evrimini, 2005’te bulunan en eski örnekle basit bir arka kapı olan Project Wood’a kadar takip etti. İmplantların evrimi 9 Ocak 2005’te başladı. Arka kapı, aşağıdaki şekilde belirtildiği gibi sistem ve ağ bilgilerini toplar, tuş vuruşlarını kaydeder ve ekran görüntüleri alır. Yükleyici ve arka kapı bileşenlerindeki PE (Taşınabilir Yürütülebilir) başlık zaman damgaları

Blackwood arka kapısı 2018’den beri faaliyet gösteriyor ve 2020’de Çin’de hedeflenen bir sistemdeki kötü amaçlı faaliyetler arttı. Çok aşamalı bir implant olan NSPX30 implantı birkaç sistemde tespit edildi ve mağdurlar arasında şunlar yer aldı:

Araştırmacılar bir blog yazısında, “Çin ve Japonya’daki kimliği belirsiz kişiler, Birleşik Krallık’taki yüksek profilli bir kamu araştırma üniversitesine, büyük bir Çinli imalat şirketine ve bir Japon şirketinin Çin merkezli ofislerine bağlı Çince konuşan bir kişi” dedi.

NSPX30, hassas verileri çalabilen, kullanıcı etkinliğini izleyebilen ve sistem işlemlerini bozarak potansiyel olarak hasara neden olabilen eklentilere sahip modüler bir implanttır. Saldırganlar, gelişmiş bir casusluk aracı olan NSPX30 implantını kullanarak erişimin kaybolması durumunda sistemlerin güvenliğini yeniden ihlal etmek için bir strateji kullanır.

ESET Araştırması, Tencent QQ, Sogou Pinyin ve WPS Office gibi meşru yazılımların, güncellemeleri şifrelenmemiş HTTP sunucularından indirdiği endişe verici bir model tespit etti. Bu güvenlik açığı, saldırganların iletişim kanalları kurmasına, veri toplamasına ve ekran görüntüleri yakalamasına olanak tanır.

Saldırganlar, faaliyetlerini daha da gizlemek amacıyla altyapılarını anonimleştirmek için müdahale tekniklerinden yararlanır. NSPX30 tarafından oluşturulan kötü amaçlı trafik daha sonra açıklanmayan bir mekanizma aracılığıyla sorunsuz bir şekilde saldırganların altyapısına iletilir.

NSPX30’un 2005’ten bu yana aktif olduğunun keşfedilmesi, siber güvenlik tehditlerinin yıllar içinde nasıl geliştiğini ortaya koyuyor. Keşif aynı zamanda bu kalıcı tehdide karşı daha iyi savunma sağlamak için yazılımı güncel tutmak, şüpheli eklentilere karşı dikkatli olmak ve gelişmiş kötü amaçlı yazılım tespit özelliklerine sahip güvenlik çözümlerine yatırım yapmak da dahil olmak üzere güçlü siber güvenlik uygulamalarına olan ihtiyacı da vurguluyor.

İLGİLİ MAKALELER

- Mozi Botnet’in Yayından Kaldırılması: IoT Zombi Botnet’ini Kim Öldürdü?

- Çinli APT, Kamboçya’da Casusluk Yapmak İçin Bulut Hizmeti Gibi Davranıyor

- Çinli Hackerlar Microsoft’tan 60 Bin ABD Dışişleri Bakanlığı E-postasını Çaldı

- Çinli Dolandırıcılar Geniş Kumar Ağındaki Klonlanmış Siteleri İstismar Ediyor

- Çin, ChatGPT’yi Fidye Yazılımı Saldırıları İçin Silahlandıran 4 Kişiyi Tutukladı