ÖNEMLİ BULGULAR

- Microsoft, Flax Typhoon adında Çin hükümeti destekli bir APT grubu belirledi.

- Grup, 2021 ortasından beri Tayvanlı kuruluşları hedef alıyor.

- Flax Typhoon, hedeflenen ağlarda kalıcılığı sürdürmek için kötü amaçlı yazılımlara büyük ölçüde güvenmez.

- Bunun yerine grup, işletim sistemindeki yerleşik araçları ve bazı iyi huylu yazılımları kullanıyor.

- Grubun amacı siber casusluk yapmak ve çok çeşitli sektörlerdeki kuruluşlara erişimi sürdürmektir.

Microsoft, bu kampanyadaki nihai hedeflere yönelik Flax Typhoon eylemini gözlemlemedi ancak grubun faaliyetleri Tayvan dışındaki işletmeler için bir tehdit oluşturabilir.

Microsoft Tehdit İstihbaratı Ekibi, yeni tespit edilen Çin hükümeti destekli Gelişmiş Kalıcı Tehdit (APT) grubu Flax Typhoon’un etkinliklerinin özel ayrıntılarını paylaştı. Grup (aka Ethereal Panda), Tayvanlı kuruluşlar genelinde uzun vadeli, kalıcı enfeksiyonlardan oluşan bir ağ kuruyor.

Grubun, hedeflenen ağlarda kalıcılığı korumak için kötü amaçlı yazılımlara çok fazla güvenmediğini, ancak bu amaçla bazı iyi huylu yazılımlarla birlikte işletim sistemine yerleşik araçları kullandığını belirtmekte fayda var.

Ayrıca araştırmacılar, grubun erişimi casusluk dışında pek çok farklı faaliyet gerçekleştirmek için kullandığını, yani 2021 ortalarından bu yana aktif olan bir bilgi toplama kampanyası olduğunu gözlemledi.

“Flax Typhoon’un keşif ve kimlik bilgilerine erişim faaliyetleri, daha fazla veri toplama ve sızma hedeflerini mümkün kılacak gibi görünmüyor. Aktörün gözlemlenen davranışı, Flax Typhoon’un casusluk yapma ve ağdaki yerini koruma niyetinde olduğunu öne sürse de Microsoft, bu kampanyada Flax Typhoon’un nihai hedeflere yönelik eylemini gözlemlemedi.”

Microsoft

Şimdiye kadar bu kampanyada çok çeşitli sektörlerden/endüstrilerden düzinelerce kuruluş hedef alındı; bu da bunun kapsamlı bir siber casusluk faaliyeti olabileceğini gösteriyor.

Ancak Microsoft, yakın gelecekte kapsamının Tayvanlı işletmelerle sınırlı kalmayacağına inanıyor. Grup, gizli operasyonları için Windows işletim sistemindeki yerleşik yasal araçları ve yardımcı programları (örn. LOLbins) kullanıyor ve bunları Tayvan dışındaki kuruluşları hedeflemek için yeniden kullanabilir.

Araştırmacılar, şirketlerin gözden kaçırabileceği sıradan teknikleri kullanması nedeniyle şirketlerin Flax Typhoon’un tuzağına kolaylıkla düşebileceğini ortaya çıkardı.

Teknoloji devi raporunda, Bu APT grubunun kalıcılığa, kimlik bilgileri erişimine ve yanal harekete odaklandığını belirtti. Bu tehdidin tespit edilmesi ve azaltılması zordur çünkü ele geçirilen hesaplar değiştirilebilir veya kapatılabilir ve virüslü sistemler izole edilecektir.

Güneydoğu Asya, Afrika ve Kuzey Amerika’daki hükümet, eğitim, BT ve imalat sektörlerindeki şirketler/kurumlar, Flax Typhoon’un önceki kampanyalarının hedefleriydi.

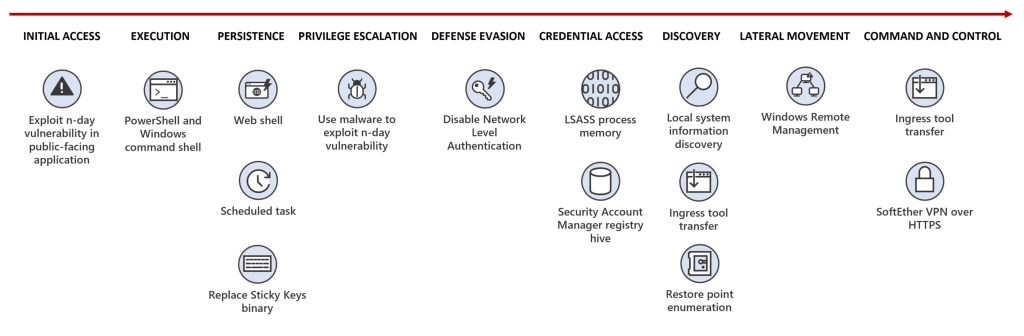

Grup, China Chopper web kabuğunu, Bad Potato ve Juicy Potato ayrıcalık yükseltme araçlarını, Metasploit, Mimikatz, SoftEther sanal özel ağ (VPN) istemcisini kullanmayı tercih ediyor ve genel olarak erişilebilen sunuculardaki bilinen güvenlik açıklarından yararlanma konusunda uzmanlaşıyor ve VPN dahil bir dizi hizmeti hedefliyor. , web, Java ve SQL uygulamaları.

Grup, ilk erişimi elde ettikten sonra kalıcılığı sağlamak için komut satırı araçlarını kullanıyor ve ardından saldırganın C2 altyapısına bir VPN bağlantısı dağıtıyor. Son olarak, kimlik bilgilerini çalar ve VPN erişimini kullanarak diğer güvenlik açıklarını tarar.

Bu, Çin’in dönek eyaleti olarak gördüğü Tayvan’ı ilk kez hedef almıyor. Ülke geçmişte ülkeye karşı casusluk ve DDoS saldırıları başlatmıştı. Bu sefer Çin, hassas verilere erişmenin yanı sıra çok çeşitli sektörlerdeki kuruluşlara erişimi sürdürmek isteyebilir.

Microsoft, hedeflenen/etkilenen müşterileri bilgilendirdi ve sistemlerini güvence altına almalarına yardımcı oluyor.

İLGİLİ MAKALELER

- Microsoft, FoggyWeb arka kapısını kullanan Nobelium korsanlarına karşı uyardı

- Yeni Kimlik Avı Saldırısı Microsoft 365 Kimlik Doğrulama Sistemini Sahtekarlaştırıyor

- Yanıt URL’sindeki Hataya İzin Verildi Yetkisiz MS Power Platform API Erişimi