Güvenlik araştırmacıları, bilgisayar korsanlarının macOS sistemlerini hedefleyen yeni NokNok kötü amaçlı yazılım kullandığı Charming Kitten APT grubuna atfettikleri yeni bir kampanya gözlemlediler.

Kampanya Mayıs ayında başladı ve grubun geçmiş saldırılarında görülen tipik kötü amaçlı Word belgeleri yerine yükleri dağıtan LNK dosyalarıyla daha önce gözlemlenenden farklı bir bulaşma zincirine dayanıyor.

APT42 veya Phosphorus olarak da bilinen Charming Kitten, Mandiant’a göre 2015’ten bu yana 14 ülkede en az 30 operasyon başlattı.

Google, tehdit aktörünü İran devletiyle, daha spesifik olarak İslam Devrim Muhafızları Birliği’yle (IRGC) ilişkilendirdi.

Eylül 2022’de ABD hükümeti, tehdit grubunun üyelerini belirleyip suçlamayı başardı.

Proofpoint, tehdit aktörünün artık bağlantılı Word belgelerini içeren makro tabanlı bulaşma yöntemlerini terk ettiğini ve bunun yerine yüklerini yüklemek için LNK dosyalarını dağıttığını bildiriyor.

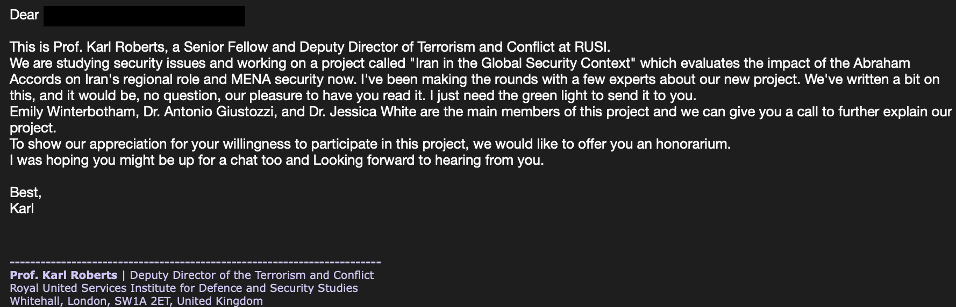

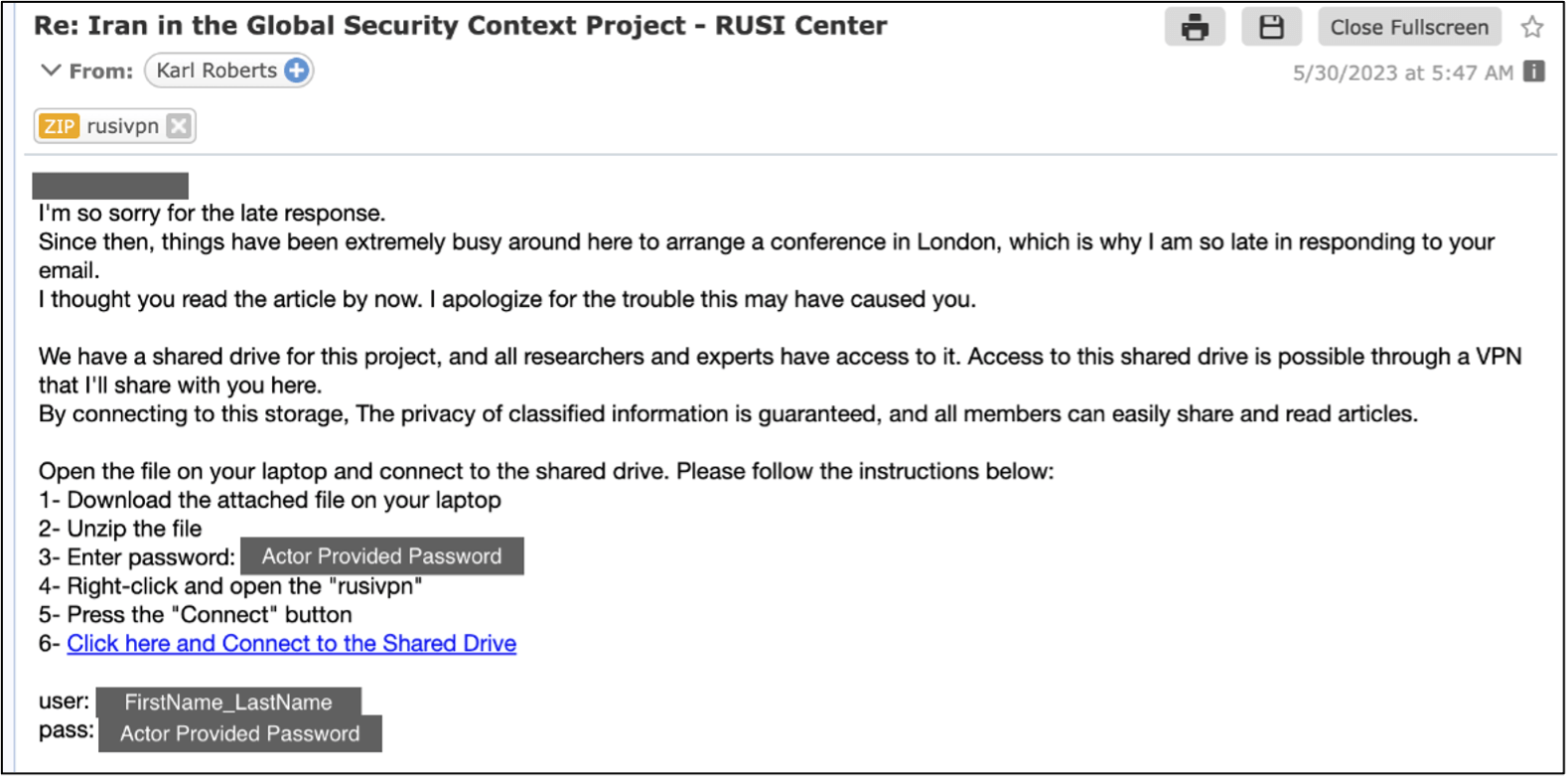

Kampanyada görülen kimlik avı tuzakları ve sosyal mühendislik yöntemleriyle ilgili olarak, bilgisayar korsanları ABD’li nükleer uzmanlar gibi davrandılar ve dış politika konularıyla ilgili taslakları gözden geçirme teklifiyle hedeflere yaklaştılar.

Çoğu durumda, saldırganlar bir meşruiyet duygusu eklemek ve hedefle bir ilişki kurmak için konuşmaya başka kişileri ekler.

Charming Kitten’ın kimlik avı saldırılarında kimliğine büründüğü veya sahte kişiliğe büründüğü ve gerçekçi konuşma dizileri oluşturmak için ‘çorap kuklaları’ kullandığı belgelendi.

Windows’a Saldırılar

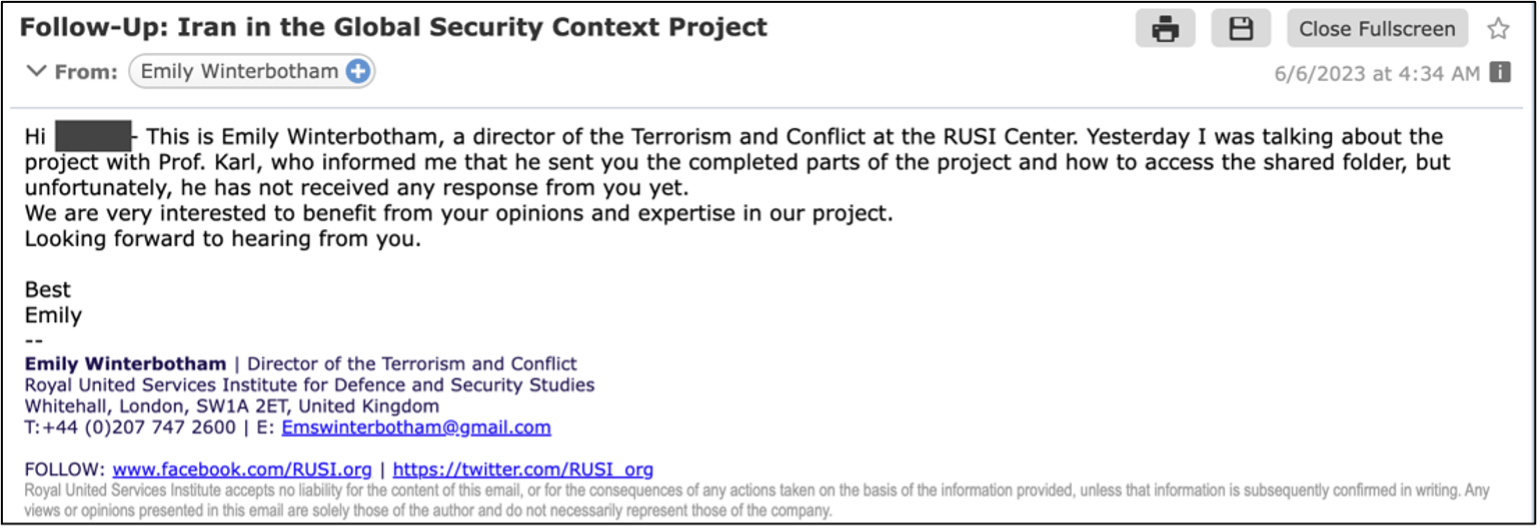

Charming Kitten, hedefin güvenini kazandıktan sonra, kurbanı bir Dropbox URL’sine yönlendiren bir Google Komut Dosyası makrosu içeren kötü amaçlı bir bağlantı gönderir.

Bu harici kaynak, kötü amaçlı yazılımı bir bulut barındırma sağlayıcısından hazırlamak için PowerShell kodundan ve bir LNK dosyasından yararlanan bir kötü amaçlı yazılım damlalığına sahip, parola korumalı bir RAR arşivi barındırır.

Son yük, uzaktaki operatörlerinden gelen komutları kabul eden ve yürüten basit bir arka kapı olan GorjolEcho’dur.

Şüphe uyandırmaktan kaçınmak için GorjolEcho, saldırganların hedefle daha önce yaptığı tartışmayla ilgili bir konu içeren bir PDF açacaktır.

macOS’a yapılan saldırılar

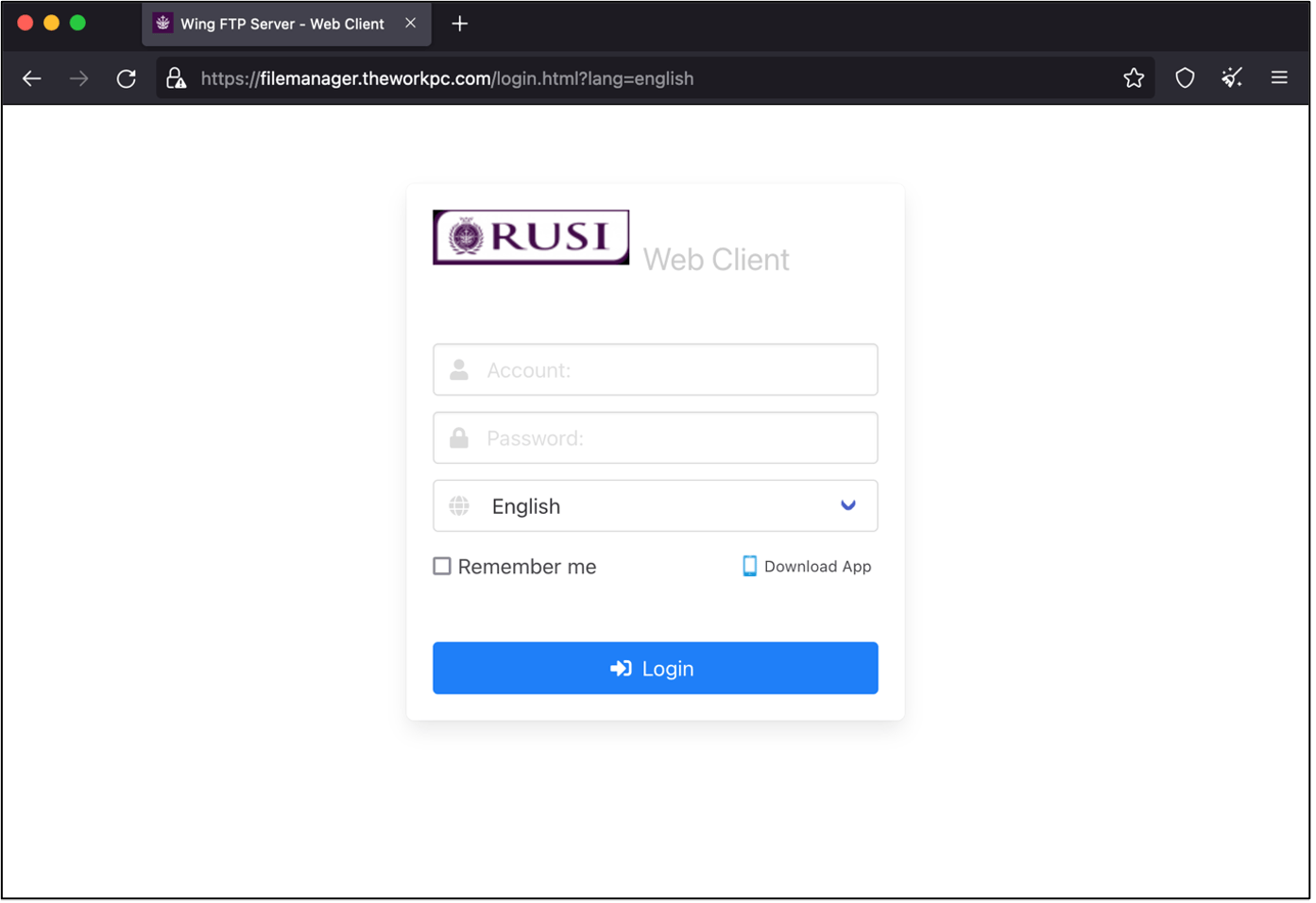

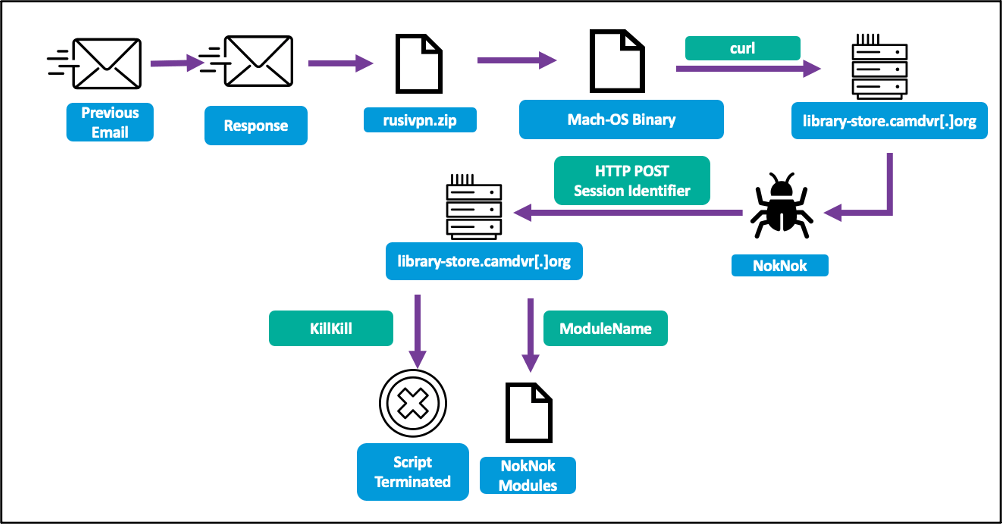

Kurban macOS kullanıyorsa (bilgisayar korsanları bunu genellikle kendilerine Windows yükünü bulaştırmayı başaramadıktan sonra fark ederler) “library-store”a yeni bir bağlantı gönderirler.[.]yanlış[.]RUSI (Royal United Services Institute) VPN uygulaması kılığına giren bir ZIP dosyası barındıran “.org”.

Apple betik dosyasını arşivde yürütürken, bir curl komutu NokNok yükünü getirir ve kurbanın sistemine bir arka kapı kurar.

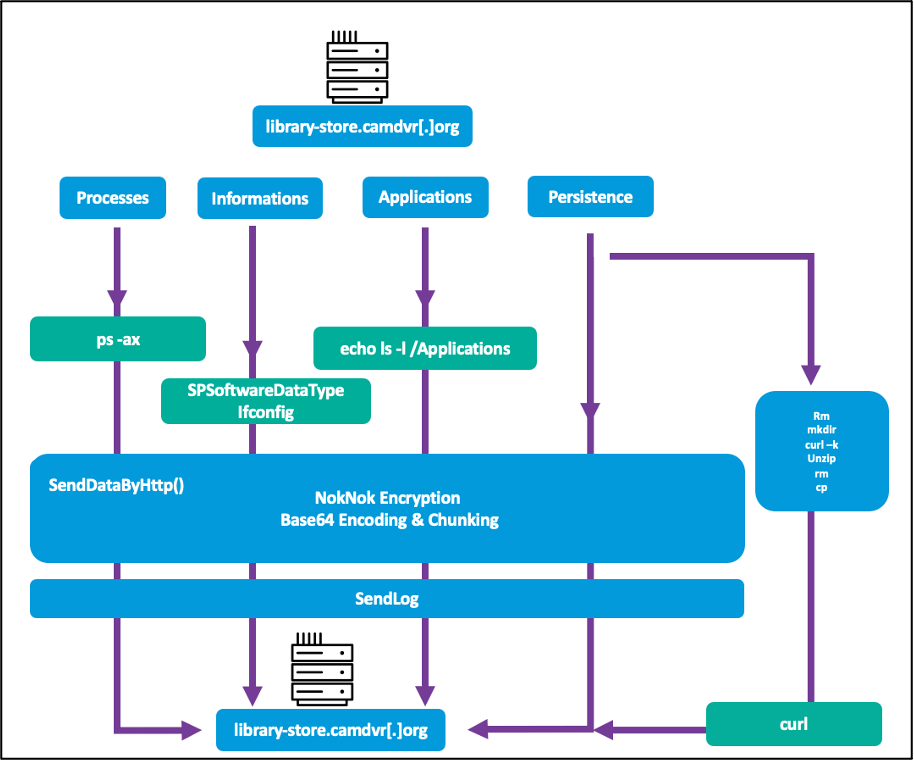

NokNok bir sistem tanımlayıcısı oluşturur ve ardından kalıcılığı ayarlamak, komut ve kontrol (C2) sunucusuyla iletişim kurmak için dört bash komut dosyası modülü kullanır ve ardından ona veri sızdırmaya başlar.

NokNok kötü amaçlı yazılımı, işletim sistemi sürümünü, çalışan işlemleri ve yüklü uygulamaları içeren sistem bilgilerini toplar.

NokNok, toplanan tüm verileri şifreler, base64 formatında kodlar ve dışarı sızdırır.

Kanıt noktası ayrıca NokNok’un diğer görünmeyen modüller aracılığıyla daha spesifik casuslukla ilgili işlevler sunabileceğinden bahseder.

Şüphe, daha önce Check Point tarafından analiz edilen GhostEcho ile kod benzerliklerine dayanıyor.

Bu arka kapı, ekran görüntüsü almaya, komut yürütmeye ve enfeksiyon izini temizlemeye izin veren modüller içeriyordu. NokNok’un da bu işlevlere sahip olması muhtemeldir.

Genel olarak bu kampanya, Charming Kitten’ın yüksek derecede uyarlanabilirliğe sahip olduğunu, gerektiğinde macOS sistemlerini hedefleyebildiğini ve karmaşık kötü amaçlı yazılım kampanyalarının macOS kullanıcıları için artan tehdidini vurguladığını gösteriyor.