Rakipler, karmaşık siber saldırılar gerçekleştirirken operasyon saatlerinin önemsiz olduğunu bir kez daha gösterdi.

eSentire’ın TRU ekibi, ilk kez, yasal CiscoVPN oturum açma bilgilerinin birden çok uç noktaya yapılan anormal WMI çağrılarıyla çakıştığı durumlarda, bir finansal hizmet müşterisinin ortamında şüpheli etkinlik gözlemledi.

Soruşturma, saldırganlara geniş yürütme ayrıcalıkları tanıyan “serviceaccount” adlı bir Active Directory hesabının VPN erişiminin yanı sıra kötüye kullanıldığını ortaya çıkardı.

Eylül 2025’in sonlarında, eSentire’ın Tehdit Müdahale Birimi (TRU), risk altındaki CiscoVPN kimlik bilgilerinden ve aşırı ayrıcalıklı bir Active Directory hesabından yararlanarak yanal hareket etmek, uzaktan komutları yürütmek ve Discord destekli komuta ve kontrol aracılığıyla kalıcılığı sürdürmek için “ChaosBot” adlı yeni bir Rust tabanlı arka kapı tespit etti.

Msedge_elf.dll yükü, C:\Users\Public\Libraries adresinden Microsoft Edgeidentity_helper.exe aracılığıyla yan yüklendi ve ChaosBot’un tespit edilmeden konuşlandırılmasına olanak tanıdı.

İlk keşif komutları sistem bilgilerini aldı ve gelen bir tünel oluşturmak için hızlı bir ters proxy (frp) yürütülebilir dosyası indirildi.

Eş zamanlı olarak operatörler bir VS Kod Tüneli arka kapısını test etti, ancak bu çaba, betiğin atlayamadığı etkileşimli kimlik doğrulama istemleri nedeniyle başarısız oldu.

Saldırının Anatomisi

ChaosBot’un saldırı zinciri, CiscoVPN oturum açma bilgilerinin kaba zorlama yoluyla ya da Vietnam Devlet Bankası yazışmaları gibi görünen kötü amaçlı Windows Kısayolu (.lnk) dosyalarının teslim edildiği kimlik avı kampanyaları yoluyla kimlik bilgisi hırsızlığıyla başlar.

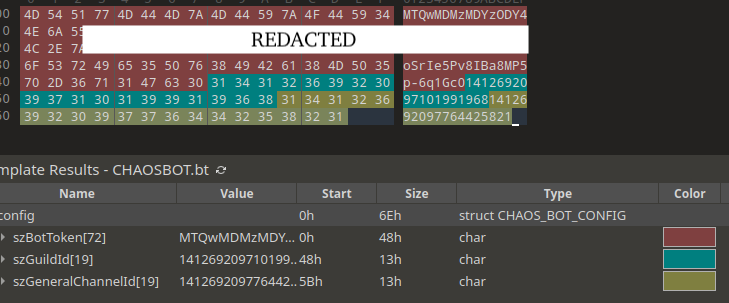

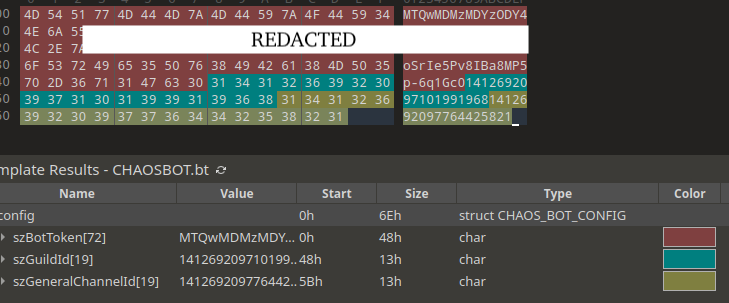

ChaosBot, Rust’ta yazılmıştır ve sürüme bağlı olarak Discord API ile etkileşimler için reqwest veya serenity kitaplığını kullanır.

Kurban kısayolu tetiklediğinde, bir PowerShell komutu ChaosBot’u getirip çalıştırırken, kullanıcıyı kandırmak için sahte bir PDF açılıyor.

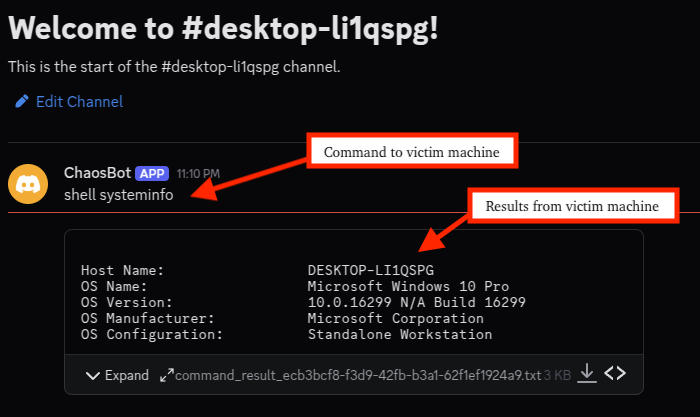

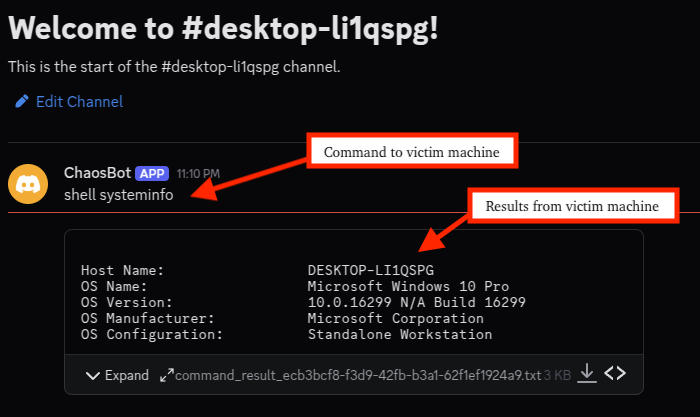

Kötü amaçlı yazılım, yapılandırmasında yerleşik bir bot jetonu kullanarak Discord’a bağlanır, Discord API’sine yapılan bir GET isteği aracılığıyla jetonu doğrular ve kurbanın ana bilgisayar adının adını taşıyan yeni bir kanal oluşturur.

Sonraki GET istekleri, ChaosBot’un PowerShell işlemlerini oluşturarak yerel olarak yürüttüğü komutlar için bu kanalı yoklar. Standartlaştırılmış komut satırları, karakter bütünlüğünü korumak için UTF-8 çıkış kodlamasını içerir.

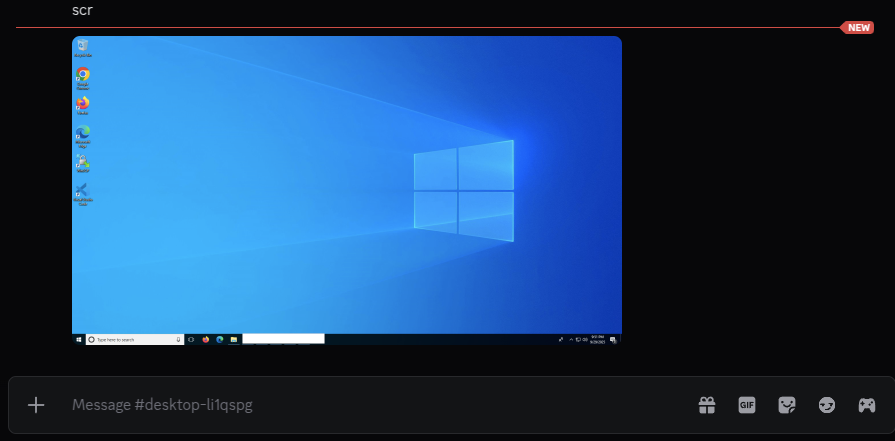

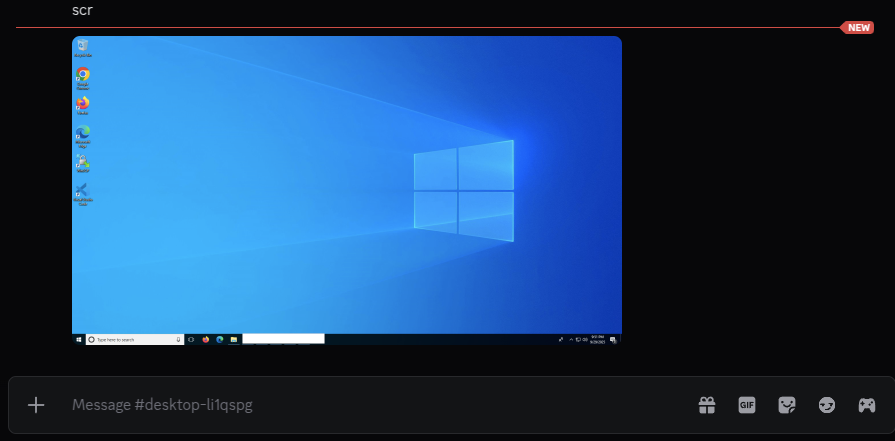

Tehdit aktörünün bakış açısı ve kurban makinenin sistem bilgilerinin, tehdit aktörünün kabuk komutunu göndermesinden kısa bir süre sonra kanala nasıl yüklendiği vurgulanır.

Desteklenen komutlar, isteğe bağlı kabuk komutlarının yürütülmesine, dosya indirme ve yüklemeye, ekran görüntüsü yakalamaya ve ters proxy kurulumuna olanak tanır.

Örneğin, “kabuk sistem bilgisi” sistem ayrıntılarını toplayıp kanala döndürürken, “scr” masaüstünü yakalar ve bir PNG dosyası gönderir.

Kaçış teknikleri arasında, Windows telemetrisi için Olay İzlemeyi devre dışı bırakmak amacıyla ntdll!EtwEventWrite yamasının uygulanması ve sanal makinelerde çalışmayı önlemek için MAC adreslerinin bilinen VMware ve VirtualBox önekleriyle kontrol edilmesi yer alır.

Operatörler, frp’yi indirerek ve node.exe dosyasını bir AWS Hong Kong sunucusuna işaret eden şifreli, sıkıştırılmış tünellerle yapılandırarak kalıcılığı korur.

Bir VS Kod Tüneli hizmeti kurma girişimleri, rakiplerin çok yönlü arka kapılarla ilgili deneyimlerini gösterdi. 12 örneğin analizi, C2 altyapısının arkasında iki Discord kullanıcı hesabının (chaos_00019 ve lovebb0024) olduğunu doğruladı ve meta veriler, hesabın 2024 ortasında oluşturulduğunu gösteriyor.

Öneriler ve Yanıt

İhlalin doğrulanmasının ardından eSentire’ın SOC analistleri, etkilenen ana bilgisayarları izole etti ve tehdidi ortadan kaldırmak için müşteriyle işbirliği yaptı.

Önemli dersler arasında aşırı ayrıcalıklı hizmet hesaplarının tehlikesi ve çalınan VPN kimlik bilgilerinin hızlı ağ güvenliği ihlaline yol açma kolaylığı yer alıyor.

Kuruluşlar, uzaktan erişim hesapları için en az ayrıcalığı uygulamalı, tüm VPN ve etki alanı oturum açma işlemlerinde çok faktörlü kimlik doğrulamayı zorunlu kılmalı ve güçlü, öngörülemeyen parola politikaları uygulamalıdır.

Bu işlevsellik, kötü amaçlı yazılım operatörleri için bir keşif aracı görevi görerek, virüslü sistemin bir sanal alan mı yoksa meşru bir hedef mi olduğunu hızlı bir şekilde değerlendirmelerine olanak tanır.

Hizmet hesaplarına yönelik adlandırma kurallarında, otomatik saldırıları engellemek için “hizmet hesabı” gibi yaygın terimlerden kaçınılmalıdır.

Kimlik bilgisi hijyeninin ötesinde, mevcut güvenlik yamalarının sürdürülmesi, kimlik doğrulama olaylarının ayrıntılı günlüğe kaydedilmesinin sağlanması ve anormal uzaktan yürütme etkinliklerinin aktif olarak izlenmesi kritik öneme sahiptir.

En azından Yeni Nesil Antivirüs veya Uç Nokta Tespit ve Yanıt çözümünün dağıtılması, bellek düzeltme eki uygulamasını ve anormal PowerShell davranışını tespit edebilir.

Kapsamlı koruma için, 7/24 Yönetilen Tespit ve Yanıt sağlayıcısıyla ortaklık kurmak, sürekli tehdit avcılığı, hızlı kontrol altına alma ve eSentire’ın TRU’su gibi birimler tarafından beslenen proaktif tehdit istihbaratını sağlar.

Kuruluşlar, bu önlemleri benimseyerek ChaosBot gibi karmaşık arka kapıların etkisini en aza indirebilir ve rakiplerden bir adım önde kalabilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.