Blackpoint Cyber’ın Adversary Pursuit Group tarafından siber saldırı yöntemlerinde kritik bir değişiklik tespit edildi. Hackread.com ile paylaşılan araştırmaları, ilk olarak Temmuz ve Ağustos 2025 civarında rapor edilen ve analiz edilen kötü amaçlı yazılım CastleLoader’ın yeni, daha gizli bir yükseltmeye kavuştuğunu gösteriyor. Bu, dağıtım sistemlerinin fark edilmesini zorlaştırmak için artık Python programlama dilini kullanan saldırganları da içeriyor.

Aldatıcı Teslimat Yöntemi

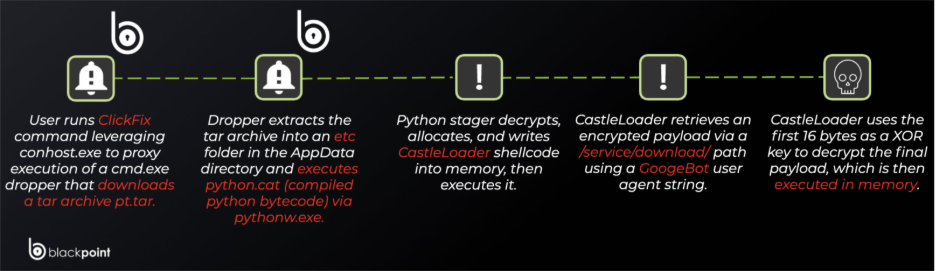

CastleLoader geleneksel olarak, saldırganların insanları Windows Çalıştır kutusuna bir komut yazmaları için kandırdıkları (Win + R tuşlarına basarak), genellikle insan doğrulama adımı veya sahte bir hata düzeltmesi olarak gizlenen ClickFix adı verilen sinsi bir sosyal mühendislik saldırısı kullanılarak teslim edilir.

Bu tek komut daha sonra aşağıdaki gibi yerleşik Windows araçlarını gizlice etkinleştirir: curl.exe Ve tar ilk dosya aktarımını ve hazırlama sürecini yönetmek, içerikleri kullanıcının bilgisayarındaki gizli bir klasörde saklamak ve bunların tümünü herhangi bir görünür pencere veya bilgi istemi görüntülemeden yönetmek.

Blackpoint’in araştırması, bu harekatta CastleLoader’ın rolünün basit ama tehlikeli olduğunu ortaya koyuyor. Saldırganın sunucusundan şifrelenmiş, gizli bir paket indirir ve ardından kurbanın bilgisayarında saldırganın seçtiği kötü amaçlı programı çalıştırır.

Araştırmacılar, bu yazılımın CastleRAT veya NetSupport RAT gibi uzaktan kontrol araçları ve Stealc, RedLine, Rhadamanthys ve MonsterV2 gibi bilgi çalma programları da dahil olmak üzere çok çeşitli kötü amaçlı yazılımları yüklemek için kullanıldığını gözlemledi.

Gizli Python Stager’ı

Daha fazla araştırma, dosyalar hazırlandıktan sonra penceresiz yorumlayıcı kullanılarak küçük bir Python betiğinin çalıştırıldığını ortaya çıkardı (pythonw.exe). Bu komut dosyası, CastleLoader’ı doğrudan bellek içinde yeniden oluşturmak ve başlatmak için herhangi bir konsol penceresi olmadan gizlice çalışır ve diske yürütülebilir bir dosya yazma ihtiyacını ortadan kaldırır. Araştırmacılar, saldırganların geleneksel savunmaları atlatmak için Python bayt kodunu, bellek içi kabuk kodu yürütmeyi ve PEB Walking’i kullandığını belirtti.

PEB Walking yöntemi, saldırının önemli bir parçası olup, kötü amaçlı yazılımın gerekli sistem işlevlerini aramasına ve gerekli API’leri tamamen çalışma zamanında çözmesine olanak tanıyarak güvenlik araçlarından kaçınmasına yardımcı olur. CastleLoader son yükünü indirmek için saldırganın sunucusuna bağlandığında, sabit kodlu bir GoogeBot Kullanıcı Aracısı olan benzersiz bir tanımlayıcı etiket kullanır. Bu olağandışı etiket, bunun CastleLoader ailesinden gelen devam eden bir saldırı olduğunu doğrulayan özel bir ipucudur.

Bu ayrıntılı araştırma, suçluların kullandığı araçlarda açık bir evrime işaret ediyor. Blackpoint güvenlik uzmanları, kullanıcılara ClickFix sosyal mühendisliğinden, özellikle de Windows Çalıştır iletişim kutusunu kullanmalarını isteyen herhangi bir istemden kaçınmaları gerektiğinin öğretilmesi gerektiğini öne sürüyor.

Yöneticiler çoğu kullanıcı için Çalıştır iletişim kutusu, cmd.exe, PowerShell ve Python programlarına erişimi sınırlamalı veya devre dışı bırakmalı ve Python’un AppData klasörü gibi alışılmadık konumlardan çalıştırılması gibi şüpheli etkinlikleri izlemelidir.