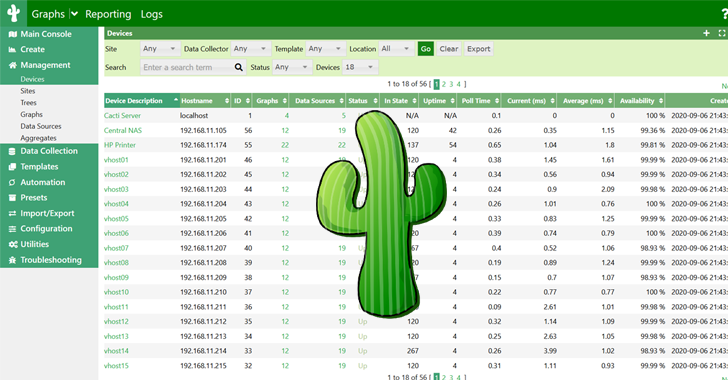

Cacti açık kaynaklı ağ izleme ve hata yönetimi çerçevesinin geliştiricileri, keyfi kod yürütülmesine yol açabilecek iki kritik sorun da dahil olmak üzere bir düzine güvenlik açığını giderdi.

Güvenlik açıklarının en ciddi olanları aşağıda listelenmiştir:

- CVE-2024-25641 (CVSS puanı: 9.1) – “Paket İçe Aktarma” özelliğindeki, “Şablonları İçe Aktarma” iznine sahip kimliği doğrulanmış kullanıcıların web sunucusunda isteğe bağlı PHP kodu yürütmesine izin veren ve uzaktan kod yürütülmesine neden olan isteğe bağlı bir dosya yazma güvenlik açığı

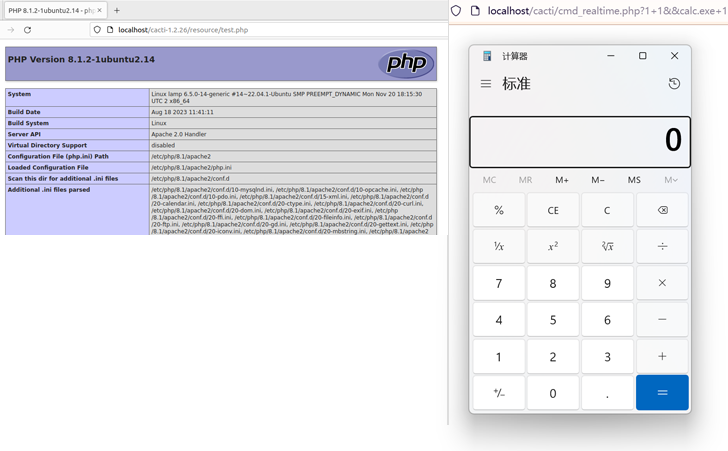

- CVE-2024-29895 (CVSS puanı: 10.0) – Bir komut yerleştirme güvenlik açığı, kimliği doğrulanmamış herhangi bir kullanıcının, PHP’nin “register_argc_argv” seçeneği Açık olduğunda sunucuda rastgele komut çalıştırmasına izin verir

Cacti’nin ayrıca SQL enjeksiyonu ve dosya ekleme yoluyla kod yürütülmesine yol açabilecek diğer iki yüksek önem dereceli kusur da ele alınmıştır:

- CVE-2024-31445 (CVSS puanı: 8,8) – api_automation.php’de, kimliği doğrulanmış kullanıcıların ayrıcalık yükseltme ve uzaktan kod yürütme gerçekleştirmesine olanak tanıyan bir SQL enjeksiyon güvenlik açığı

- CVE-2024-31459 (CVSS puanı: Yok) – “lib/plugin.php” dosyasında SQL enjeksiyon güvenlik açıklarıyla birleştirilerek uzaktan kod yürütülmesine yol açabilecek bir dosya ekleme sorunu

CVE-2024-29895 ve CVE-2024-30268 (CVSS puanı: 6,1) haricindeki 12 kusurdan 10’unun, 1.2.26 dahil ve önceki Cacti sürümlerini etkilediğini belirtmekte fayda var. Bunlar, 13 Mayıs 2024’te yayınlanan 1.2.27 sürümünde giderilmiştir. Diğer iki kusur, 1.3.x geliştirme sürümlerini etkilemektedir.

Bu gelişme, bir saldırganın yükseltilmiş izinler almasına ve kötü amaçlı kod yürütmesine izin verebilecek başka bir kritik SQL enjeksiyon güvenlik açığının (CVE-2023-39361, CVSS puanı: 9,8) açığa çıkmasından sekiz aydan fazla bir süre sonra gerçekleşti.

2023’ün başlarında, CVE-2022-46169 (CVSS puanı: 9,8) olarak takip edilen üçüncü bir kritik kusur, tehdit aktörlerinin MooBot ve ShellBot gibi botnet kötü amaçlı yazılımlarını dağıtmak için internete açık Cacti sunucularını ihlal etmesine olanak tanıyarak aktif olarak istismar edildi.

Bu eksiklikler için (ilgili GitHub tavsiyelerinde) kamuya açık olan kavram kanıtı (PoC) açıklarından yararlanıldığından, kullanıcıların potansiyel tehditleri azaltmak için örneklerini mümkün olan en kısa sürede en son sürüme güncellemek için gerekli adımları atmaları önerilir.