Kimlik avı kitleri hızla gelişiyor. Tycoon2FA, EvilProxy ve Sneaky2FA gibi araç setlerinin arkasındaki tehdit aktörleri, 2FA’yı atlayan ve Microsoft 365 ve Cloudflare gibi güvenilir platformları kırmızı bayraklar yükseltmeden kullanma için taklit eden altyapı oluşturuyor.

Ancak bir SOC veya Tehdit Intel ekibinin bir parçasıysanız, arkanıza yaslanıp uyarı beklemeniz gerekmez.

Bu saldırıları çatlaklardan geçmeden önce ortaya çıkarmak ve engellemek için daha hızlı, daha proaktif bir yol var.

Ortaya çıkan kimlik avı kampanyalarını ortaya çıkarmanın en hızlı yolu

Tehdit İstihbarat Arama Gibi Çözümler, dünya çapında herhangi bir şirket içinde 15.000 şirkette analistler tarafından gerçekleştirilen kötü amaçlı yazılım ve kimlik avı örneklerinin canlı analizlerinden çıkarılan dosyalar, URL’ler, alanlar ve davranışlar gibi büyük bir gösterge havuzuna anında erişmenizi sağlar.

Taze IOC’ler, IOBS ve IOA’larda arama yapabilir, kampanyaların etkinliğini izleyebilir, eserleri çıkarabilir ve bunları doğrudan algılama yığınınıza besleyebilirsiniz.

Bunun pratikte nasıl çalıştığına bir göz atalım:

Tycoon2fa: Vahşi’de aktif kimlik avı kampanyalarını bulun

Diyelim ki, Tycoon2fa; Microsoft kimlik bilgilerini çalmak ve iki faktörlü kimlik doğrulamayı atlamak için tasarlanmış kimlik avı kiti.

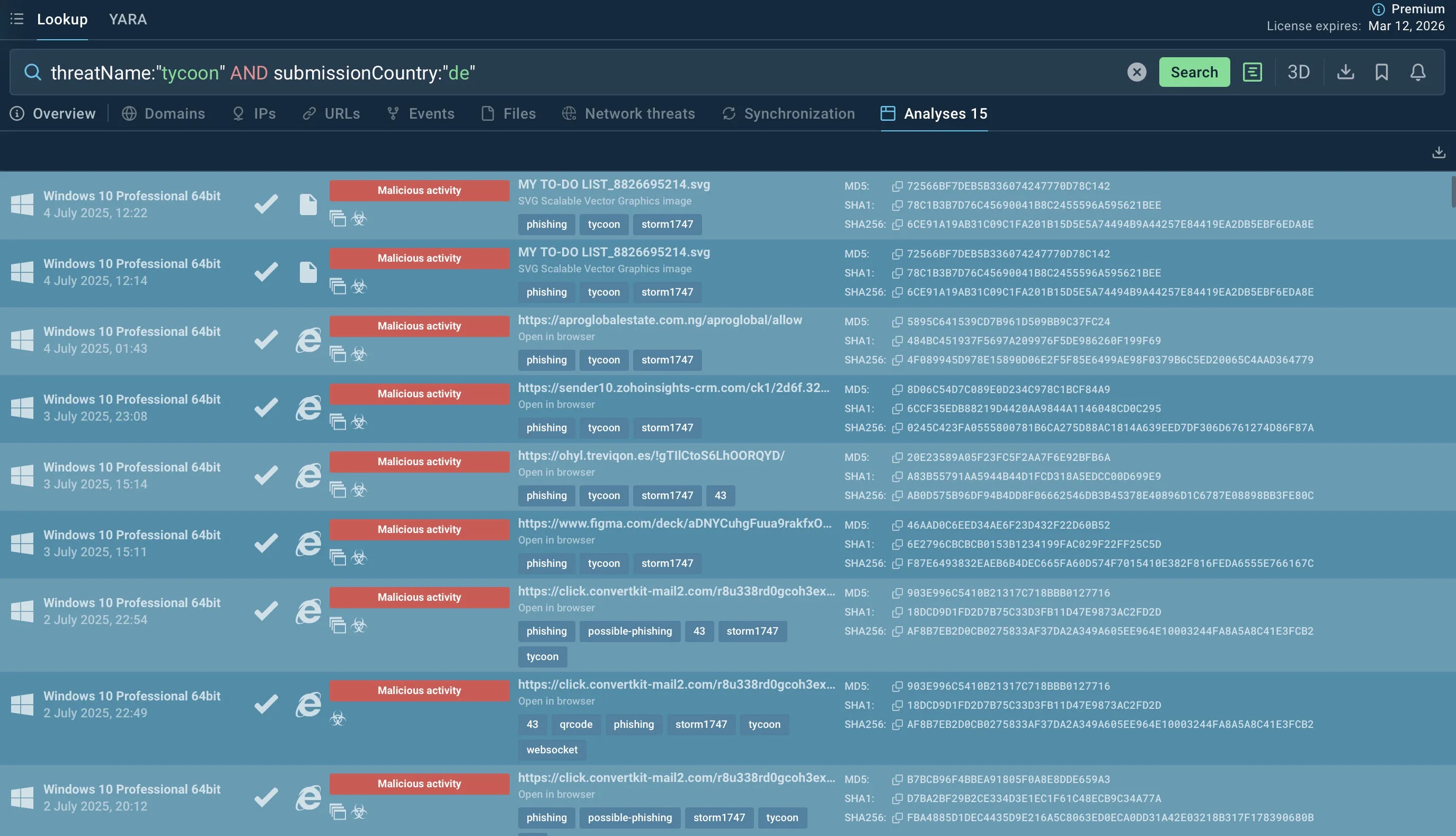

Özellikle Almanya’daki kullanıcıları nasıl hedeflediğiyle ilgileniyoruz, işte tehdit istihbarat aramasında çalıştırabileceğimiz hızlı bir sorgu:

TehditName: “Tycoon” ve SubmissionCountry: “De”

Arama süresini son 3 güne ayarlayalım (bu filtreyi arama düğmesinin hemen yanında bulacaksınız).

.webp)

Saniyeler içinde, Tycoon2FA örneklerinin Almanya’daki kullanıcılar tarafından analiz edildiği sanal alan oturumlarını döndürür.

.webp)

Tüm saldırıyı gözlemlemek için bu analizleri keşfedebilirsiniz. Sonuçlarda bulunan oturumlardan birinin ekran görüntüsü aşağıdadır:

Tycoon2FA Sandbox Oturumunu Görüntüle

.webp)

Bu tür görünürlük, analistlerin sadece genel tehdit imzalarını değil, gerçek dünyadaki saldırı verilerini kullanarak daha hızlı ve daha fazla güvenle yanıt vermelerine yardımcı olur.

Ayrıca tüm oturum bağlantılarıyla, çıkarılan URL’leri ve dosya karmalarını içeren bir JSON dosyası da indirebilirsiniz.

Bu tehditler ortamınıza bile girmeden önce eyleme geçirilebilir göstergeler toplamanın ve algılama kurallarınızı veya blok listelerinizi zenginleştirmenin basit bir yoludur.

Give your team the intel it needs to catch threats before they become incidents -> Get 50 trial requests in TI Lookup EvilProxy: Saniyeler içinde yüzey kötü niyetli alanlar

EvilProxy, kimlik avı altyapısına ev sahipliği yapmak için meşru bulut hizmetlerini kötüye kullanmakla bilinir, bu da kampanyalarını geleneksel algılama yöntemlerini kullanarak zorlaştırır.

Ortak bir taktik kaldırmayı içerir Cloudflare çalışanları Çok sayıda alt alan yaratmak için.

Bu kampanyaları izlemek için aşağıdaki sorguyu çalıştırın Tehdit İstihbarat Arama:

DomainName: ”. Workers.dev” ve tehdit seviyesi: “kötü niyetli”

Bu sorgu, EvilProxy kampanyalarında bilinen bir modeli hedefler; Kimlik avı sayfalarına ev sahipliği yapmak için .workers.dev’nin kötüye kullanılması.

Aramayı çalıştırdıktan sonra, Sandbox oturumlarından çıkarılan alan adlarının bir listesini görmek için Etki Alanları sekmesine gidin. Bunların birçoğu doğrudan EvilProxy örneklerine bağlıdır:

Bu gibi güncel altyapı göstergelerine erişmek, ekibinizin tehditleri daha önce engellemesine, algılama kurallarını geliştirmesine ve özellikle bu alanlar aktif saldırılarda zaten kullanıldığında manuel analiz süresini azaltmasına yardımcı olur.

Sneaky2fa: Kampanyalarda yeniden kullanılan öğeleri yakala

Saldırganlar algılamayı önlemek için sürekli olarak alan adlarını, IP’leri ve dosya adlarını değiştirirken, bazı eserler kimlik avı kitlerini içeren kampanyalar arasında aynı kalma eğilimindedir.

Bunlar, favicon görüntüleri, oturum açma sayfası şablonları, javascript snippet’leri veya logolar gibi marka varlıklarını içerebilir.

Bunun nedeni, kimlik avı kitleri tarafından sağlanan varlıkların genellikle yeniden kullanılması veya sadece kampanyalar arasında hafifçe özelleştirilmesidir.

Bir kitin tamamını yeniden inşa etmek zaman alır, böylece tehdit aktörleri sık sık öğeleri bir hedeften diğerine kopyalayıp yapıştırır. Bu tutarlılık, savunuculara küçük ama kritik bir fırsat penceresi verir.

Örneğin, Sneaky2fa düzenli olarak sahte Microsoft 365 oturum açma sayfaları kullanır ve sıklıkla içerdiği varlıklardan biri Microsoft logosudur.

Tehdit istihbarat aramasında bu logonun SHA-256 karmasını arayarak, bu kite bağlı taze kimlik avı örneklerini ortaya çıkarabilirsiniz:

SHA256: “5D91563B6ACD5468AE282083CF9E3D2C9B2DAA45A8DE9CB661C2195B9F6CBF

Saldırgan alanı döndürür veya sayfanın kısımlarını şaşırtsa bile, bu logo gibi statik eserler genellikle dokunulmaz.

Bu, onları geleneksel ağ algılamasından geçebilecek devam eden kampanyaları belirlemek için değerli göstergeler haline getirir.

.webp)

Bu yaklaşım, yeni görünmek için giyinmiş ama gerçekten aynı kit olan kimlik avı etkinliğini yakalamanıza yardımcı olur. Neyin işe yaradığını yeniden kullanan saldırganlardan bir adım önde kalmanın basit bir yolu.

Gerçek dünyadaki kimlik avı istihbaratı ile tespiti güçlendirmek

Tycoon2fa, EvilProxy ve Sneaky2fa gibi kimlik avı kitleri hızlı bir şekilde gelişir, ancak nereye bakacağınızı biliyorsanız izleri görünür.

İle Herhangi bir.run’un tehdit istihbarat aramasıekibiniz reaktiften proaktiflere geçebilir: taze göstergeleri ortaya çıkarmak, saldırgan altyapısını izlemek ve yeniden kullanılan varlıkları ortamınıza çarpmadan önce tanımlamak.

- Daha erken tehdit tespiti ve daha hızlı muhafaza İhlal riskini azaltın ve potansiyel hasarı sınırlayın

- Gerçek dünya verilerine dayanan daha güçlü koruma Organizasyon genelinde genel güvenlik duruşunu iyileştirir

- Daha hızlı yanıt süreleri Operasyonel bozulmayı en aza indirmeye ve olayların düşük maliyetlerini en aza indirmeye yardımcı olur

- Daha yüksek tespit doğruluğu Kaçırılan tehditleri azaltır ve SOC verimliliğini artırır

Get 50 trial requests in TI Lookup and turn scattered indicators into actionable intel!