Google Chrome, Adobe Acrobat Reader, TeamViewer, aklınıza ne gelirse gelsin; BT ekiplerinin sürekli olarak güvenlik açıklarını kontrol etmesi gereken üçüncü taraf uygulamalarda hiçbir sıkıntı yok. Ancak sorunun daha iyi bir resmini elde etmek için hadi biraz peçete matematiği yapalım.

Ortalama bir şirket toplamda yaklaşık 200 uygulama kullanıyor. Bunların en az %75’inin herhangi bir zamanda bir güvenlik açığına sahip olduğu varsayıldığında, küçük güvenlik ekipleri sürekli olarak 150’den fazla güvenlik açığını bulma ve önceliklendirmeyle görevlendirilir.

ThreatDown Güvenlik Açığı Değerlendirmesi (tüm ThreatDown kullanıcıları için ücretsiz) gibi kapsamlı bir araç kullanmıyorsanız, bu kadar çok güvenlik açığı değerlendirmesini kendi başınıza yapmak için sağlam bir beceri ve sabır birleşimi gerekecektir.

Bunu aklımızda tutarak, BT ekiplerinin ortamlarındaki güvenlik açıklarını bulmak için yapması gereken beş şeyin yer aldığı bu listeyi derledik.

Güvenlik Açığı Değerlendirmesi: Adım Adım Kılavuz

1. Kataloglama Uygulamaları

Kritik ilk adım, BT ortamındaki her uygulamanın kataloglanmasını içerir. Kapsamlı bir envanter kontrolüne benzeyen bu temel görev, potansiyel güvenlik sorunlarının belirlenmesi için gereklidir.

2. Yazılım Versiyon Analizi

Bu sadece uygulamaları tanımlamakla ilgili değil aynı zamanda sürümlerini anlamakla da ilgilidir.

Neden? Çünkü yalnızca 7-Zip’in bir sürümündeki güvenlik açıklarını aramıyorsunuz; Gerçekten etkilenip etkilenmediğinizi görmek için uygulama listenizi 3.5 veya 3.7.4 gibi farklı sürümlerdeki güvenlik açıklarıyla eşleştirmeniz gerekir. Kuruluşunuzun iş gücü, önemli yazılımların düzenli olarak güncellenmesine ihtiyaç duymuyorsa, aynı uygulamanın en uzun süreli çalışanlara kadar uzanan sayısız sürümünü bulabileceğinizi de belirtmeden geçemeyeceğiz.

3. CVE Veritabanlarıyla İlişkilendirme

Kataloglanmış uygulamaları ve sürümlerini Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) veritabanlarındaki girişlerle eşleştirmek bir sonraki kritik adımdır. Bu süreç, kullanılan yazılıma uygulanabilecek belirli güvenlik açıklarının belirlenmesine yardımcı olur.

İşte oyun bazında:

- https://cve.mitre.org/cve/search_cve_list.html adresine gidin

- Güvenlik açığı bilgisi almak istediğiniz uygulamayı arama çubuğuna yazın.

- Güvenlik açığının ağınızda bulunan yazılımın belirli bir sürümünü etkileyip etkilemediğini belirleyin.

- Durulayın ve tekrarlayın.

4. Tehditlere Öncelik Verme

Bu tür tekrarlayan, bazen monoton çalışmalar yalnızca CVE’yi tanımlamakla ilgili değildir; aynı zamanda ciddiyetini de belirlemekle ilgilidir. Potansiyel güvenlik açıklarını belirledikten sonra, bir sonraki zorluk CVSS’ye göre ve sizi ve ekibinizi en iyi yanıt konusunda bilgilendirecek sorular sorarak bunları önceliklendirmektir. Bu, aşağıdaki gibi soruları içerir:

- Güvenlik açığı vahşi ortamda aktif olarak kullanılıyor mu?

- CVE kritik araçları veya alanları etkiliyor mu?

- Etkilenen varlık operasyonel sürekliliğin sürdürülmesinde ne kadar önemli?

5. Rutin Güvenlik Açığı Değerlendirmesi

Unutmayın, bu tek seferlik bir görev değil. Güvenlik açığı değerlendirmesini yalnızca yılda bir kez, hatta ayda bir kez çalıştırmazsınız; bunu günlük olarak yapmalısınız. Neden? Çünkü her gün önemlidir. Yeni CVE’ler sürekli olarak soldan ve sağdan ortaya çıkıyor ve bunların üzerinde değilseniz bir saldırının hedefi olabilirsiniz.

Daha akıcı bir yaklaşım arayan ekipler için ThreatDown Güvenlik Açığı Değerlendirme aracı bir çözüm sunuyor.

Tek, Hafif Ajan

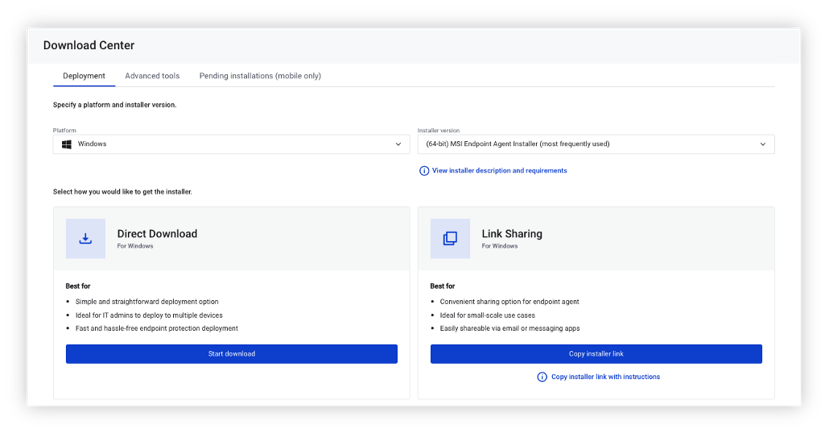

Güvenliği basitleştirmek ve maliyetleri azaltmak için Güvenlik Açığı Değerlendirmesi, tüm ThreatDown uç nokta güvenlik teknolojilerini destekleyen aynı aracıyı ve bulut tabanlı konsolu kullanarak, yeniden başlatmaya gerek kalmadan dakikalar içinde kolayca dağıtılır.

Hızlı Güvenlik Açığı Taramaları

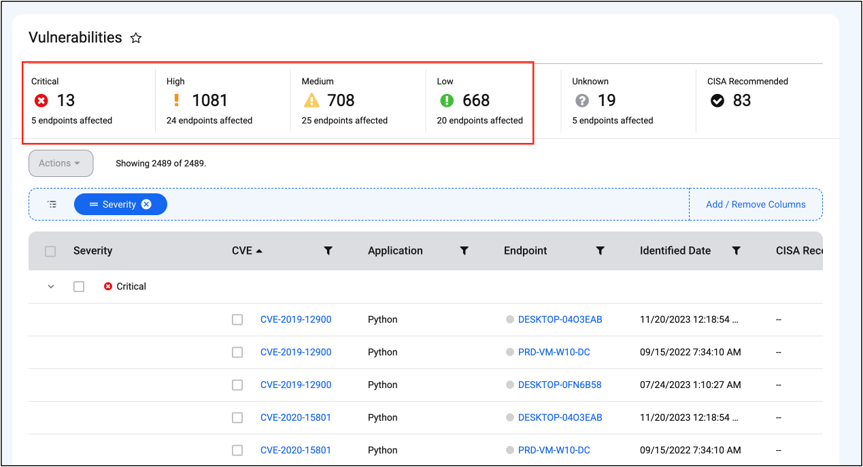

Modern ve eski uygulamalardaki güvenlik açıklarını bir dakikadan kısa sürede belirler.

Doğru şiddet dereceleri

Uygun önceliklendirme için güvenlik açıklarını değerlendirmek ve sıralamak amacıyla Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) önerilerini kullanır.

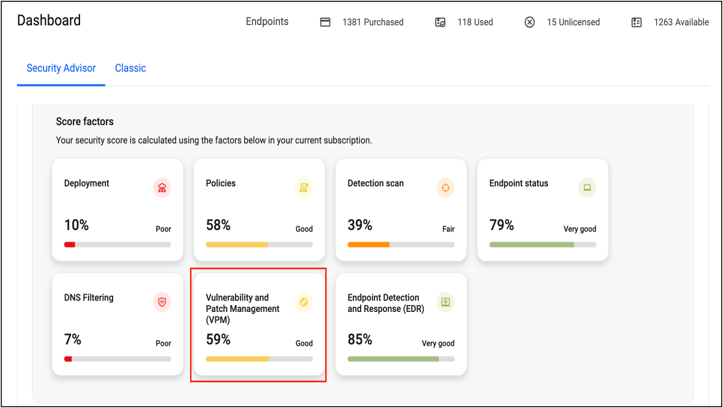

Güvenlik Danışmanı Entegrasyonu

Güvenlik Danışmanı aracımız, bir kuruluşun siber güvenlik durumunu analiz eder (örneğin mevcut envanterin değerlendirilmesi ve hangi varlıkların savunmasız olduğu gibi) ve bulduklarına göre bir puan oluşturur. Güvenlik Danışmanı, uç nokta güvenlik durumu puanını iyileştirmek için keşfedilen güvenlik açıklarına yönelik öneriler sunar: yama uygulama, güncelleme veya politika değişiklikleri.

Güvenlik Açığı Değerlendirmesi Zor Olması Gerekmiyor

Üçüncü taraf uygulamalardaki güvenlik açıklarını manuel olarak belirlemek zorlu bir görev olsa da bu yapılandırılmış adımların izlenmesi süreci daha yönetilebilir hale getirebilir. Ancak ThreatDown müşterileri için ThreatDown Güvenlik Açığı Değerlendirme aracı değerli bir alternatiftir.

ThreatDown Güvenlik Açığı Değerlendirme aracı, hafif bir aracı, hızlı güvenlik açığı taramaları, CVSS ve CISA yönergelerine dayalı doğru önem dereceleri ve özel öneriler için Güvenlik Danışmanı ile entegrasyon gibi özelliklerle süreci basitleştirir.

ThreatDown Güvenlik Açığı Değerlendirmesini bugün deneyin.

Yama Yönetimi özelliklerini de eklemek ister misiniz? Gelişmiş, Ultimate ve Elit Paketlerimize göz atın.