Tehdit aktörleri, kimlik avı bağlantılarını meşru kitaplık gibi görünmesini sağlamak için bir Unicode karakterinden yararlanıyor.

Saldırı, bazı sistemlerde ileri eğik çizgi olarak görünebilen ve bir kimlik avı URL’sinin gündelik bir bakışta bir kişiye gerçekçi görünmesini sağlayabilen Japon Hiragana karakterinden yararlanıyor.

BleepingComputer ayrıca, Intuit’te ‘I’ yerine L harfi kullanarak benzeri bir alan adı kullanan bir Intuit kimlik avı kampanyasıyla karşılaştı.

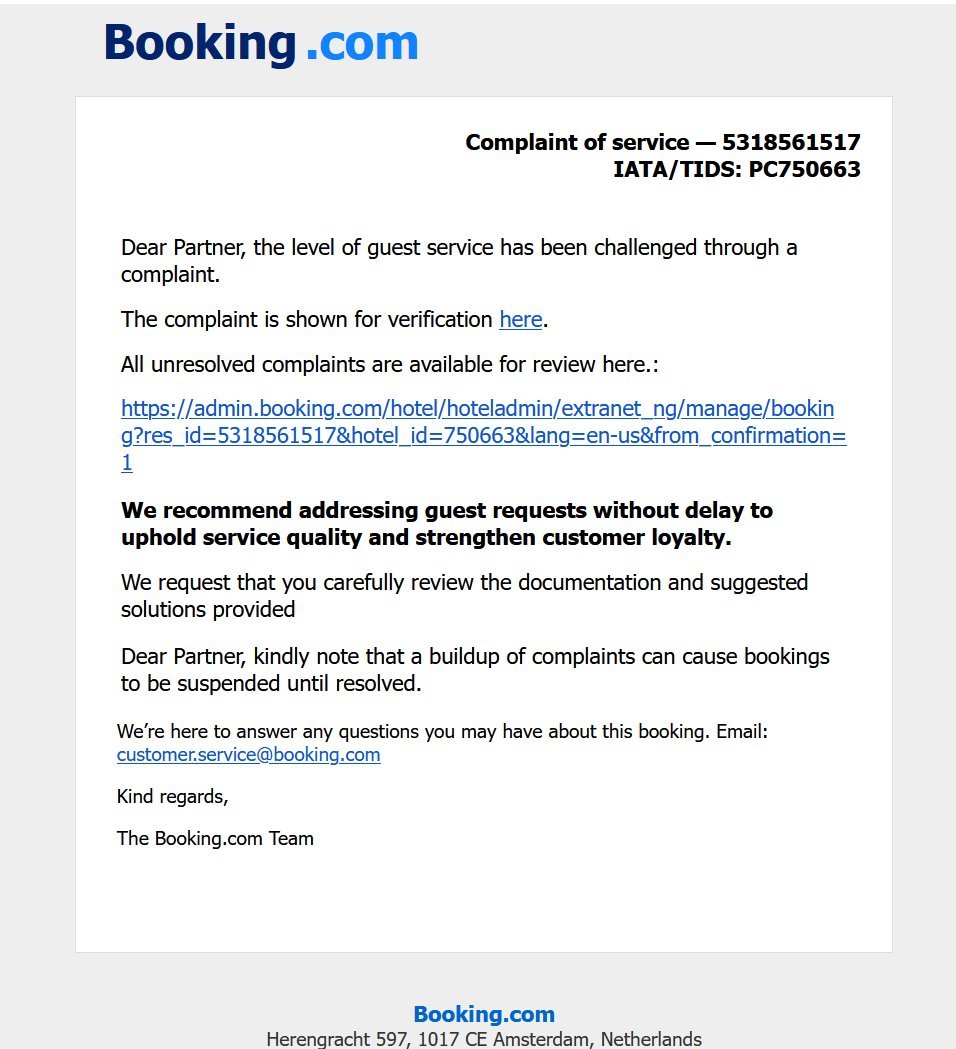

Booking.com Japon homogliflerini kullanarak kimlik avı bağlantıları

İlk olarak güvenlik araştırmacısı Jameswt tarafından tespit edilen saldırı, bazı yazı tiplerinde hızlı bir bakışta Latin harf dizisine ‘/n’ veya ‘/~’ benzeyen Japon Hiragana karakterini “ん” (Unicode U+3093) kötüye kullanıyor. Bu görsel benzerlik, dolandırıcıların orijinal Booking.com alanına ait gibi görünen URL’ler oluşturmalarını sağlar, ancak kullanıcıları kötü amaçlı bir siteye yönlendirir.

Güvenlik araştırmacısı tarafından paylaşılan kimlik avı e -postasının bir kopyası aşağıdadır:

E -postadaki metin, https: //admin.booking.com/hotel/hoteladmin/… Kendisi aldatıcıdır. Bir Booking.com adresi gibi görünse de, köprü şu şekildedir:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

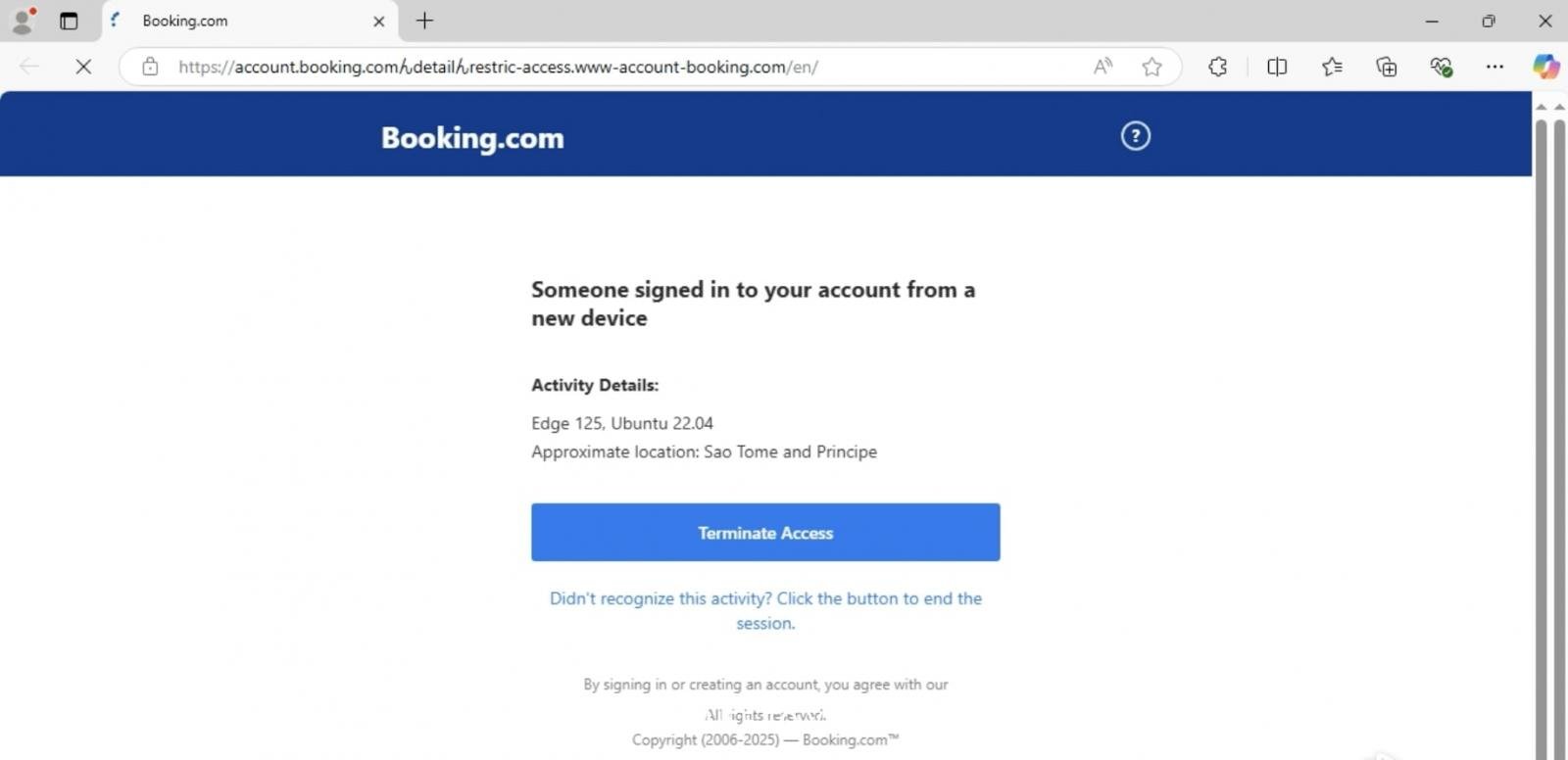

Bir web tarayıcısının adres çubuğunda oluşturulduğunda, ‘ん’ karakterleri, kullanıcıları Booking.com’un bir alt dizininde gezintiklerini düşünerek kandırabilir.

Gerçekte, gerçek kayıtlı alan www-hesabı-rezervasyon[.]comkötü niyetli bir benzeri ve bundan önceki her şey sadece aldatıcı bir alt alan dizisidir.

Sonunda tıklayan kurbanlar aşağıdakilere yönlendirilir:

www-account-booking[.]com/c.php?a=0

Bu da bir CDN bağlantısından kötü amaçlı bir MSI yükleyicisi sunar, https: //updatessoftware.b-cdn[.]net/John/pr/04.08/iytdtgtf.msi

Kötü amaçlı sitenin örnekleri kötüye kullanılabilir. MSI dosyası potansiyel olarak infosterers veya uzaktan erişim truva atları dahil olmak üzere daha fazla yük bırakmak için kullanılır.

Bu kimlik avı taktiği homogliflerden yararlanır. Homoglif, başka bir karaktere benzeyen ancak farklı bir karakter setine veya alfabeye ait bir karakterdir. Bu görsel olarak benzer karakterler kimlik avı saldırılarında veya yanıltıcı içerik oluşturmak için kullanılabilir. Örneğin, Kiril karakteri “о” (U+041E), bir insanla Latin “O” (U+004F) harfi ile aynı görünebilir, ancak farklı karakterlerdir.

Görsel benzerlikleri göz önüne alındığında, homoglifler homograf saldırılarında ve kimlik avı e -postalarındaki tehdit aktörleri tarafından defalarca kaldırıldı. Savunucular ve yazılım geliştiricileri de, son birkaç yıldır, kullanıcıların farklı homoglifleri ayırt etmesini kolaylaştıran güvenlik önlemleri sunmuştur.

Bu, tehdit aktörlerinin de Booking.com müşterilerini hedeflemesi değil.

Microsoft, bu yılın Mart ayında, Booking.com’u taklit eden kimlik avı kampanyaları konusunda uyardı ve misafirperverlik çalışanlarını kötü amaçlı yazılımlarla enfekte etmek için ClickFix sosyal mühendislik saldırıları kullandı.

2023’te Akamai, bilgisayar korsanlarının otel misafirlerini kredi kartı bilgilerini çalmak için sahte Booking.com sitelerine nasıl yönlendirdiğini açıkladı.

‘Lntuit’ intuit değil

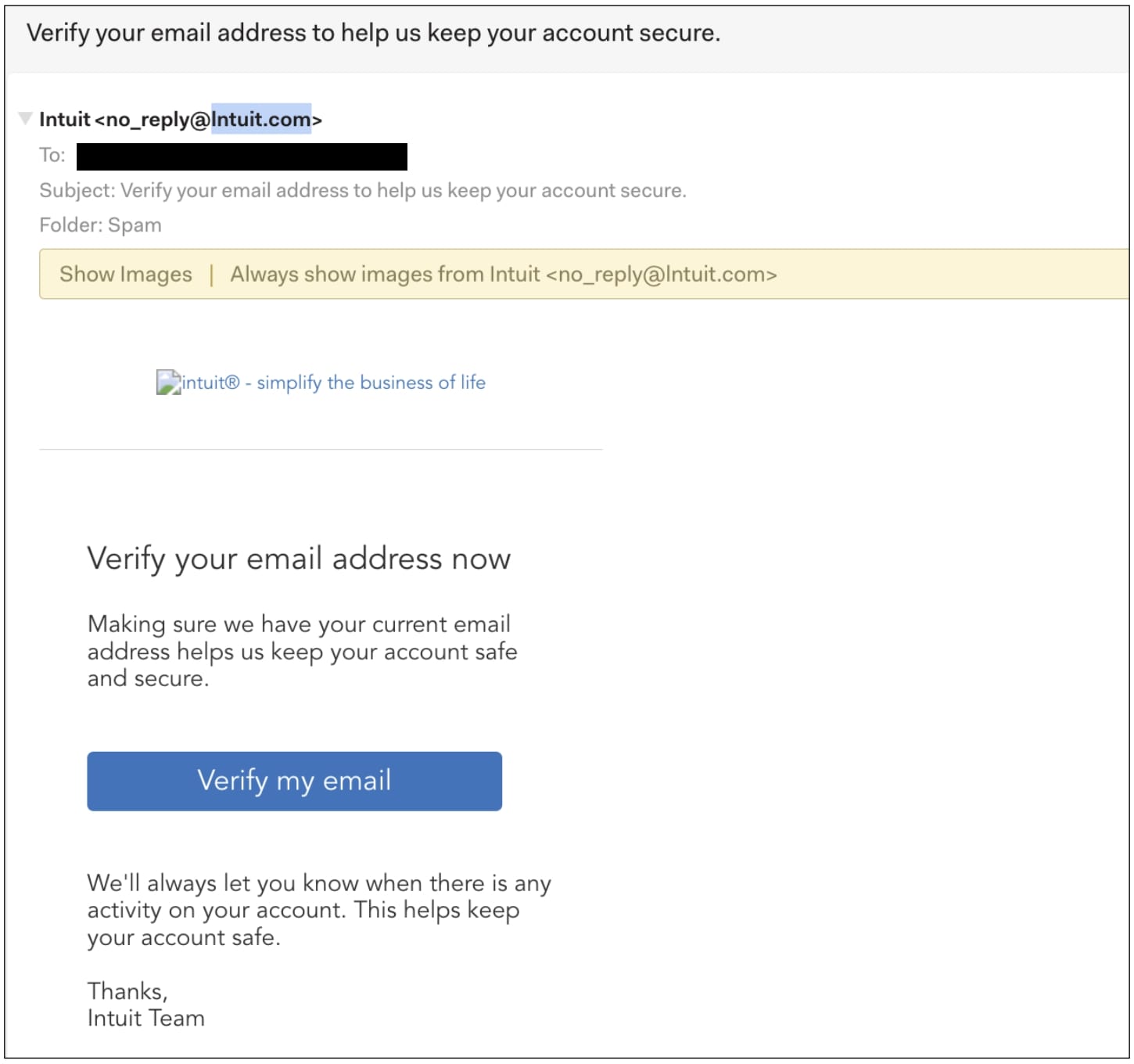

BleepingComputer’ın Sergiu Gatlan, kullanıcıların Intuit temalı e-postalarla hedeflenmesini içeren ayrı bir kimlik avı kampanyası tespit etti.

Bu e -postalar geliyor ve sizi alıyor gibi görünüyor intuit.com adresler, ancak bunun yerine ile başlayan alan adlarını kullanın Lntuit—Bu, küçük harfle, belirli yazı tiplerinde “sezgiye” benzeyebilir. Basit ama etkili bir teknik.

Masaüstü istemcilerindeki bu e -postanın alışılmadık derecede dar düzeni, öncelikle mobil görüntüleme için tasarlandığını ve mobil kullanıcılara saldırganların bankacılığının “E -postamı doğrulayın” kimlik avı bağlantısını yakından incelemeden tıklattığını gösteriyor.

Düğme, kullanıcıları şunlara çıkarır: https://intfdsl[.]us/sa5h17/

İlginç bir şekilde, yasadışı bağlantı, doğrudan erişildiğinde, yani hedef kullanıcının e -posta hesabından değil, kullanıcıyı meşru intuit.com giriş sayfasına geri yönlendiriyor gibi görünüyor. https://accounts.intuit.com/app/sign-in.

Bu olaylar, saldırganların sosyal mühendislik için tipografiyi kötüye kullanmanın yaratıcı yollarını bulmaya devam edeceğini hatırlatıyor.

Kendinizi korumak için, gerçek hedefi ortaya çıkarmak için tıklamadan önce her zaman bağlantıların üzerine gelin.

Kullanıcılar, ilk single / – Bu gerçek kayıtlı etki alanıdır. Verilen, ‘ん’ gibi görsel olarak aldatıcı unicode karakterlerinin kullanılması ek engeller yaratın ve tek başına görsel URL muayenesinin kusursuz olmadığını gösterin.

Endpoint güvenlik yazılımını güncel tutmak, modern kimlik avı kitleri bir kimlik avı bağlantısı tıklandıktan sonra genellikle doğrudan kötü amaçlı yazılım sunduğundan saldırılara karşı başka bir savunma katmanı ekler.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.