BlackCat/ALPHV fidye yazılımı operasyonu, şifreleyicileri ağ cihazlarına gizlice dağıtmak için sanal makinelerden yararlanan ‘Munchkin’ adlı yeni bir aracı kullanmaya başladı.

Manchkin, BlackCat’in uzak sistemlerde çalışmasına veya uzak Sunucu Mesaj Bloğu (SMB) veya Ortak İnternet Dosyası (CIFS) ağ paylaşımlarını şifrelemesine olanak tanır.

Munchkin’in BlackCat’in halihazırda geniş ve gelişmiş cephaneliğine dahil edilmesi, RaaS’ı fidye yazılımı üyesi olmak isteyen siber suçlular için daha çekici hale getiriyor.

VirtualBox’ta saklanmak

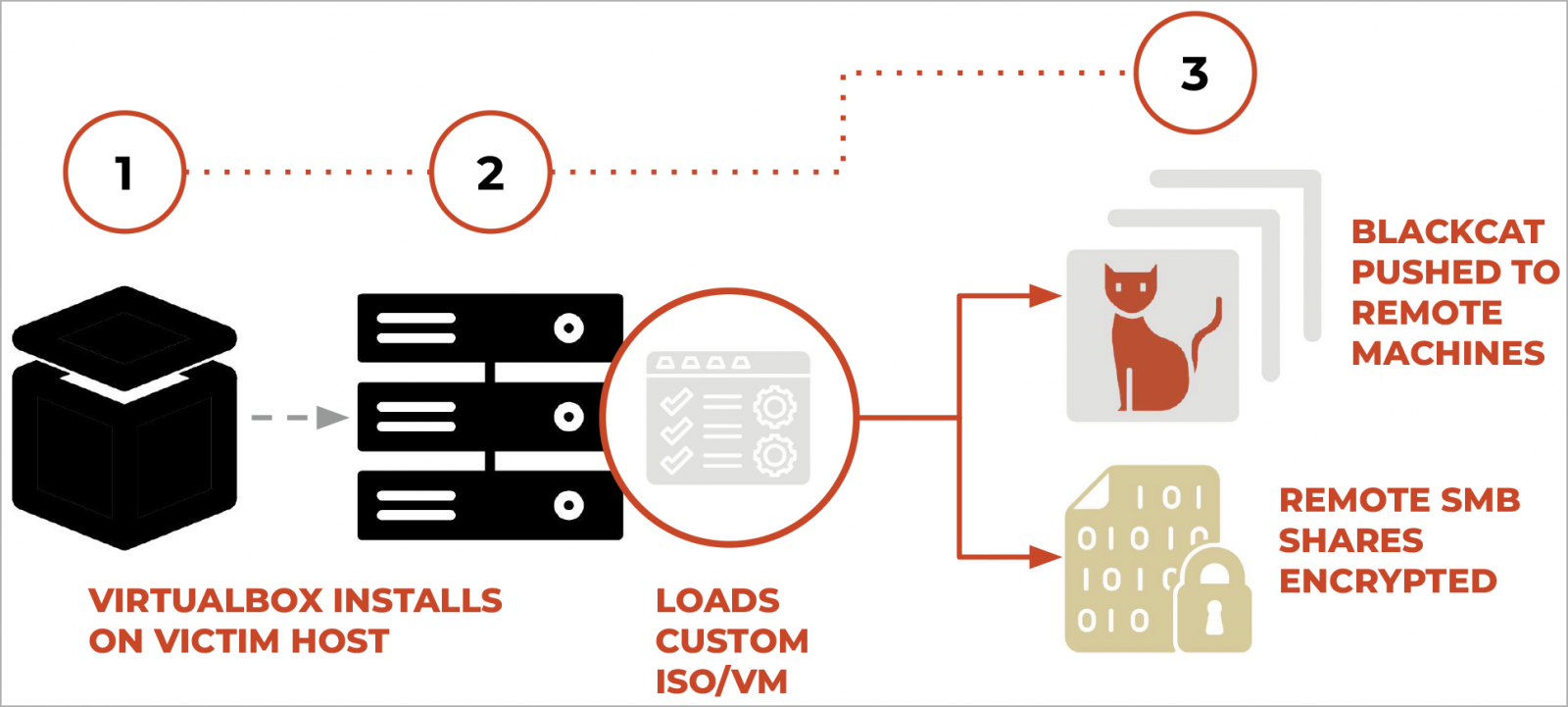

Palo Alto Networks Birim 42, BlackCat’in yeni Munchkin aracının ISO dosyası olarak gelen özelleştirilmiş bir Alpine OS Linux dağıtımı olduğunu keşfetti.

Tehdit aktörleri, bir cihazın güvenliğini ihlal ettikten sonra VirtualBox’ı yükler ve Munchkin ISO’yu kullanarak yeni bir sanal makine oluşturur.

Bu Munchkin sanal makinesi, tehdit aktörlerinin parolaları boşaltmasına, ağ üzerinde yanal olarak yayılmasına, bir BlackCat ‘Sphynx’ şifreleyici yükü oluşturmasına ve ağ bilgisayarlarında programlar yürütmesine olanak tanıyan bir dizi komut dosyası ve yardımcı program içerir.

Önyükleme sırasında, kök parolayı yalnızca saldırganlar tarafından bilinen bir parolayla değiştirir ve saldırıda kullanılan komut dosyalarını yüklemeye başlayan ‘kontrolör’ adlı Rust tabanlı kötü amaçlı yazılım ikilisini yürütmek için ‘tmux’ yardımcı programından yararlanır.

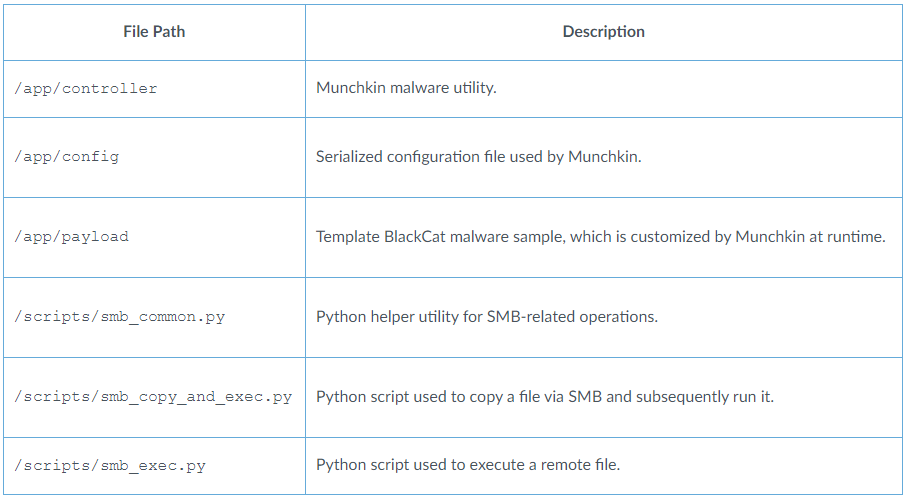

Bu scriptler aşağıda listelenmiştir:

Kaynak: Ünite 42

‘Denetleyici’, erişim belirteçleri, kurban kimlik bilgileri ve kimlik doğrulama sırlarının yanı sıra yapılandırma direktifleri, klasör ve dosya engelleme listeleri, çalıştırılacak görevler ve şifreleme için hedeflenecek ana bilgisayarları sağlayan paketlenmiş yapılandırma dosyasını kullanır.

Bu yapılandırma, /payloads/ dizininde özel BlackCat şifreleyici çalıştırılabilir dosyaları oluşturmak için kullanılır; bunlar daha sonra dosyaları şifrelemek veya SMB ve CIFS ağ paylaşımlarını şifrelemek için uzak cihazlara gönderilir.

Kaynak: Ünite 42

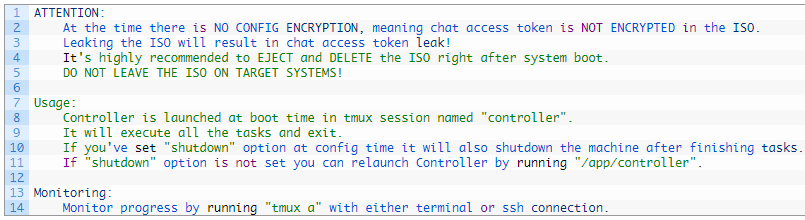

Birim 42, kötü amaçlı yazılımın kodunda BlackCat yazarlarının ortaklarına gönderdiği, yapılandırma için şifreleme eksikliği nedeniyle ISO’nun hedef sistemlerde bırakılmasına karşı uyarıda bulunan ve özellikle sohbet erişim jetonu sızıntısı riskini vurgulayan bir mesaj keşfetti.

Fidye yazılımı kurbanlarını ve siber suçluları etkileyen yaygın bir sorun, örneklerin genellikle kötü amaçlı yazılım analiz siteleri aracılığıyla sızdırılmasıdır. Fidye yazılımı örneklerini analiz etmek, araştırmacıların bir fidye yazılımı çetesi ile kurbanı arasındaki müzakere sohbetine tam erişim elde etmesine olanak tanır.

Bunu önlemek için bağlı kuruluşlar, Tor müzakere sitesi başlatma sırasında çalışma zamanında erişim belirteçleri sağlar. Bu nedenle, saldırıda kullanılan örneğe erişimleri olsa bile kurbanın müzakere sohbetine erişim sağlamak imkansızdır.

Bu nedenle tehdit aktörleri, bağlı kuruluşları, bu erişim belirteçlerinin sızmasını önlemek için Munchkin sanal makinelerini ve ISO’larını silmeleri gerektiği konusunda uyarıyor.

Geliştiriciler ayrıca saldırının ilerleyişini izlemek ve görevleri başlatmak için ‘Denetleyici’yi kullanmayla ilgili talimatlar ve ipuçları da içeriyor.

Kaynak: Ünite 42

Munchkin, BlackCat fidye yazılımı ortaklarının, kurbanın cihazını koruyan güvenlik çözümlerini atlatmak da dahil olmak üzere çeşitli görevleri gerçekleştirmesini kolaylaştırıyor. Bunun nedeni, sanal makinelerin işletim sisteminden bir izolasyon katmanı sağlaması ve güvenlik yazılımı için tespit ve analizi daha zorlu hale getirmesidir.

Ek olarak, Alpine OS seçimi küçük bir dijital ayak izi sağlar ve aracın otomatikleştirilmiş işlemleri, manuel müdahale ihtiyacını ve komut beslemelerinden kaynaklanan gürültüyü azaltır.

Son olarak, Munchkin’in çeşitli Python komut dosyaları, benzersiz yapılandırmalar ve gerektiğinde yükleri değiştirme yeteneği içeren modülerliği, aracın belirli hedeflere veya kampanyalara göre ayarlanmasını kolaylaştırır.

BlackCat hâlâ gelişiyor

BlackCat, 2021 sonlarında BlackMatter ve Darkside’ın halefi olarak Rust tabanlı gelişmiş bir fidye yazılımı operasyonu olarak ortaya çıktı.

RaaS şu ana kadar başarılı bir yol izledi; yüksek düzeyde yapılandırılabilir aralıklı şifreleme, veri sızıntısı API’si, Impacket ve Remcom yerleştirme, özel kimlik bilgileri desteğine sahip şifreleyiciler, imzalı çekirdek sürücüleri ve veri sızdırma aracındaki yükseltmeler gibi gelişmiş özellikleri düzenli olarak sundu.

2023’teki önemli BlackCat kurbanları arasında Florida Circuit Court, MGM Resorts, Motel One, Seiko, Estee Lauder, HWL Ebsworth, Western Digital ve Constellation Software yer alıyor.