BlackByte fidye yazılımı grubu, yeni keşfedilen bir VMware ESXi güvenlik açığını ve VPN erişimini kullanarak yeni bir saldırı dalgası başlatıyor. Cisco Talos, grubun taktiklerini ifşa ederek kuruluşları sistemleri düzeltmeye, MFA uygulamaya ve riski azaltmak için güvenlik önlemlerini artırmaya çağırıyor.

Ünlü BlackByte fidye yazılımı grubu yine iş başında, dünya çapındaki işletmeleri hedef almak için yeni taktikler kullanıyor. Cisco Talos tarafından yapılan son araştırmalar, grubun VMware ESXi hipervizörlerindeki yakın zamanda yamalanmış bir güvenlik açığını aktif olarak kullandığını ortaya koydu ve bu da yeni istismarlara ve güvenlik açıklarına hızla uyum sağlama yeteneklerini gösteriyor.

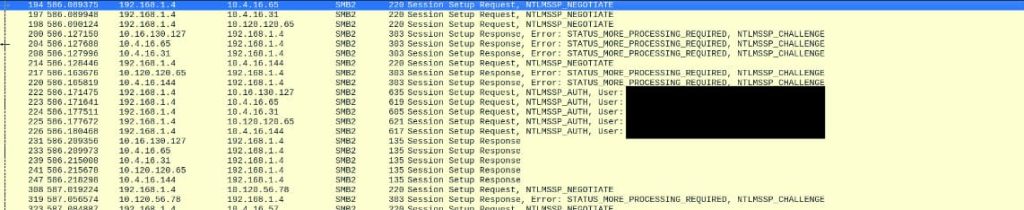

Tartışılan güvenlik açığı, saldırganların kimlik doğrulamasını atlatıp savunmasız sistemlerin kontrolünü ele geçirmesine olanak tanıyan CVE-2024-37085 olarak tanımlanıyor. Ancak, BlackByte’ın bu güvenlik açığından faydalanmasının yanı sıra, ticari uzaktan yönetim araçlarına güvenmek yerine bir kurbanın yetkili uzaktan erişim mekanizmasını (örneğin VPN) kullandığı da gözlemlendi. Bu strateji, daha az görünürlükle çalışmalarına ve potansiyel olarak güvenlik izleme sistemlerinden kaçmalarına olanak tanır.

Bir diğer endişe verici gelişme ise grubun çalınan Active Directory kimlik bilgilerini kendi kendine fidye yazılımlarını yaymak için kullanmasıdır. Bu, enfeksiyonu bir ağ içinde çok daha hızlı ve daha verimli bir şekilde yayabilecekleri ve hasar potansiyelini artırabilecekleri anlamına gelir.

Hackread.com ile Çarşamba, 28 Ağustos 2024’te yayımlanmadan önce paylaşılan Cisco Talos araştırmasına göre, araştırmacılar BlackByte’ın kamuya açık veri sızıntısı sitelerinin önerdiğinden daha aktif olduğuna inanıyor. Site, başarılı bir şekilde başlattıkları saldırıların yalnızca küçük bir kısmını görüntülüyor ve bu da operasyonlarının gerçek kapsamını potansiyel olarak maskeliyor.

BlackByte fidye yazılımı grubunun en çok hedef aldığı 5 sektör şunlardır:

- Üretme

- Taşımacılık/Depolama

- Profesyoneller, Bilimsel ve Teknik Hizmetler

- Bilgi Teknolojisi

- Kamu Yönetimi

Bununla birlikte araştırmacılar, kuruluşlara VMware ESXi hipervizörleri de dahil olmak üzere yama sistemlerine öncelik vermeleri, tüm uzaktan erişim ve bulut bağlantıları için çok faktörlü kimlik doğrulamayı (MFA) uygulamaları, VPN yapılandırmalarının denetlenmesi ve kritik ağ segmentlerine erişimin kısıtlanması çağrısında bulundu.

Daha güvenli kimlik doğrulama yöntemlerini tercih ederek NTLM kullanımını sınırlamak veya devre dışı bırakmak da önemlidir. Güvenilir uç nokta algılama ve yanıt (EDR) çözümlerini dağıtmak güvenliği büyük ölçüde iyileştirebilir.

Ayrıca kapsamlı bir güvenlik stratejisi, BlackByte ve benzeri saldırılara karşı sistemleri etkili bir şekilde korumak için proaktif tehdit istihbaratı ve olay yanıtlama yeteneklerini de içermelidir.

İLGİLİ KONULAR

- VMware, ESXiArgs Fidye Yazılımının Eski Kusurlardan Kaynaklandığını Reddediyor

- Broadcom, VMware vCenter Server Kusurları İçin Yama Öneriyor

- Bifrost RAT Varyantı Linux Cihazlarına Ulaşıyor, VMware Domain’i Taklit Ediyor

- Cisco Yüksek Önem Düzeyindeki Kod Yürütme ve VPN Kaçırma Kusurlarını Düzeltiyor

- PythonAnywhere Bulut Platformu Fidye Yazılımını Barındırmak İçin Kötüye Kullanıldı