Bir yıllık kötü amaçlı yazılım kampanyası, verileri çalmak için “noblox.js”yi taklit eden sahte NPM paketleri kullanan Roblox geliştiricilerini hedef alıyor. Kaldırmalara rağmen, yeni tehditler ortaya çıkmaya devam ediyor.

Checkmarx’ın son raporuna göre, bir yıldan uzun süredir kötü amaçlı NPM paketleri aracılığıyla Roblox geliştiricilerini hedef alan kalıcı bir kötü amaçlı yazılım kampanyası yürütülüyor. Saldırganlar, hassas verileri çalmak ve sistemleri tehlikeye atmak amacıyla popüler “noblox.js” kütüphanesini taklit eden düzinelerce paket yayınladı.

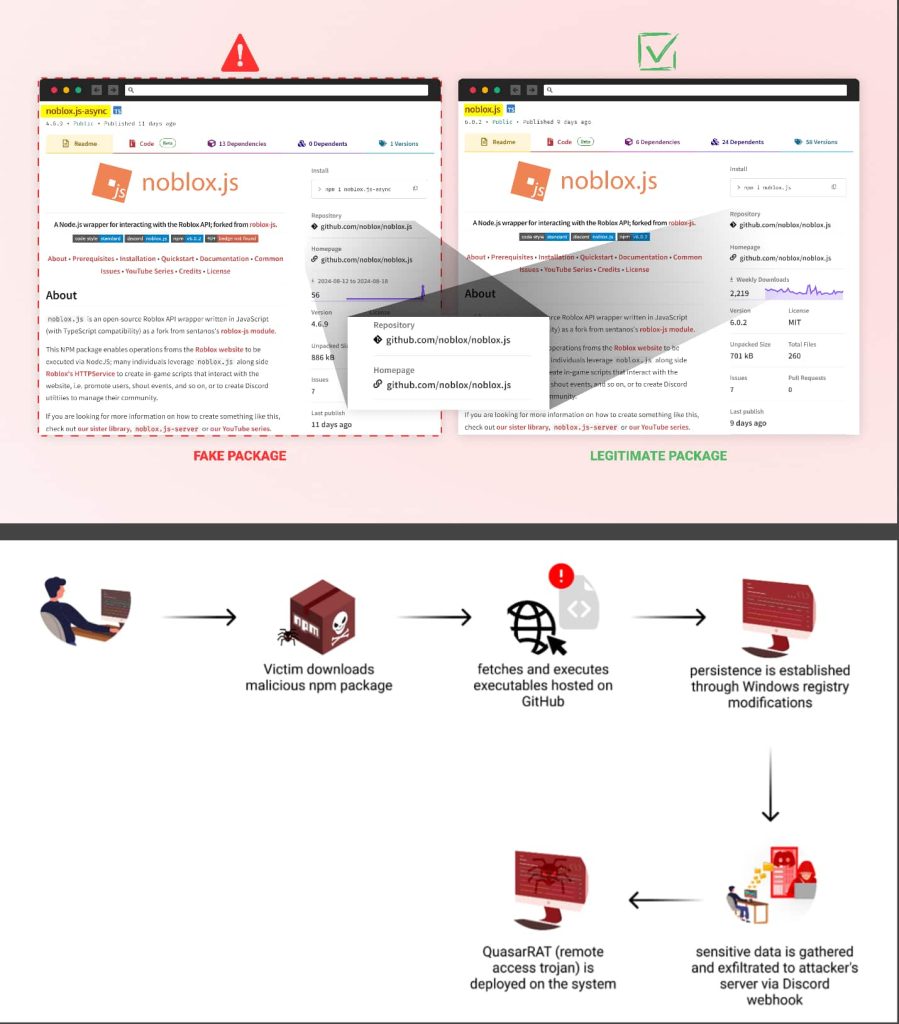

Ağustos 2023’te başlayan kampanya, birden fazla paketin kaldırılmasına rağmen devam etti ve yayın sırasında NPM kayıt defterinde hala yeni kötü amaçlı paketler belirdi. Saldırganlar, kötü amaçlı paketleri için ikna edici bir meşruiyet görünümü yaratmak amacıyla brandjacking, combosquatting ve starjacking gibi teknikler kullandılar.

Kötü amaçlı yazılımın yetenekleri arasında Discord belirteci hırsızlığı, sistem bilgisi toplama, sistem kalıcılığı ve Quasar RAT gibi ek yüklerin dağıtımı yer alır. Kötü amaçlı yazılım ayrıca Windows kayıt defterini manipüle ederek karmaşık bir kalıcılık tekniği kullanır ve bir kullanıcı Windows Ayarları uygulamasını her açtığında yürütülmesine neden olur.

Tespit edilen kötü amaçlı paketlerin NPM’den kaldırılmasına rağmen saldırganın kötü amaçlı çalıştırılabilir dosyaları içeren GitHub deposu aktif kalmaya devam ediyor ve bu da gelecekteki saldırıların önünü açıyor.

Saldırganlar, kötü amaçlı paketleri etrafında bir gerçeklik yanılsaması yaratmak için karmaşık bir yaklaşım kullandılar. Paketlerinin meşru “noblox.js” kütüphanesinin uzantıları veya onunla yakından ilişkili olduğu yanılsamasını yaratmak için, daha geniş bir kategori olan typosquatting’e giren iki yöntem olan brandjacking ve combosquatting’i birleştirdiler.

Saldırganlar ayrıca paket istatistiklerini sahte yapmak için kullanılan popüler bir yöntem olan starjacking’i de kullandılar. Bu örnekte, kötü amaçlı paketler orijinal “noblox.js” paketinin GitHub deposu URL’sine bağlandı ve algılanan popülerliklerini ve güvenilirliklerini yanlış bir şekilde şişirdi.

Checkmarx’ın raporuna göre, kötü amaçlı yazılım ayrıca paketin içinde kendini gizlemek için taktikler kullanıyor. Saldırganlar, meşru “noblox.js”nin yapısını titizlikle taklit ettiler ancak kötü amaçlı kodlarını “postinstall.js” dosyasına yerleştirdiler. Bu kodu, kolay analizi engellemek için anlamsız Çince karakterler bile ekleyerek büyük ölçüde gizlediler.

Kötü amaçlı kod, NPM’nin postinstall kancasını istismar ederek paket yüklendiğinde otomatik yürütmeyi garanti eder. Bu kanca meşru kurulum süreçleri için tasarlanmıştır ancak kullanıcının bilgisi veya izni olmadan gizlenmiş kötü amaçlı yazılımı çalıştırmak için bir ağ geçidi haline gelir.

Kötü amaçlı yazılım, birden fazla konumda Discord kimlik doğrulama belirteçlerini arar ve yalnızca etkin olanların sızdırıldığından emin olmak için bunları doğrular. Ayrıca, Malwarebytes ve Windows Defender’ı hedef alarak sistemin güvenlik önlemlerini agresif bir şekilde zayıflatır.

Kötü amaçlı yazılım, saldırganın GitHub deposundan iki ek yürütülebilir dosya indirerek yeteneklerini genişletir. Bu dosyalar daha sonra, kötü amaçlı dosyaların meşru sistem dosyalarıyla karışmasına yardımcı olmak için rastgele adlarla “C:\WindowsApi” dizinine kaydedilir.

Uzun vadeli erişimi garantilemek için kötü amaçlı yazılım, enfekte olmuş sistemde tutarlı bir şekilde çalışmasını sağlamak için bir Windows kayıt defteri anahtarını manipüle eder. Ayrıca enfekte olmuş sistemden çeşitli türlerde hassas bilgiler toplar ve bunları bir Discord webhook kullanarak saldırganın komuta ve kontrol sunucusuna gönderir.

Son aşama, saldırgana enfekte sistem üzerinde kapsamlı kontrol sağlayan bir uzaktan erişim aracı olan QuasarRAT’ı dağıtmayı içerir. Saldırgan, bu kampanyanın hedefini doğrudan referans alan, en son kötü amaçlı npm paketi içeriğini barındırıyor gibi görünen “noblox-spoof” adlı ikinci bir depo tutar.

Popüler noblox.js kütüphanesini taklit eden en son kötü amaçlı paketler, npm’nin güvenlik ekibine bildirildikten sonra kaldırıldı. Ancak, tehdit tamamen etkisiz hale getirilmedi ve saldırganın altyapıdaki varlığı ve sürekliliği devam eden bir tehdit oluşturuyor.

Geliştiricilerin, kendilerini ve kullanıcılarını bu tür karmaşık tedarik zinciri saldırılarından korumak için özellikle noblox.js gibi popüler kütüphanelere benzeyen paketlerin gerçekliğini doğrulayarak dikkatli olmaları şiddetle tavsiye edilmektedir.

İLGİLİ KONULAR

- Truva atı haline getirilmiş jQuery, npm, GitHub ve CDN’lere sızıyor

- Roblox Veri İhlali: Binlerce Geliştiricinin Kişisel Bilgileri Çalındı

- Luna Grabber Kötü Amaçlı Yazılımı, npm Paketleri Aracılığıyla Roblox Geliştiricilerine Bulaşıyor

- Sahte ROBLOX, Nintendo oyun çatlakları ChromeLoader’ı düşürüyor kötü amaçlı yazılım

- Protestware, Gazze ve Ukrayna’da Barış Çağrısı Yapmak İçin npm Paketlerini Kullanıyor