Tehdit aktörleri, desteklenmeyen, bilinmeyen veya yoğun şekilde ince ayar yapılmış sıkıştırma algoritmaları kullanarak kaynak koda dönüştürmeye direnen kötü amaçlı Android APK’larını (paketlenmiş uygulama yükleyicileri) giderek daha fazla dağıtıyor.

Bu yaklaşımın ana avantajı, araştırmacılar tarafından yapılan statik analiz ve engel incelemesini kullanarak güvenlik araçları tarafından tespit edilmekten kaçınmak ve bir Android kötü amaçlı yazılım türünün nasıl çalıştığına dair derinlemesine bir anlayışın geliştirilmesini geciktirmektir.

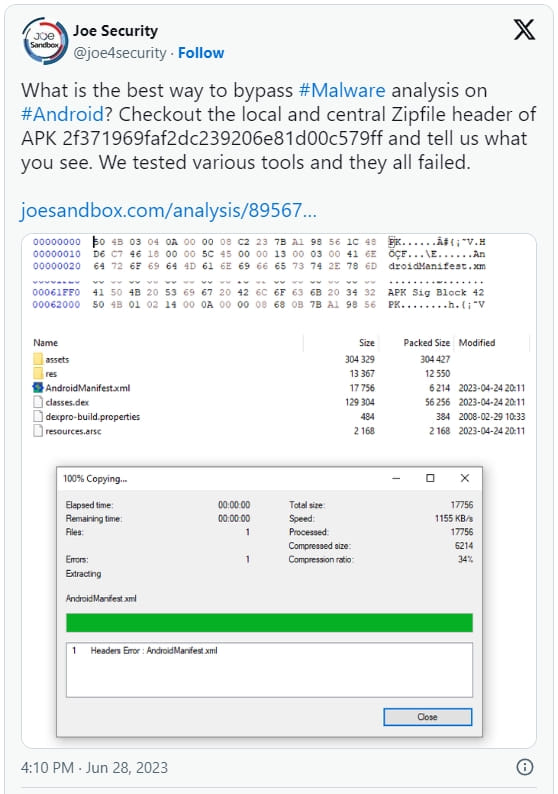

Kendini Google Play’deki kötü amaçlı yazılımları belirlemeye ve ortadan kaldırmaya adamış ‘App Defence Alliance’ın bir üyesi olan Zimperium, kaynak koda dönüştürme direnci manzarasını analiz etti. Joe Güvenlik tweet’i bu, analizden kaçan ancak Android cihazlarda sorunsuz çalışan bir APK’yı sergiledi.

Dün yayınlanan bir zLab raporu, 3.300 APK’nın bu olağandışı anti-analiz yöntemlerini kullandığını ve bunların çoğunun çökmesine neden olabileceğini iddia ediyor. Ancak araştırmacılar, Android OS sürüm 9 (API 28) ve sonrasında sorunsuz çalışan 71 kötü amaçlı APK alt kümesi buldu.

Zimperium, bu uygulamalardan hiçbirinin Google Play mağazasında bulunmadığını açıklıyor, ancak üçüncü taraf mağazalardan uygulama sağlayan kişilerin bu uygulamaları bulup kaldırmasına yardımcı olmak için raporun alt kısmında karma değerlerini listeliyor.

Sıkıştırma hileleri

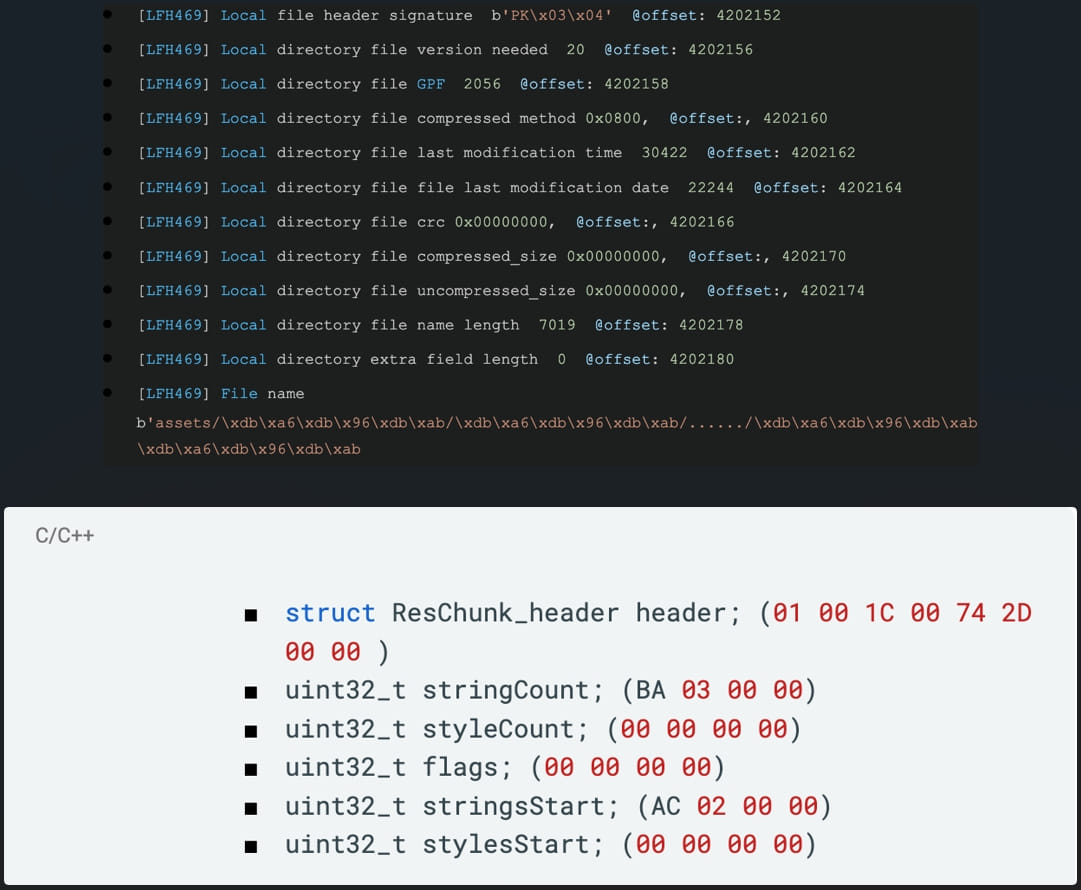

Android APK’ları, ZIP biçimini biri sıkıştırmasız, diğeri DEFLATE algoritmasını kullanan iki modda kullanır.

Desteklenmeyen veya bilinmeyen sıkıştırma yöntemleri kullanılarak paketlenen APK’lar, Android 8 ve daha eski sürümlere yüklenemez, ancak Android 9 ve sonraki sürümlerde sorunsuz çalışırlar.

Zimperium, örneklediği uygulamaları JADX, APKtool ve macOS Archive Utility gibi sıkıştırıcı açma araçlarında test etti ve hiçbiri APK’yı analiz için açamadı.

Zimperium, desteklenmeyen sıkıştırma yöntemlerini kullanmanın yanı sıra, kötü niyetli APK yazarlarının analiz araçlarında çökmelere neden olmak için 256 baytı aşan dosya adları kullandığını, AndroidManifest.xml dosyasını karartma amacıyla bozduğunu ve Android XML dosyalarını parçalayan araçları çökertmek için hatalı biçimlendirilmiş Dize Havuzları kullandığını da tespit etti. .

Bunların hepsi anti-analiz teknikleridir ve Zimperium, bu kötü niyetli APK’ların tam olarak ne yaptığını araştırmasa da, işlevlerini gizleme niyetinin zararsız olması pek olası değildir.

Google Play dışından indirilen APK’lar incelenemeyeceğinden, bu tehditlere karşı korunmanın en iyi yolu, üçüncü taraf sitelerden Android uygulamaları yüklemekten kaçınmaktır.

Google Play dışında bir uygulama yüklemeniz gerekiyorsa yüklemeden önce onu güvenilir bir mobil AV aracıyla tarayın.

Uygulama yüklemesi sırasında, istenen izinlere dikkat edin ve uygulamanın temel işleviyle ilgili olmayan tehlike işaretleri olup olmadığına bakın.

Son olarak, Android cihazınızı “köklendirmek”, kullanıcıyı bir yönetici yapar ve kötü amaçlı APK’ların işletim sistemindeki en yüksek ayrıcalıklarda çalışmasına izin verir, bu nedenle bu genellikle önerilmez.