Tehdit aktörleri, küresel olarak Microsoft 365 hesaplarını hedef alan yüksek hızlı kaba kuvvet parola saldırıları başlatmak için FastHTTP Go kitaplığını kullanıyor.

Kampanya yakın zamanda olay müdahale firması SpearTip tarafından keşfedildi ve saldırıların 6 Ocak 2024’te Azure Active Directory Grafik API’sini hedef alarak başladığını söyledi.

Araştırmacılar, kaba kuvvet saldırılarının %10 oranında başarılı hesap ele geçirmeleri gerektiği konusunda uyarıyor.

FastHTTP’yi devralma amacıyla kötüye kullanma

FastHTTP, Go programlama dili için yüksek performanslı bir HTTP sunucusu ve istemci kitaplığıdır; çok sayıda eş zamanlı bağlantıyla kullanıldığında bile gelişmiş aktarım hızı, düşük gecikme süresi ve yüksek verimlilikle HTTP isteklerini işlemek için optimize edilmiştir.

Bu kampanyada, yetkisiz oturum açma girişimlerini otomatikleştirmek amacıyla HTTP istekleri oluşturmak için bundan yararlanılıyor.

SpearTip, tüm isteklerin Azure Active Directory uç noktalarını kaba kuvvet parolalarına hedeflediğini veya MFA Yorulma saldırılarında hedefleri bunaltmak için tekrar tekrar çok faktörlü kimlik doğrulama (MFA) zorlukları göndermeyi hedeflediğini söylüyor.

SpearTip, kötü amaçlı trafiğin %65’inin geniş bir ASN sağlayıcıları ve IP adresleri yelpazesinden yararlanan Brezilya’dan geldiğini, ardından Türkiye, Arjantin, Özbekistan, Pakistan ve Irak’ın geldiğini bildiriyor.

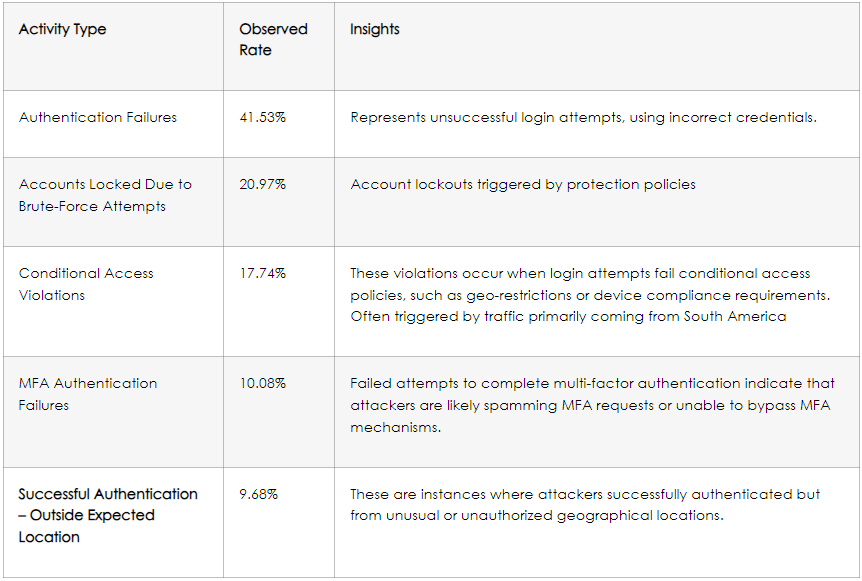

Araştırmacılar, saldırıların %41,5’inin başarısız olduğunu, %21’inin koruma mekanizmaları tarafından uygulanan hesap kilitlemelerine yol açtığını, %17,7’sinin erişim politikası ihlalleri (coğrafi veya cihaz uyumluluğu) nedeniyle reddedildiğini ve %10’unun MFA tarafından korunduğunu söylüyor.

Bu, tehdit aktörlerinin hedef hesapta başarılı bir şekilde kimlik doğrulaması yaptığı vakaların %9,7’sini oluşturuyor; bu oldukça yüksek bir başarı oranı.

Algıla ve savun

Microsoft 365 hesabının ele geçirilmesi, gizli verilerin açığa çıkmasına, fikri mülkiyet hırsızlığına, hizmet kesintisine ve diğer olumsuz sonuçlara yol açabilir.

SpearTip, yöneticilerin denetim günlüklerinde FastHTTP kullanıcı aracısının varlığını kontrol etmek için kullanabileceği bir PowerShell betiği paylaştı; bu da onların bu işlem tarafından hedef alındığını gösteriyor.

Yöneticiler ayrıca Azure portalında oturum açarak, Microsoft Entra ID → Kullanıcılar → Oturum Açma Günlükleri’ne giderek ve İstemci uygulamasını filtreleyerek: “Diğer İstemciler” kullanarak kullanıcı aracısını manuel olarak kontrol edebilir.

Herhangi bir kötü amaçlı etkinlik belirtisi ortaya çıkarsa, yöneticilere kullanıcı oturumlarını sona erdirmeleri ve tüm hesap kimlik bilgilerini derhal sıfırlamaları, kayıtlı MFA cihazlarını incelemeleri ve yetkisiz eklemeleri kaldırmaları önerilir.

Kampanyayla ilişkili risk göstergelerinin tam listesi SpearTip’in raporunun alt bölümünde bulunabilir.