ÖZET

- GitHub’daki Sahte PoC’ler: Siber suçlular, araştırmacılar ve güvenlik uzmanları da dahil olmak üzere şüphelenmeyen kullanıcılara kötü amaçlı yükler dağıtmak için GitHub’da truva atı haline getirilmiş kavram kanıtı (PoC) kodu kullandı.

- Kimlik Bilgisi Hırsızlığı: Saldırganlar, ele geçirilen sistemlerden 390.000’den fazla WordPress kimlik bilgisini, AWS erişim anahtarını, SSH özel anahtarını ve diğer hassas verileri çaldı.

- Gizlilik Teknikleri: Kampanya, kötü amaçlı yazılımı dağıtmak için arka kapılı yapılandırma dosyaları, kötü amaçlı PDF’ler, Python bırakıcı komut dosyaları ve gizli npm paketleri gibi yöntemler kullandı.

- Kimlik Avı Kampanyaları: Saldırganlar ayrıca kimlik avı e-postaları yoluyla akademisyenleri hedef aldı ve onları sahte çekirdek yükseltmesi görünümündeki kötü amaçlı yazılımları yüklemeleri için kandırdı.

- Tedarik Zinciri Etkisi: Saldırganlar, GitHub gibi güvenilir platformlardan ve popüler araçlardan yararlanarak yazılım tedarik zincirinden yararlandı ve bu kaynaklara güvenen profesyoneller için risk oluşturdu.

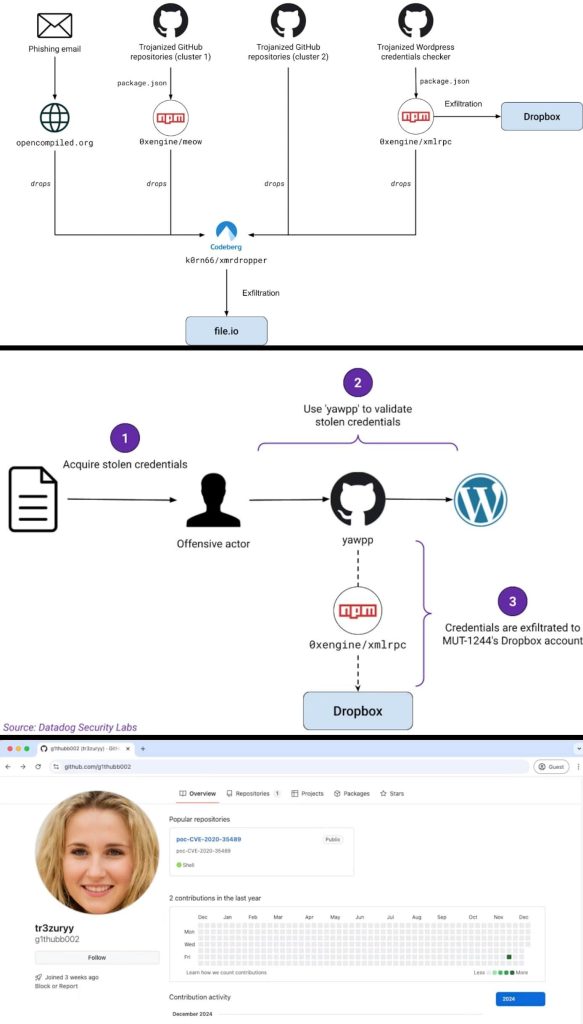

Datadog Security Labs’ın siber güvenlik araştırmacıları, MUT-1244 olarak tanımlanan bir tehdit aktörünün, 390.000’den fazla WordPress kimlik bilgilerinin çalınmasıyla sonuçlanan, yıl boyunca süren yeni, kötü niyetli bir saldırı keşfetti.

Datadog Security Labs’ın araştırmasına göre aktör, verileri çalmak için truva atı haline getirilmiş bir WordPress kimlik bilgisi denetleyicisi kullandı. Yüzlerce kurbanın ele geçirilen sistemlerinden SSH özel ve AWS erişim anahtarları da çalındı. Saldırganların ana hedefleri arasında kırmızı ekip çalışanları, sızma test uzmanları, güvenlik araştırmacıları ve hatta diğer kötü niyetli aktörler yer alıyordu.

Kimlik Avı ve Truva Atı Kullanımı

Araştırmacılar, MUT-1244’ün kurban sistemlerine ilk erişim sağlamak için kimlik avı ve truva atı haline getirilmiş GitHub depoları dahil olmak üzere iki ana yöntem kullandığını gözlemledi.

Kimlik Avı Kampanyası: Kampanya akademisyenleri, özellikle de yüksek performanslı bilgi işlem (HPC) üzerine araştırma yapanları hedef alıyordu. E-posta, onları sahte bir çekirdek yükseltmesi yüklemeye teşvik ederek kötü amaçlı kodun indirilmesine yol açtı.

Truva atı haline getirilmiş GitHub Depoları: MUT-1244, GitHub’da çok sayıda sahte depo oluşturdu. Bu depolar kendilerini gizledi kavram kanıtı (PoC) Bilinen güvenlik açıklarına yönelik kodlar. Ancak bunlar, onları indirip çalıştıran kurbanlara bulaşan gizli kötü amaçlı kodlar içeriyordu.

Sahte PoC’ler: Yeni Ama Tanıdık Bir Silah

Sahte PoC kullanımının, siber suçluların siber güvenlik araştırmacılarını ve şüphelenmeyen kullanıcıları hedef alması için yeni bir silah olarak ortaya çıktığını belirtmekte fayda var. Haziran 2023’tedolandırıcılar, GitHub ve X’te (eski adıyla Twitter) PoC görünümündeki kötü amaçlı yazılımları yaymak için gerçek siber güvenlik araştırmacılarının kimliğine bürünürken yakalandı.

Temmuz 2023’tesahte GitHub depolarının PoC gibi görünen kötü amaçlı yazılımları dağıtmak için kullanıldığı benzer bir kampanya keşfedildi. İlginçtir ki, bu saldırıda kullanılan çalıntı kimlik, Azerbaycanlı satranç büyükustası Shakhriyar Mamedyarov’a aitti.

Eylül 2023’e kadararaştırmacıları bir VenomRAT veri yükünü indirip çalıştırmaları için kandırmak amacıyla sahte bir kavram kanıtlama komut dosyası kullanan başka bir kötü amaçlı kampanya ortaya çıktı. Bu saldırı WinRAR güvenlik açığından (CVE-2023-40477) yararlandı.

Truva atı haline getirilmiş depolarda kullanılan teknikler:

Truva atı haline getirilmiş depolarda kullanılan teknikler, kötü amaçlı yükleri gizlemek ve dağıtmak için birden fazla yöntem içeriyordu. Bazı depolar meşru istismarlar içeriyordu ancak kötü amaçlı kodları uzun, arka kapılı yapılandırma dosyaları içinde saklıyordu.

Diğer durumlarda, kötü amaçlı kod PDF dosyalarının içine yerleştirilmişti; Sahte istismar, açıldığında gizli veriyi çıkarıp çalıştıracaktı. Birkaç depo, base64 kodlu yüklerin kodunu çözmek, bunları diske yazmak ve yürütmek için Python dropper komut dosyalarını kullandı.

Ek olarak, bazı depolar, kodlarına kötü amaçlı npm paketleri ekleyerek kurbanlara dolaylı olarak bulaştı ve bu paketler daha sonra saldırganın yükünü indirip çalıştırdı.

Bu saldırıların nihai amacı kurbanlardan özel SSH anahtarları da dahil olmak üzere hassas bilgileri çalmaktı. AWS kimlik bilgilerive komut geçmişi. Ayrıca araştırmalar, kötü amaçlı kodun Dropbox ve file.io hizmetleri için sabit kodlanmış kimlik bilgileri içerdiğini ortaya çıkardı. Bu kimlik bilgileri, saldırganın virüslü makinelerden çalınan verilere erişmesine ve bunları indirmesine olanak tanıdı.

390.000 WordPress Kimlik Bilgisi

Bir başka şok edici açıklama ise saldırganın 390.000’den fazla WordPress kimlik bilgilerine erişebilmesiydi. Araştırmacılar, bu kimlik bilgilerinin başlangıçta diğer kötü niyetli aktörler tarafından ele geçirildiğine ve daha sonra saldırganların bunları doğrulamak için “yawpp” adı verilen truva atı haline getirilmiş bir araç kullandığında ele geçirildiğine inanıyor.

Datadog, “Bu kimlik bilgilerinin Dropbox’a sızmasından önce, bunları muhtemelen yasa dışı yollardan elde eden saldırgan aktörlerin elinde olduğunu büyük bir güvenle değerlendiriyoruz” dedi. rapor Okumak.

Yawpp, meşru bir WordPress kimlik doğrulama aracı olarak tanıtılıyordu ve bu da onu kötü niyetli doğasından habersiz saldırganlar için mükemmel bir yem haline getiriyordu. Bununla birlikte MUT-1244 kampanyası, siber suçluların kullanıcıları kandırmanın yeni yollarını bulduğunu ve bireylerin becerilerini geliştirmesinin hayati önem taşıdığını gösteriyor. Bu özellikle aşağıdakiler için geçerlidir: siber güvenlik eğitimi alan çalışanlarÇünkü tetikte olmak, kendilerine ve kuruluşlarına yönelik risklerin önlenmesine yardımcı olabilir.

Uzman Yorumları

Casey EllisKitle kaynaklı siber güvenlik alanında San Francisco, Kaliforniya merkezli bir lider olan Bugcrowd’un Kurucusu ve Danışmanı, konu hakkında şunları söyledi: “Kırmızı ekip üyelerini ve güvenlik araştırmacılarını sahte POC’ler aracılığıyla hedeflemek, güvenlik araştırmasının kendisi kadar eski bir trol tekniğidir; ancak bu saldırının gösterdiği gibi, aynı zamanda su kuyusu saldırılarına karşı da etkili bir yaklaşım olabilir.“ Casey ekledi, “Bu, saldırgan güvenlik hizmetleri sağlayanlara, kendilerinin de istismar edilebilir bir tedarik zincirinin parçası olduklarını ve kötü niyetli saldırganların bunu bildiğini hatırlatmak için iyi bir fırsattır.“

İLGİLİ KONULAR

- Araştırmacı Chrome’da 0 gün boyunca PoC istismarını yayınladı

- Yüz DNA’sı sağlayıcısı WordPress klasörü aracılığıyla biyometrik verileri sızdırıyor

- Binlerce WordPress Web Sitesi Sign1 Kötü Amaçlı Yazılımıyla Saldırıya Uğradı

- Lazarus Sahte Video Konferansla Blockchain Profesyonellerini Hedef Alıyor

- Bilgisayar Korsanları Windows’taki 0 Günlük Güvenlik Açığının PoC’sini Twitter’da Yayınladı