Bu makalede, Windows sistemlerine bulaşmak, verileri çalmak ve uzaktan kontrol elde etmek için gelişmiş teknikler kullanan tehlikeli bir kötü amaçlı yazılım olan Remcos RAT’ın iç işleyişi açıklanmaktadır. Saldırı yöntemleri, kaçınma taktikleri ve kullanıcılar üzerindeki potansiyel etkisi hakkında daha fazla bilgi edinin.

Fortinet’in FortiGuard Laboratuarlarındaki siber güvenlik araştırmacıları, yeni bir kimlik avı kampanyası dağıtan tehlikeli bir kimlik avı kampanyasını ortaya çıkardı. Remcos RAT (Uzaktan Erişim Truva Atı) çeşidi. Ticari olarak çevrimiçi olarak satılan bu güçlü kötü amaçlı yazılım, Microsoft Windows kullanıcılarını hedef alıyor ve tehdit aktörlerinin virüslü bilgisayarları uzaktan kontrol etmesine olanak tanıyor.

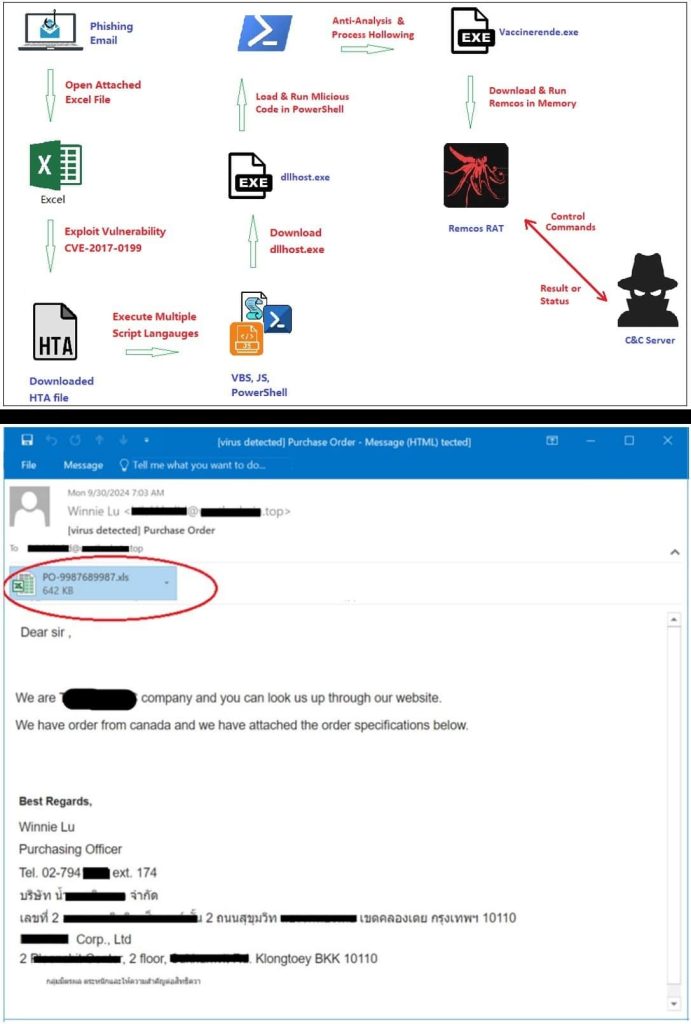

Fortinet’in Hackread.com ile paylaştığı bulgulara göre, bu kampanya, sipariş bildirimi (OLE Excel belgesi) olarak gizlenen aldatıcı bir kimlik avı e-postasıyla başlatıldı. Ekteki kötü amaçlı Excel belgesini açtıktan sonra, CVE-2017-0199 Güvenlik açığından bir HTML Uygulaması (HTA) dosyasını indirmek ve yürütmek için yararlanılıyor.

Bilginiz olsun diye söylüyorum, CVE-2017-0199, Microsoft Office ve WordPad’in özel hazırlanmış dosyaları ayrıştırmasından yararlanan bir Uzaktan Kod Yürütme güvenlik açığıdır. MS Excel programı İçeriği görüntülemek için.

Birden çok gizleme katmanıyla hazırlanmış ve kodu, JavaScript, VBScript, Base64 kodlu, URL kodlu ve PowerShell dahil olmak üzere farklı komut dosyalarıyla yazılmış bu HTA dosyası, birincil yükü sağlar.

Daha sonra kötü amaçlı bir yürütülebilir dosyayı (dllhost.exe) indirir ve Remcos RAT’ı çıkarıp dağıtmak için bunu 32 bit PowerShell işlemi aracılığıyla çalıştırır. Kötü amaçlı yazılım, kalıcılığı sağlamak için sistem başlatıldığında otomatik olarak kendisini başlatacak şekilde sistem kayıt defterini değiştirir.

Remcos bir C&C sunucusuna bağlanır ve virüslü sistem hakkında sistem, kullanıcı, ağ ve sürüm bilgilerini içeren bir kayıt paketi gönderir ve bilgi toplama, dosya işlemleri, uzaktan yürütme, tuş günlüğü tutma, ekran kaydetme ve web kamerası yakalama için komutlar alır.

Bu yeni varyant, Vektörlü İstisna İşleme gibi gelişmiş anti-analiz teknikleri de dahil olmak üzere birden fazla kalıcılık mekanizması kullanır. Bu, tek adımlı işlem gibi hata ayıklama tekniklerini önleyen yürütme istisnalarını engellemek/işlemek için özel bir istisna işleyicisi oluşturur.

API adlarını doğrudan saklamadığından Remcos, API’leri tanımlamak için karma değerlerini kullanır, karma değerlerini eşleştirerek İşlem Ortamı Bloğundan (PEB) adresleri çıkarır; bu da araçlar çağrılan işlevleri kolayca tanımlayamadığı için statik analizi daha zorlu hale getirir.

Ayrıca, hata ayıklama kayıtlarını (DR0 ila DR7) kontrol ederek, hata ayıklayıcılar tarafından yaygın olarak kullanılan API çağrılarını izleyerek ve geçerli iş parçacığını hata ayıklayıcılardan gizlemek için ZwSetInformationThread() API’sini kullanarak hata ayıklayıcıların varlığını da algılar. Ayrıca, işleme bir hata ayıklayıcının eklenip eklenmediğini tespit etmek ve kaçınma eylemleri gerçekleştirmek için ZwQueryInformationProcess() API’sini kullanır.

Süreç oyma, tespitten kaçınmak için kullandığı başka bir tekniktir. Araştırmacılar, kötü amaçlı yazılımın yeni oluşturulan meşru bir işlemi (Vaccinerende.exe) askıya aldığını, kodunu belleğe enjekte ettiğini ve ardından devam ettirerek onu kalıcı bir tehdit haline getirdiğini buldu.

Araştırmacılar, “Kötü amaçlı kod, kalıcılığı korumak ve kurbanın cihazı yeniden başlatıldığında cihazın kontrolünü sürdürmek için sistem kayıt defterine yeni bir otomatik çalıştırma öğesi ekliyor” dedi. rapor.

Kendinizi korumak için, meşru olmadığı sürece e-postalardaki bağlantılara veya eklere tıklamaktan kaçının, güvenlik yazılımı ve antivirüs yazılımı kullanınyazılımı en son yamalarla güncel tutun ve gömülü kötü amaçlı nesneleri, belgeleri açmadan önce kaldırmak için İçerik Devre Dışı Bırakma ve Yeniden Yapılandırma (CDR) hizmetini düşünün.

İLGİLİ KONULAR

- P2Pinfect Botnet Artık Fidye Yazılımı Olan Sunucuları Hedefliyor

- ValleyRAT, Çok Aşamalı Saldırıyla Çinli Windows Kullanıcılarını Hedef Aldı

- Rust Tabanlı Enjektör, Çok Aşamalı Saldırıda Remcos RAT’ı Kullanıyor

- SteelFox Kötü Amaçlı Yazılımı Popüler Yazılım Gibi Görünüyor, Tarayıcı Verilerini Çalıyor

- Fake OnlyFans Checker Aracı Hackerlara Lummac Stealer Bulaştırıyor