Mandiant tarafından ‘UNC3944’ olarak izlenen, finansal amaçlarla hareket eden bir siber çete, Microsoft Azure yönetici hesaplarını ele geçirmek ve sanal makinelere erişim elde etmek için kimlik avı ve SIM değiştirme saldırılarını kullanıyor.

Saldırganlar buradan, kalıcılık için uzaktan yönetim yazılımı yüklemek üzere Azure Seri Konsolunu kötüye kullanır ve gizli gözetim için Azure Uzantılarını kötüye kullanır.

Mandiant, UNC3944’ün en az Mayıs 2022’den beri aktif olduğunu ve kampanyalarının Microsoft’un bulut bilgi işlem hizmetini kullanarak kurban kuruluşlardan veri çalmayı amaçladığını bildirdi.

UNC3944, daha önce güvenlik yazılımını sonlandırmak için STONESTOP (yükleyici) ve POORTRY (çekirdek modu sürücüsü) araç setini oluşturmakla ilişkilendiriliyordu.

Tehdit aktörleri, çekirdek sürücülerini imzalamak için çalınan Microsoft donanım geliştirici hesaplarını kullandı.

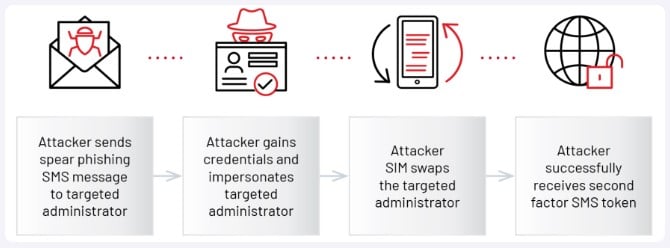

SIM takası yapan Azure yöneticileri

Azure yöneticisinin hesabına ilk erişim, UNC3944’ün yaygın bir taktiği olan SMS kimlik avıyla elde edilen çalıntı kimlik bilgileri kullanılarak gerçekleştirilir.

Daha sonra saldırganlar, hedefin telefon numarasına SMS yoluyla çok faktörlü bir sıfırlama kodu göndermeleri için onları kandırmak üzere yardım masası temsilcileriyle iletişim kurarken yöneticinin kimliğine bürünür.

Ancak saldırgan, yöneticinin numarasını zaten SIM ile değiştirmiş ve cihazına taşımıştı, bu nedenle kurban ihlali fark etmeden 2FA jetonunu aldı.

Mandiant, bilgisayar korsanlarının operasyonlarının SIM değiştirme aşamasını nasıl gerçekleştirdiklerini henüz belirlemedi. Ancak önceki vakalar, hedefin telefon numarasını bilmenin ve vicdansız telekom çalışanlarıyla komplo kurmanın yasadışı numara taşıma işlemlerini kolaylaştırmak için yeterli olduğunu göstermiştir.

Saldırganlar, hedeflenen kuruluşun Azure ortamında yer edindikten sonra bilgi toplamak, mevcut Azure hesaplarını gerektiği gibi değiştirmek veya yenilerini oluşturmak için yönetici ayrıcalıklarını kullanır.

Karadan yaşamak taktikleri

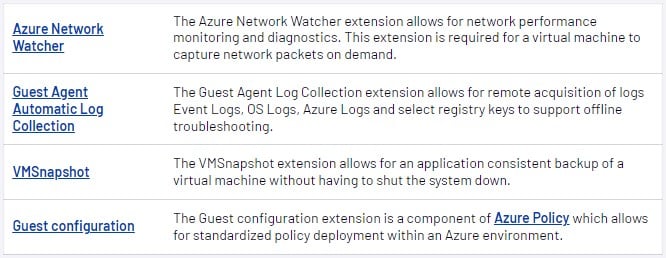

Bir sonraki saldırı aşamasında UNC3944, Azure Uzantılarını gözetim yürütmek ve bilgi toplamak, kötü niyetli işlemlerini görünüşte zararsız günlük görevler olarak gizlemek ve normal etkinlikle harmanlamak için kullanır.

Azure Uzantıları, yetenekleri genişletmeye, görevleri otomatikleştirmeye vb. yardımcı olmak için bir Azure Sanal Makinesine (VM) entegre edilebilen “eklenti” özellikler ve hizmetlerdir.

Bu uzantılar sanal makinenin içinde yürütüldüğünden ve genellikle meşru amaçlar için kullanıldığından, hem gizlidir hem de daha az şüphelidir.

Bu durumda tehdit aktörü, ihlal edilen uç noktadan günlük dosyalarını toplamak için kullanılan “CollectGuestLogs” gibi yerleşik Azure tanılama uzantılarını kötüye kullandı. Ayrıca Mandiant, tehdit aktörünün aşağıdaki ek uzantıları kötüye kullanmaya çalıştığına dair kanıt buldu:

Verileri çalmak için sanal makineleri ihlal etme

Ardından, UNC3944, VM’lere yönetim konsolu erişimi elde etmek ve seri bağlantı noktası üzerinden bir komut isteminde komutları çalıştırmak için Azure Seri Konsolunu kullanır.

Mandiant’ın raporu, “Bu saldırı yöntemi, Azure’da kullanılan geleneksel algılama yöntemlerinin çoğundan kaçınması ve saldırgana VM’ye tam yönetim erişimi sağlaması açısından benzersizdi” diye açıklıyor.

Mandiant, davetsiz misafirlerin o anda oturum açmış kullanıcıyı tanımlamak ve istismarı ilerletmek için yeterli bilgi toplamak için yürüttükleri ilk komutun “whoami” olduğunu fark etti.

Azure Seri Konsolu için günlüklerin nasıl analiz edileceği hakkında daha fazla bilgi raporların ekinde bulunabilir.

Ardından, tehdit aktörleri, VM üzerindeki kalıcılıklarını artırmak ve raporda adı geçmeyen, ticari olarak temin edilebilen çok sayıda uzaktan yönetici aracı yüklemek için PowerShell’i kullanır.

Mandiant’ın raporunda, “Sanal makinede varlığını sürdürmek için, saldırgan genellikle PowerShell aracılığıyla birden çok ticari olarak mevcut uzaktan yönetim aracını dağıtır” diyor.

“Bu araçları kullanmanın avantajı, yasal olarak imzalanmış uygulamalar olmaları ve birçok uç nokta algılama platformunda uyarıları tetiklemeden saldırgana uzaktan erişim sağlamalarıdır.”

UNC3944 için bir sonraki adım, güvenli bir kanal aracılığıyla gizli ve kalıcı erişimi sürdürmek ve ağ kısıtlamalarını ve güvenlik kontrollerini atlamak için C2 sunucularına ters bir SSH tüneli oluşturmaktır.

Saldırgan, ters tüneli bağlantı noktası iletme ile yapılandırarak Uzak Masaüstü aracılığıyla Azure VM’ye doğrudan bağlantıyı kolaylaştırır. Örneğin, uzak makine bağlantı noktası 12345’e gelen herhangi bir bağlantı, yerel ana bilgisayar bağlantı noktası 3389’a (Uzak Masaüstü Protokolü Hizmet Bağlantı Noktası) iletilir.

Son olarak, saldırganlar, güvenliği ihlal edilmiş bir kullanıcı hesabının kimlik bilgilerini ters kabuk aracılığıyla güvenliği ihlal edilmiş Azure VM’de oturum açmak için kullanır ve ancak bundan sonra ihlal edilen ortamdaki kontrollerini genişletmeye devam ederek yol boyunca verileri çalar.

Mandiant tarafından sunulan saldırı, UNC3944’ün Azure ortamını derinlemesine anladığını ve tespit edilmekten kaçınmak için yerleşik araçlardan nasıl yararlanabileceğini gösteriyor.

Bu teknik bilgi, saldırganların SIM değiştirme yapmasına yardımcı olan üst düzey sosyal mühendislik becerileriyle birleştiğinde, risk artar.

Aynı zamanda, SMS tabanlı çok faktörlü kimlik doğrulama gibi yetersiz güvenlik önlemleri uygulayan kuruluşların bulut teknolojilerini anlamaması, bu karmaşık tehdit aktörleri için fırsatlar yaratıyor.