‘Velvet Ant’ adlı bir grup şüpheli Çinli siber casusluk aktörü, iç ağa kalıcı bir bağlantı sağlamak ve verileri çalmak için F5 BIG-IP cihazlarına özel kötü amaçlı yazılım yerleştiriyor.

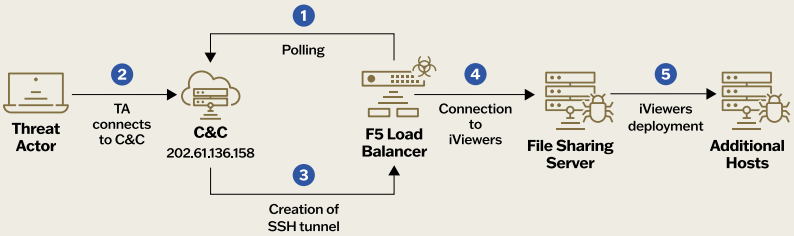

Siber saldırıyı araştırmak için çağrıldıktan sonra izinsiz girişi keşfeden Sygnia raporuna göre Velvet Ant, dahili komuta ve kontrol görevi gören eski bir F5 BIG-IP cihazı da dahil olmak üzere ağdaki çeşitli giriş noktalarını kullanarak birden fazla dayanak noktası kurdu (C2) ) sunucu.

Tehdit aktörleri, ele geçirilen F5 BIG-IP cihazlarını kullanarak, üç yıl boyunca fark edilmeden şirketten hassas müşteri ve finansal bilgileri gizlice çalabilir.

Saldırılarda F5 BIG-IP kötü amaçlı yazılımını kullanma

Sygnia tarafından gözlemlenen saldırı, kurban organizasyonun güvenlik duvarı, WAF, yük dengeleme ve yerel trafik yönetimi için kullandığı iki eski F5 BIG-IP cihazının tehlikeye atılmasıyla başladı.

Her iki cihaz da çevrimiçi ortamda açığa çıktı ve savunmasız işletim sistemi sürümlerini çalıştırıyordu. Sygnia, ağ cihazlarına özel kötü amaçlı yazılım yüklemek için bilinen uzaktan kod yürütme kusurları kullanılarak her ikisinin de tehlikeye atıldığını söylüyor.

Saldırganlar daha sonra bu erişimi dahili dosya sunucularına erişim sağlamak için kullandı ve burada çeşitli Çinli bilgisayar korsanlarının on yılı aşkın bir süredir veri toplamak ve sızmak için kullandığı modüler bir uzaktan erişim Truva Atı (RAT) olan PlugX’i kurdular.

F5 BIG-IP cihazında dağıtılan diğer kötü amaçlı yazılımlar şunları içerir:

- PMCD: Saatlik C&C sunucusuna bağlanır, sunucudan ‘csh’ aracılığıyla alınan komutları çalıştırır ve uzaktan kontrolü sağlar.

- MCDP: ‘mgmt’ NIC bağımsız değişkeniyle yürütülen ağ paketlerini yakalayarak kalıcı ağ izleme sağlar.

- SAMRID (Toprak Solucanı): Daha önce Çin devleti destekli çeşitli gruplar tarafından kullanılan, güvenli tüneller oluşturmak için kullanılan açık kaynaklı bir SOCKS proxy tünel oluşturucusu.

- ESRDE: PMCD’ye benzer şekilde, komut yürütmek için ‘bash’ı kullanır ve uzaktan komut kontrolüne ve kalıcılığına olanak tanır.

Saldırganlar, ağdaki kalıcılığı korumak için ele geçirilen F5 BIG-IP cihazını kullanarak saldırgan trafiğini meşru ağ trafiğiyle harmanlayarak dahili ağa erişim elde etmelerine olanak tanıdı ve tespit edilmesi daha zor hale geldi.

Bu yöntem kurumsal güvenlik duvarlarını aşıyor ve giden trafik kısıtlamalarını kaldırarak saldırganların yaklaşık üç yıl boyunca alarm vermeden müşteri ve finansal bilgileri çalmasına olanak tanıyor.

Kaynak: Sygnia

Sygnia, ihlalin keşfedilmesinin ardından kapsamlı yok etme çabalarına rağmen, bilgisayar korsanlarının, erişimi korumak için F5 cihazları gibi güvenliği ihlal edilmiş dahili cihazları kullanarak tespit edilmekten kaçınmak için PlugX’i yeni yapılandırmalarla yeniden konuşlandırdığını bildirdi.

Savunma önerileri

Velvet Ant gibi karmaşık ve kalıcı tehdit gruplarına karşı koymak, çok katmanlı ve bütünsel bir güvenlik yaklaşımı gerektirir.

Sygnia, buna benzer saldırıları tespit etmek için aşağıdaki önlemleri önerir:

- C&C iletişimlerini en aza indirmek için giden bağlantıları kısıtlayın.

- Yönetim bağlantı noktaları üzerinde sıkı kontroller uygulayın ve ağ bölümlendirmesini geliştirin.

- Eski sistemleri değiştirmeye ve güvenlik kontrollerini sıkılaştırmaya öncelik verin.

- Kurcalamayı önleme özelliklerine sahip sağlam EDR sistemlerini dağıtın ve Windows Kimlik Bilgisi Koruması gibi güvenlik önlemlerini etkinleştirin.

- Yama yönetimi, izinsiz giriş tespiti ve bulut tabanlı çözümlere geçiş yoluyla uç cihazların güvenliğini artırın.

Uç ağ cihazları genellikle güvenlik çözümlerini desteklemediğinden ve internete açık olmaları amaçlandığından, bir ağa ilk erişim elde etmek isteyen tehdit aktörleri için popüler hedefler haline geldiler.

2023 yılında Çin bağlantılı bilgisayar korsanları, verileri çalmak ve VMWare ESXi ile vCenter sunucularına yönlendirmek amacıyla özel bir implant kurmak için Fortinet’in sıfır günlerini kullandı.

Haftalar sonra, şüpheli bir Çin bilgisayar korsanlığı kampanyası, özel kötü amaçlı yazılım yüklemek için yama yapılmamış SonicWall Güvenli Mobil Erişim (SMA) cihazlarını hedef aldı.

Nisan 2023’te ABD ve İngiltere, Rus devleti destekli APT28 bilgisayar korsanlarının Cisco IOS yönlendiricilerine ‘Jaguar Tooth’ adlı özel bir kötü amaçlı yazılım dağıttıkları konusunda uyardı.

Mayıs 2023’te Barracuda ESG cihazları, özel kötü amaçlı yazılım dağıtmak ve verileri çalmak için yedi ay boyunca istismar edildi. Bu cihazlar üzerindeki risk o kadar yaygındı ki Barracuda, şirketlerin ihlal edilen cihazları geri yüklemeye çalışmak yerine değiştirmelerini önerdi.

Yakın zamanda, devlet destekli olduğundan şüphelenilen tehdit aktörleri, iç ağlara sızmak ve veri ve kimlik bilgilerini çalmak amacıyla özel bir arka kapı kurmak için Palo Alto Networks’ün sıfır gününü istismar etti.