Bilgisayar korsanları, SİSTEM ayrıcalıklarıyla uzaktan kod yürütmeyi gerçekleştirmek için Gladinet’in Triofox dosya paylaşım ve uzaktan erişim platformundaki kritik bir güvenlik açığından ve yerleşik antivirüs özelliğinden yararlandı.

Saldırıda kullanılan güvenlik sorunu CVE-2025-12480’dir ve kimlik doğrulamayı atlayıp uygulamanın kurulum sayfalarına erişim elde etmek için kullanılabilir.

Google Tehdit İstihbarat Grubu’ndaki (GTIG) güvenlik araştırmacıları, kötü amaçlı etkinliği 24 Ağustos’ta, dahili olarak UNC6485 olarak takip edilen bir tehdit kümesinin 3 Nisan’da yayımlanan 16.4.10317.56372 sürümünü çalıştıran bir Triofox sunucusunu hedef almasının ardından keşfetti.

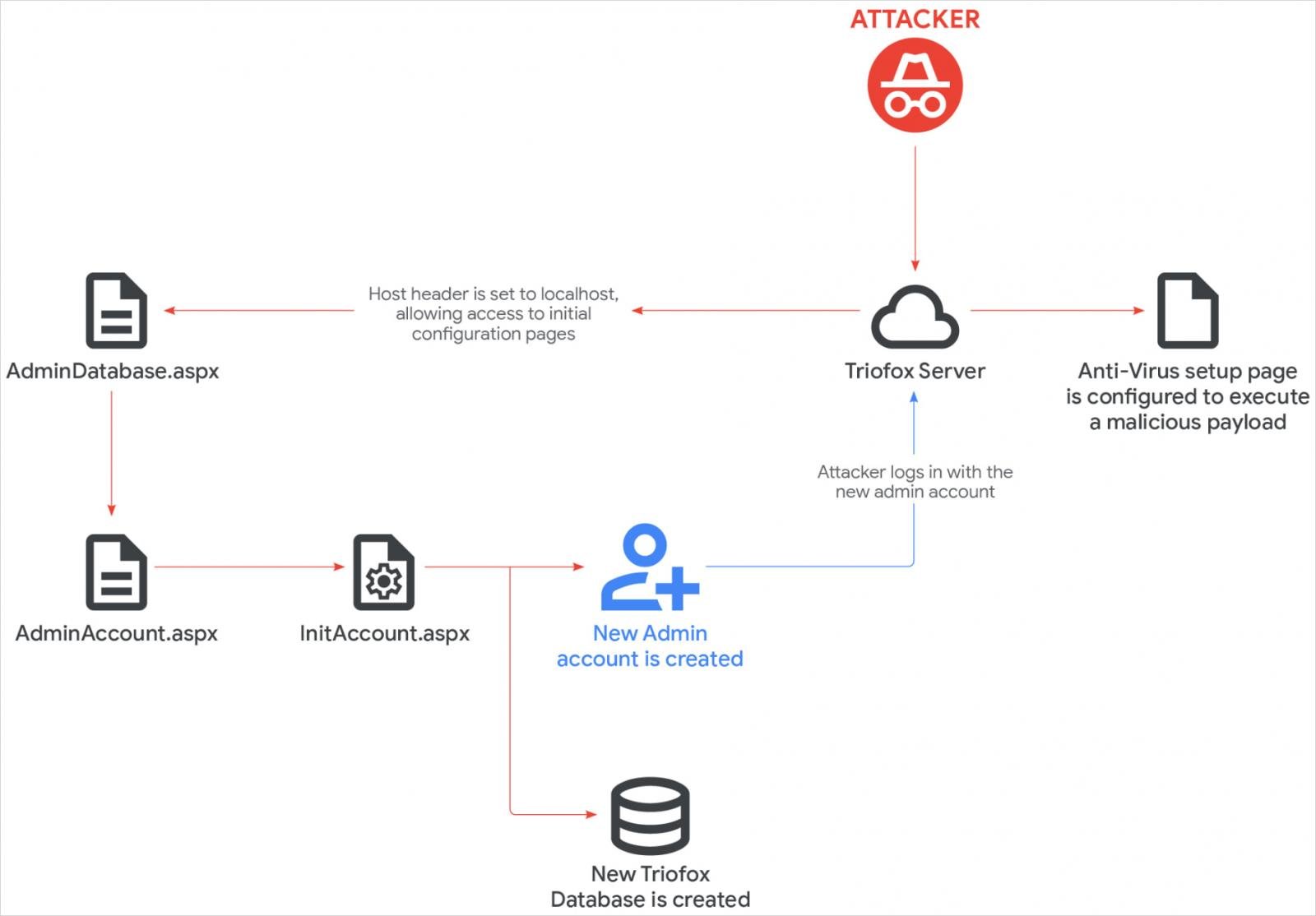

CVE-2025-12480’in temel nedeni, uygulamanın istek URL’si ana bilgisayarı ‘localhost’a eşit olduğunda yönetici erişiminin verildiği bir erişim kontrolü mantık boşluğudur.

Bu, saldırganların HTTP Ana Bilgisayar başlığı aracılığıyla bu değeri taklit etmesine ve tüm kimlik doğrulama kontrollerini atlamasına olanak tanır.

Mandiant, isteğe bağlı TrustedHostIp parametresinin web.config dosyasında yapılandırılmaması durumunda, ‘localhost’ kontrolünün tek ağ geçidi denetleyicisi haline geldiğini ve varsayılan kurulumların kimlik doğrulamasız erişime maruz kaldığını açıklıyor.

CVE-2025-12480 için bir düzeltme, 26 Temmuz’da yayınlanan Triofox 16.7.10368.56560 sürümünde kullanıma sunuldu ve GTIG araştırmacıları satıcıyla birlikte kusurun giderildiğini doğruladı.

Antivirüs özelliğinin kötüye kullanılması

Mandiant’ın araştırması, UNC6485’in, HTTP GET isteği göndererek bu güvenlik açığından yararlandığını belirledi. yerel ana bilgisayar HTTP Yönlendiren URL’sinde.

Araştırmacılar, “Harici bir kaynaktan gelen bir istekte localhost ana bilgisayar başlığının bulunması son derece düzensizdir ve meşru trafikte genellikle beklenmez” diye açıklıyor.

Bu onlara erişim sağladı AdminDatabase.aspx Kurulumdan sonra Triofox’u kurmak için açılan yapılandırma sayfası.

Saldırgan, kurulum iş akışını kullanarak ‘Küme Yöneticisi’ adında yeni bir yönetici hesabı oluşturdu ve bunu kötü amaçlı bir komut dosyası yüklemek için kullandı. Daha sonra Triofox’u antivirüs tarayıcısının konumu olarak yolunu kullanacak şekilde yapılandırdılar.

GTIG, “antivirüs tarayıcı konumu olarak yapılandırılan dosyanın, SYSTEM hesabı bağlamında çalışan Triofox ana işlem hesabı ayrıcalıklarını devraldığını” ve saldırganın kod yürütmesine olanak sağladığını açıklıyor.

Araştırmacılar, kötü niyetli grubun harici bir adresten başka bir veri olan Zoho UEMS yükleyicisini almak için bir PowerShell indiricisini çalıştırdığını söylüyor.

Kaynak: Google

Zoho UEMS, uzaktan erişim ve yanal hareket operasyonları için kullanılan, güvenliği ihlal edilmiş ana makinede Zoho Assist ve AnyDesk’i dağıtmak için kullanıldı.

Saldırganlar ayrıca bir SSH tüneli oluşturmak ve uzak trafiği ana bilgisayarın RDP bağlantı noktasına (3389) iletmek için Plink ve PuTTY araçlarını indirip kullandı.

Kaynak: Google

Mandiant, istismar edilen güvenlik açığının (CVE-2025-12480) Triofox 16.7.10368.56560’da giderildiğini doğrulasa da, sistem yöneticilerinin 14 Ekim’de yayımlanan 16.10.10408.56683 sürümünde bulunan en son güvenlik güncellemesini uygulamasını tavsiye ediyor.

Diğer bir öneri ise yönetici hesaplarını denetlemek ve Triofox’un antivirüs motorunun yetkisiz komut dosyalarını veya ikili dosyaları çalıştıracak şekilde ayarlanmadığını kontrol etmektir.

GTIG’nin raporu, savunucuların bu saldırıları engellemesine yardımcı olmak için uzlaşma göstergelerinin (IoC’ler) bir listesini sunuyor. Ayrıntılar VirusTotal’da da mevcuttur.

Geçtiğimiz ay Huntress, bilgisayar korsanlarının Gladinet CentreStack ve Triofox ürünlerindeki sıfır günlük yerel dosya ekleme güvenlik açığından (CVE-2025-11371) yararlanarak kimlik doğrulaması olmadan sistem dosyalarına erişim sağladıklarını bildirmişti.

Şirket ağlarına en az üç başarılı giriş için kullanılan kusur, bir hafta sonra 16.10.10408.56683 (en son) sürümünde düzeltildi.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.