Kobalt Saldırısını konuşlandırmak ve ele geçirilen ana bilgisayarların kontrolünü ele geçirmek amacıyla coğrafi olarak Ukrayna’da bulunan uç noktaları hedef alan yeni bir karmaşık siber saldırı gözlemlendi.

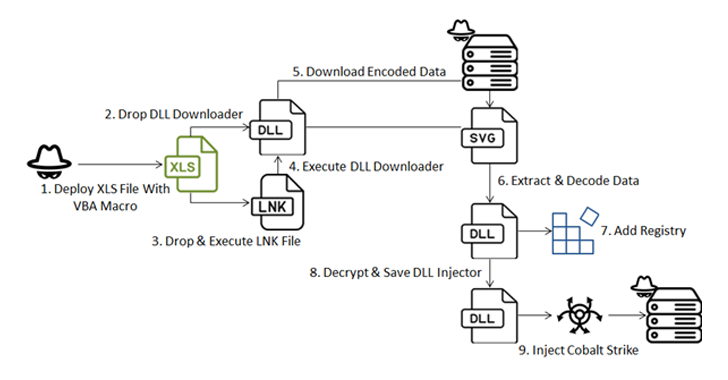

Fortinet FortiGuard Labs’e göre saldırı zinciri, enfeksiyonu başlatmak için yerleşik bir VBA makrosu taşıyan bir Microsoft Excel dosyası içeriyor.

Güvenlik araştırmacısı Cara Lin Pazartesi günü yayınlanan bir raporda, “Saldırgan, kötü şöhretli ‘Cobalt Strike’ yükünü iletmek ve bir komuta ve kontrol (C2) sunucusuyla iletişim kurmak için çok aşamalı bir kötü amaçlı yazılım stratejisi kullanıyor.” dedi. “Bu saldırı, yükün başarılı bir şekilde teslim edilmesini sağlamak için çeşitli kaçırma teknikleri kullanıyor.”

Fortra tarafından geliştirilen ve bakımı yapılan Cobalt Strike, kırmızı ekip operasyonları için kullanılan meşru bir düşman simülasyon araç setidir. Ancak yıllar geçtikçe yazılımın crackli versiyonları tehdit aktörleri tarafından kötü niyetli amaçlarla yaygın bir şekilde kullanıldı.

Saldırının başlangıç noktası, başlatıldığında Ukraynaca içerik görüntüleyen ve kurbanı makroları etkinleştirmek için “İçeriği Etkinleştir” yönünde teşvik eden Excel belgesidir. Microsoft’un Temmuz 2022 itibarıyla Microsoft Office’te makroları varsayılan olarak engellediğini belirtmekte fayda var.

Makrolar etkinleştirildiğinde, belgenin askeri birimlere tahsis edilen fon miktarıyla ilgili içeriği gösterdiği iddia edilirken, arka planda HEX kodlu makro, kayıt sunucusu (regsvr32) yardımcı programı aracılığıyla DLL tabanlı bir indiriciyi dağıtıyor.

Gizlenmiş indirici, Avast Antivirus ve Process Hacker ile ilgili olanların çalışan işlemlerini izler ve bir tane tespit ederse kendisini derhal sonlandırır.

Böyle bir işlemin tanımlanmadığını varsayarsak, bir sonraki aşamadaki kodlanmış veriyi almak için uzak bir sunucuya ulaşır, ancak yalnızca söz konusu cihazın Ukrayna’da bulunması gerekir. Kodu çözülen dosya, esas olarak başka bir DLL dosyasının başlatılmasından sorumlu olan bir DLL’dir; bu, son kötü amaçlı yazılımın çıkarılması ve çalıştırılması için çok önemli bir enjektördür.

Saldırı prosedürü, bir C2 sunucusu (“simonandschuster”) ile iletişim kuran bir Kobalt Saldırı İşaretinin konuşlandırılmasıyla sonuçlanır.[.]mağaza”).

Lin, “Saldırgan, yük indirmeleri sırasında konuma dayalı kontroller uygulayarak şüpheli etkinlikleri maskelemeyi amaçlıyor ve potansiyel olarak analistlerin incelemesinden kaçıyor” dedi. “Kodlanmış dizelerden yararlanan VBA, önemli içe aktarma dizelerini gizleyerek, kalıcılık için DLL dosyalarının dağıtımını kolaylaştırıyor ve sonraki yüklerin şifresini çözüyor.”

“Ayrıca, kendi kendini silme özelliği kaçınma taktiklerine yardımcı olurken, DLL enjektörü sırasıyla korumalı alan oluşturma ve hata ayıklama önleme mekanizmalarından kaçınmak için geciktirme taktikleri kullanır ve ana süreçleri sonlandırır.”