Tehdit aktörleri, web sitelerine kötü amaçlı kod eklemek için yeni bir teknik keşfetti. Şu anda terk edilmiş bir WordPress eklentisi olan Eval PHP kullanıyorlar.

Çoğunlukla, web sitesi arka kapıları, modern web’in temel dili olan PHP’de programlanır. Joomla, Magento ve WordPress (web’in %40’ından fazlasını oluşturan) dahil olmak üzere diğer birçok popüler CMS platformu PHP tabanlıdır.

PHP son derece evrensel bir dildir, bu nedenle saldırganlar onu kötüye kullanabilir. Arka kapılar, saldırganlar tarafından en çok kullanılan (ve kötüye kullanılan) yöntemlerden biridir.

Geçtiğimiz haftalarda, PHP kod enjeksiyonları keşfedildi. Bu saldırılar, saldırganların virüslü web sitesinde uzaktan kod yürütmesine izin veren önceden bilinen bir yük gönderir.

Hedeflenen web sitelerinin veritabanlarındaki ‘wp_posts’ tablosu, kötü amaçlı kodun tanıtıldığı yerdir. Sonuç olarak, dosya bütünlüğü izleme, sunucu tarafı tarama vb. gibi standart web sitesi güvenlik prosedürlerinden kaçınarak tespit edilmesini zorlaştırır.

Tehdit aktörleri, bunu başarmak için güvenliği ihlal edilmiş veya yeni oluşturulmuş bir yönetici hesabı kullanarak Eval PHP’yi yükler. Bu onların kullanmasını sağlar [evalphp] PHP kodunu sitenin sayfalarına ve gönderilerine tanıtmak için kısa kodlar.

Arka kapı (3e9c0ca6bbe9.php), kodun çalışması bittiğinde site kök dizinine bırakılır. Saldırıya bağlı olarak arka kapının adı değişebilir.

Saygın Bir Eklentiyi Kötüye Kullanma

Araştırmacılar, saldırganların eski bir meşru WordPress eklentisi olan Eval PHP kullanarak gizli arka kapılar enjekte ederek web sitelerini ihlal ettiğini belirledi.

Eval PHP, site yöneticilerinin WordPress web sitelerinin gönderilerine ve sayfalarına PHP kodunu eklemesine olanak tanır ve bu kod, sayfa tarayıcıya yüklendiğinde daha sonra yürütülür.

Eklenti en son on yıl önce güncellendi ve WordPress eklenti deposunda hala mevcut olmasına rağmen, genellikle güncelliğini yitirmiş olarak kabul ediliyor.

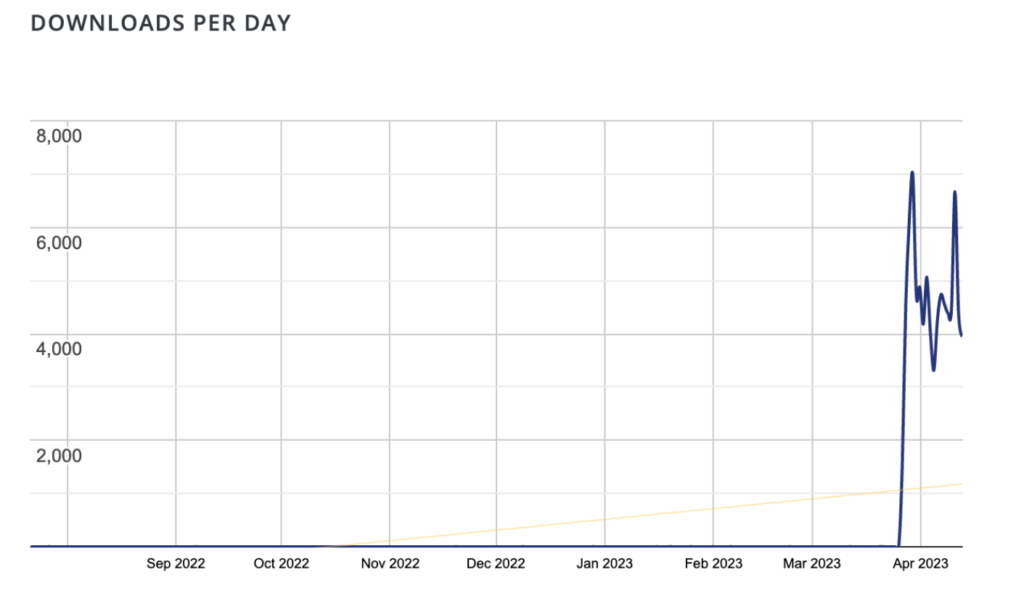

“Mart 2023’ün sonuna kadar geçen on yıl boyunca, bu eklenti nadiren günde bir kez indirildi.” Ancak 29 Mart 2023 civarında, günlük indirme sayısının 7.000’e çıktığını gördük. Bundan sonra, toplamda 100.000’den fazla indirme ile her gün 3k-5k indirme gördük”, diyor Sucuri.

Özellikle, bu yaklaşımın geleneksel arka kapı enjeksiyonlarına göre en önemli avantajı, ihlal noktasını büyük ölçüde gizli tutarken temizlenmiş sitelere Eval PHP’yi yeniden bulaştırma yeteneğidir.

Aşağıdaki üç IP adresi, kötü amaçlı isteklerin kaynağıdır:

- 91.193.43.151

- 79.137.206.177

- 212.113.119.6

Araştırmacılar, arka kapının, tespit edilmekten kaçınmak için POST isteklerini kullanmak yerine C2 iletişimi için görünür parametreler olmadan tanımlama bilgileri ve GET istekleri aracılığıyla veri gönderdiğini söylüyor.

“Eval PHP eklentisinin çalışma şekli, içindeki PHP kodunu çalıştırmak için bir sayfayı taslak olarak kaydetmek yeterlidir. [evalphp] kısa kodlar.

“Söz konusu enjeksiyon, dosya yapısına geleneksel bir arka kapı bıraksa da, yasal bir eklenti ile bir WordPress gönderisindeki bir arka kapı damlalığının birleşimi, web sitesini yeniden enfekte etmelerine ve kolayca gizli kalmalarına olanak tanır; tek yapmaları gereken bir ” iyi huylu ”web sayfası” diye açıklıyor araştırmacılar.

Resmi eklenti deposundaki EvalPHP sayfasına eriştiğinizde, WordPress aşağıdaki uyarıyı görüntüler:

“Bu eklenti, WordPress’in en son üç ana sürümüyle test edilmedi. Artık sürdürülmeyebilir veya desteklenmeyebilir ve WordPress’in daha yeni sürümleriyle kullanıldığında uyumluluk sorunları olabilir.”

Araştırmacılar, kötüye kullanıma açık eklentiler için bunun yeterli olmayabileceğini söylüyor. Bu tür eklentiler, özellikle on yıldan fazla bir süredir herhangi bir güncelleme almamışlarsa ve çok az sayıda gerçek kullanıcıya sahiplerse, listeden tamamen kaldırılmalıdır.

Kötü Amaçlı Yazılımlara Karşı Savunma Stratejinizi Oluşturma – Ücretsiz E-Kitap İndirin