Yakın zamanda, NATO’ya bağlı ülkelerin Dışişleri Bakanlıklarını hedef alan ve Alman Büyükelçiliği e-postası gibi görünen PDF dosyalarını kullanan bir kötü amaçlı yazılım kampanyası keşfedildi. PDF dosyalarından biri, daha önce Rus devleti destekli bir siber casusluk grubu APT29 ile bağlantılı olan Duke kötü amaçlı yazılımını içeriyor.

APT29, Rusya Dış İstihbarat Servisi’ne (SVR) atfedildi ve komuta ve kontrol için açık kaynaklı bir sohbet uygulaması olan Zulip’i kullanıyor. Bu, kötü amaçlı ağ trafiğini meşru trafiğin arkasına gizler ve gizler.

HTML Kaçakçılığı ile PDF

Daha ayrıntılı araştırmalar, e-posta yoluyla alınan bu iki PDF dosyasının, diplomatik varlıkları hedef alan bir davet tuzağından oluştuğunu ortaya çıkardı. Bu belgeler için kullanılan temalar “Almanya Büyükelçisine veda” Ve “Alman Birliği Günü”.

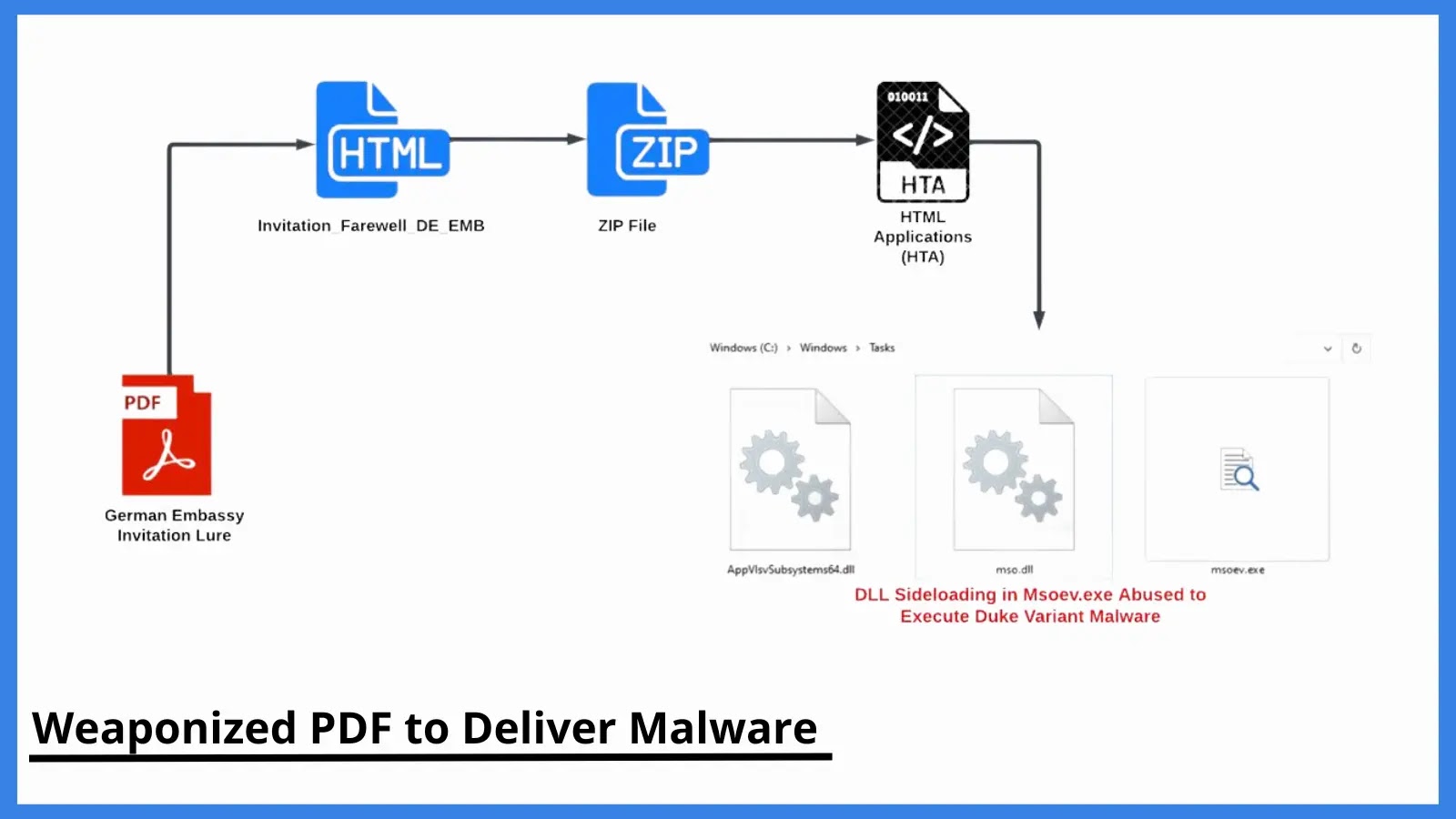

İlk PDF belgesi ayrıca çok aşamalı yükleri HTML dosya biçiminde sunmak için gömülü bir JavaScript kodu içerir. Kurban, Adobe Acrobat’tan gelen uyarının ardından dosyayı açtığında, kod “Invitation_Farewell_DE_EMB” adlı kötü amaçlı HTML dosyasını başlatır.

HTML Kaçakçılığı aracılığıyla, yaygın olarak kullanılan bir LOLBIN (Living Off the Land BINary) olan kötü amaçlı bir HTML uygulama dosyası (HTA) alınır. Bu HTA dosyası, Windows HTA motoru mshta.exe tarafından yürütülen bağımsız bir kötü amaçlı yazılım uygulaması görevi görür. Bu yürütme, Duke kötü amaçlı yazılım varyantını sunar.

Diğer PDF belgesinde herhangi bir kötü amaçlı içerik yoktur; bunun yerine tehdit aktörüne ekin açılıp açılmadığına dair bir bildirim gönderir.

API Saldırıları %400 Arttı – API’lerinizi Pozitif Güvenlik Modeli ile Korumanın Temellerini Anlayın – Ücretsiz Web Semineri İçin Şimdi Kaydolun

Şimdi üye Ol

Duke Variant Kötü Amaçlı Yazılımını Çalıştırmak İçin Kötüye Kullanılan DLL Yandan Yükleme

HTA dosyası, DLL yandan yükleme için C:\Windows\Tasks dizinine üç yürütülebilir dosya bırakır. Üç dosya şunları içerir:

- AppVIsvSubsystems64.dll – Bu, herhangi bir hata olmadan yürütmeyi gerçekleştirmek için msoev.exe’ye yüklenen bir kitaplıktır.

- mso.dll – Bu, DLL Sideloading aracılığıyla msoev.exe dosyasına yüklenen Duke kötü amaçlı yazılım çeşididir.

- Msoev.exe – Bu, yürütüldüğünde mso.dll ve AppVIsvSubsystems64.dll’yi otomatik olarak yükleyen imzalı bir Windows ikili dosyasıdır.

Kötü amaçlı yazılım kampanyası ve gerçekleştirilen faaliyetler hakkında ayrıntılı bilgi sağlayan eksiksiz bir rapor yayınlandı.

Uzlaşma Göstergeleri

PDF Cazibesi:

Fc53c75289309ffb7f65a3513e7519eb

50f57a4a4bf2c4b504954a36d48c99e7

C2 Sunucuları:

toyy[.]zulipchat[.]com

sgrhf[.]org[.]pk

edenparkweddings[.]com

Duke Kötü Amaçlı Yazılım Varyantı:

0be11b4f34ede748892ea49e473d82db

5e1389b494edc86e17ff1783ed6b9d37

d817f36361f7ac80aba95f98fe5d337d

MITRE ATT&CK Teknikleri

Spearphishing Attachment - T1566.001

DLL Side-Loading - T1574.002

HTML Smuggling - T1027.006

Embedded Payloads - T1027.009

Dynamic API Resolution - T1027.007

System Binary Proxy Execution: Mshta - T1218.005

Application Layer Protocol: Web Protocols - T1071.001

User Execution: Malicious File - T1204.002

Compromise Infrastructure: Web Services - T1584.006

Bizi GoogleNews, Linkedin üzerinden takip ederek en son Siber Güvenlik Haberlerinden haberdar olun, twitterve Facebook.