Bilgisayar korsanları, tüm D-Link DIR-859 WiFi yönlendiricilerini etkileyen kritik bir güvenlik açığından yararlanarak cihazdan şifreler de dahil olmak üzere hesap bilgilerini topluyor.

Güvenlik sorunu Ocak ayında açıklandı ve şu anda CVE-2024-0769 (9,8 şiddet puanı) olarak izleniyor. Bu, bilgi ifşasına yol açan bir yol geçiş hatasıdır.

D-Link DIR-859 WiFi yönlendirici modeli kullanım ömrünün sonuna (EoL) ulaşmış ve artık hiçbir güncelleme almıyor olmasına rağmen, satıcı yine de kusurun cihazın “fatlady.php” dosyasında bulunduğunu, tüm aygıt yazılımı sürümlerini etkilediğini ve saldırganların oturum verilerini sızdırmasına, ayrıcalık yükseltmesine ve yönetici paneli üzerinden tam kontrole sahip olmasına olanak tanıdığını açıklayan bir güvenlik duyurusu yayınladı.

D-Link’in CVE-2024-0769 için bir düzeltme yaması yayınlaması beklenmiyor, dolayısıyla cihaz sahiplerinin mümkün olan en kısa sürede desteklenen bir cihaza geçmeleri gerekiyor.

Algılanan yararlanma etkinliği

Tehdit izleme platformu GreyNoise, halka açık istismarın küçük bir varyasyonuna dayanan saldırılarda CVE-2024-0769’un aktif olarak kullanıldığını gözlemledi.

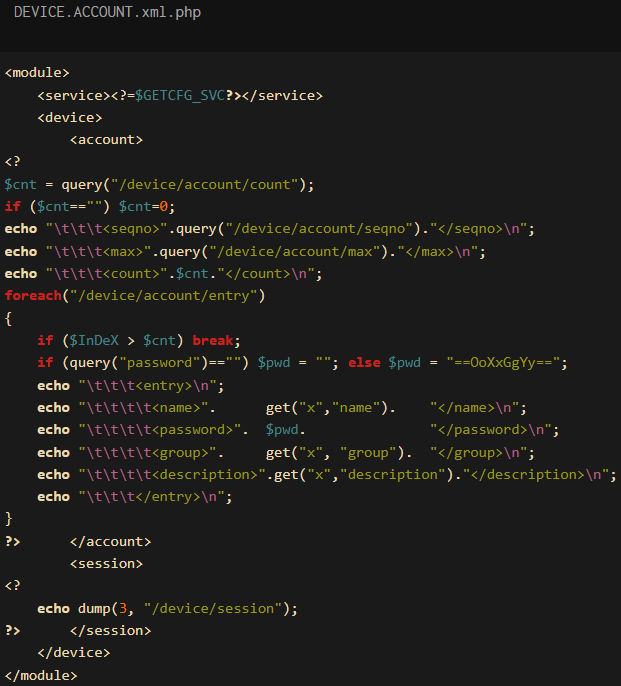

Araştırmacılar, saldırganların cihazda bulunan tüm hesap adlarını, parolaları, kullanıcı gruplarını ve kullanıcı açıklamalarını dökmek için ‘DEVICE.ACCOUNT.xml’ dosyasını hedef aldığını açıklıyor.

Kaynak: GreyNoise

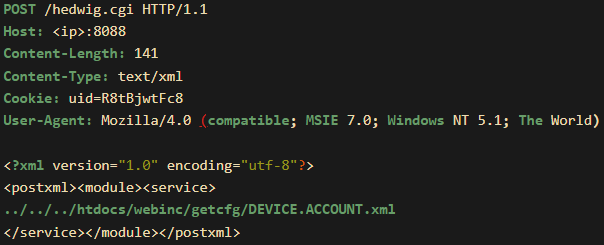

Saldırı, ‘/hedwig.cgi’ye yönelik kötü amaçlı bir POST isteğini kullanarak, potansiyel olarak kullanıcı kimlik bilgilerini içeren ‘fatlady.php’ dosyası aracılığıyla hassas yapılandırma dosyalarına (‘getcfg’) erişmek için CVE-2024-0769’u kullanıyor.

Kaynak: GreyNoise

GreyNoise, saldırganların motivasyonunu belirleyemedi ancak kullanıcı şifrelerini hedeflemesi, cihazı ele geçirme niyetini gösteriyor ve böylece saldırgana cihazın tam kontrolünü sağlıyor.

Araştırmacılar, “İfşa edilen bu bilgilerin kullanım amacının ne olduğu şu anda belli değil; bu cihazların hiçbir zaman yama almayacağı unutulmamalıdır” diye açıklıyor.

“Cihazdan ifşa edilen herhangi bir bilgi, cihaz internete bağlı kaldığı sürece saldırganlar için cihazın kullanım ömrü boyunca değerli kalacaktır” – GreyNoise

GreyNoise, mevcut saldırıların dayandığı genel kavram kanıtı istismarının ‘DEVICE.ACCOUNT.xml’ dosyası yerine ‘DHCPS6.BRIDGE-1.xml’ dosyasını hedef aldığını, dolayısıyla aşağıdakiler de dahil olmak üzere diğer yapılandırma dosyalarını hedeflemek için kullanılabileceğini belirtiyor:

- ACL.xml.php

- ROUTE.STATIC.xml.php

- INET.WAN-1.xml.php

- WIFI.WLAN-1.xml.php

Bu dosyalar erişim kontrol listeleri (ACL’ler), NAT, güvenlik duvarı ayarları, cihaz hesapları ve teşhislere yönelik yapılandırmaları açığa çıkarabilir; dolayısıyla savunmacılar bunların istismar için potansiyel hedefler olduğunun farkında olmalıdır.

GreyNoise, CVE-2024-0769’u kötüye kullanan saldırılarda çağrılabilecek daha geniş bir dosya listesi sunar. Bu, başka değişikliklerin meydana gelmesi durumunda sunucu savunucularının yapması gereken bir şeydir.