Kötü niyetli aktörlerin, büyük bir şirkete yönelik siber saldırıda açık kaynaklı hipervizör platformu QEMU'yu tünel açma aracı olarak kullandıkları tespit edildi.

QEMU, diğer işletim sistemlerini bir bilgisayarda misafir olarak çalıştırmanıza olanak tanıyan ücretsiz bir emülatör ve hipervizördür.

Saldırının bir parçası olarak tehdit aktörleri, uzak bir sunucuya bağlanmak için sanal ağ arayüzleri ve soket tipi bir ağ cihazı oluşturmak için QEMU'yu kullandı. Bu, tehdit aktörlerinin kurbanın sisteminden saldırganın sunucusuna, sistem performansı üzerinde ihmal edilebilir bir etkiyle bir ağ tüneli oluşturmasına olanak sağladı.

Saldırganların gizli kalmak için kullandığı çeşitli yöntemleri vurgulayan bu olağandışı durum, ihlal edilen şirketin sistemlerindeki şüpheli etkinlikleri araştırmak üzere çağrılan Kaspersky analistleri tarafından keşfedildi.

Gizli ağ tünelleri

Bilgisayar korsanları, kendileri ile güvenliği ihlal edilmiş bir sistem arasında gizli ve güvenli bir iletişim kanalı oluşturmak için ağ tünelleri oluşturur.

Tipik olarak bu tüneller, güvenlik duvarlarını, izinsiz giriş tespit sistemlerini ve diğer güvenlik önlemlerini atlamaya yardımcı olmak için ağ trafiğini şifreler.

Kaspersky, son üç yılda araştırdığı vakaların yüzde 10'unda bilgisayar korsanlarının tünel oluşturmak için FRP ve ngrok araçlarını kullandığını söylüyor. Saldırılarda kullanılan diğer tünel açma araçları arasında CloudFlare tünelleri, Stowaway, ligolo, 3proxy, dog-tunnel, chisel, gs-netcat, plink, iox ve nps yer alıyor.

Siber suçlular tarafından sıklıkla suiistimal edilmeleri nedeniyle, savunucular ve izleme araçları bu araçlara şüpheyle yaklaşıyor.

QEMU'nun dahil olduğu bu olağandışı vakada saldırganlar, trafik şifrelemesinden vazgeçilmesi anlamına gelse bile herhangi bir alarm verme olasılığı düşük olan ağ tünelleri oluşturmak için daha az geleneksel bir araçtan yararlanmaya karar verdi.

Ek olarak QEMU, çok çeşitli donanım ve sanal ağların öykünülmesi, kötü amaçlı etkinliklerin zararsız sanallaştırma trafiğine karışmasına izin verilmesi ve stratejik olarak ayarlanmış VM pivot noktaları aracılığıyla bölümlere ayrılmış ağ parçaları arasında köprü kurulması gibi benzersiz yetenekler sunar.

Tüy kadar hafif arka kapı

Kaspersky tarafından görülen saldırıda bilgisayar korsanları, ağ taraması için 'Kızgın IP Tarayıcı'yı, kimlik bilgileri hırsızlığı için 'mimikatz'ı ve gizli bir iletişim kanalını kolaylaştıran gelişmiş bir ağ tüneli kurulumu oluşturmak için QEMU'yu kullandı.

Saldırganlar, oluşturdukları sanal makineye yalnızca 1 MB RAM ayırarak ayak izlerini mümkün olduğunca minimumda tutmaya çalıştılar ve kaynak tüketimi yoluyla tespit edilme şansını büyük ölçüde azalttılar.

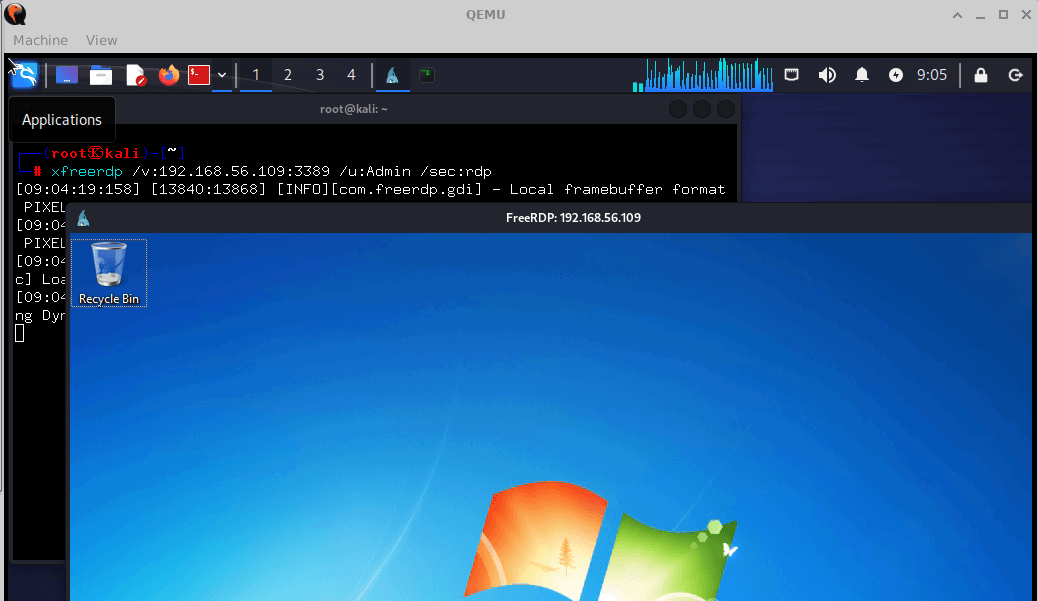

LiveCD veya disk görüntüsü kullanılmadan başlatılan VM'nin yapılandırması aşağıdaki bağımsız değişkenleri içerir:

- -netdev kullanıcısı,id=lan,restrict=kapalı: Kullanıcı modunda 'lan' adlı bir ağ arka ucunu yapılandırarak, ana bilgisayarın ağ yığını üzerinden sınırsız ağ erişimine izin verir.

- -netdev soketi,id=çorap,bağlan=

:443 : 443 numaralı bağlantı noktasındaki belirli bir IP adresine bir yuva bağlantısı kurarak arka uç 'çorabı' için doğrudan bir ağ bağlantısı oluşturur. - -netdev hubport,id=port-lan,hubid=0,netdev=lan/çorap: Bir ağ cihazını (lan veya çorap) bir sanal hub hubid=0'a bağlayarak farklı arka uçlar arasındaki ağ bağlantısını kolaylaştırır.

- -nografik: QEMU'yu grafiksel bir arayüz olmadan çalıştırır, yalnızca komut satırı etkileşimini tercih ederek görünürlüğünü ve kaynak ayak izini azaltır.

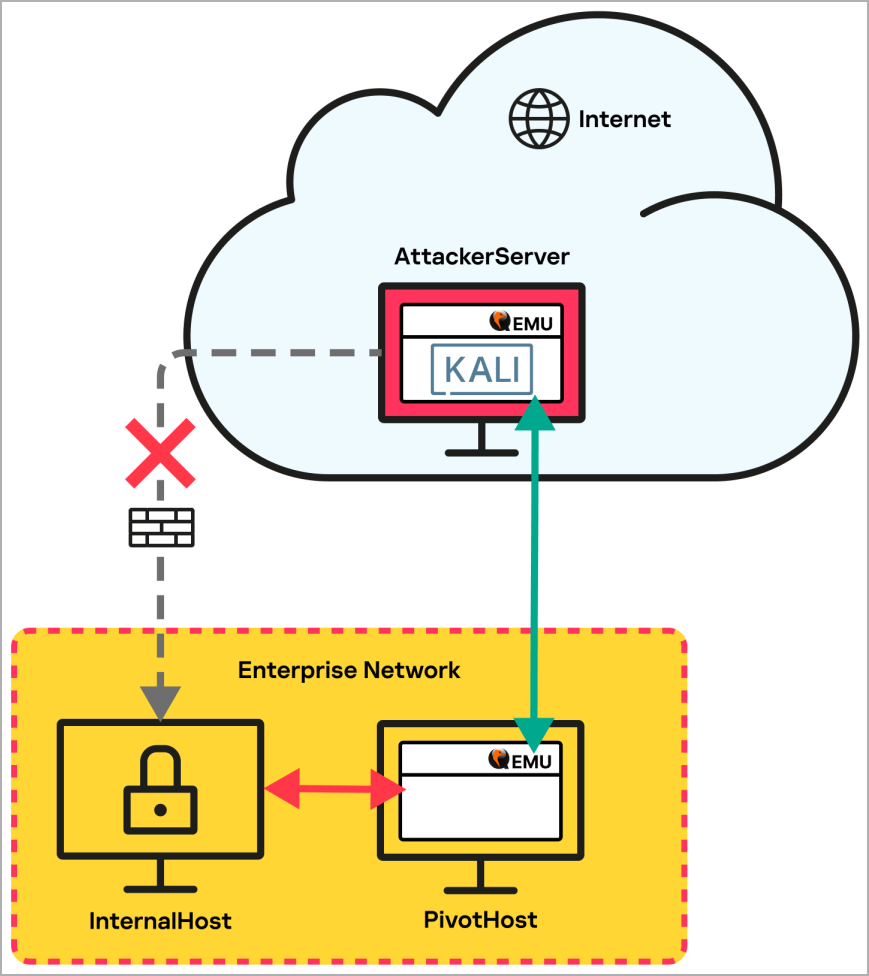

Kaspersky, saldırganların özel QEMU kullanımını taklit etmek için simüle edilmiş testler gerçekleştirdi ve kurulumun aşağıdaki şemadaki gibi göründüğü sonucuna vardı.

Saldırganlar, QEMU'yu kullanarak, internet erişimi olmayan, hedeflenen dahili ana bilgisayardan internet erişimi olan bir pivot ana bilgisayara bir ağ tüneli kurdu ve bu da, saldırganın buluttaki Kali Linux VM çalıştıran sunucusuna bağlanıyor.

QEMU VM'lerinin sorunsuz bir şekilde bağlantı kurma ve bölümlere ayrılmış ağ bileşenlerini köprüleme yeteneği, güvenlik önlemlerini atlamanın anahtarıdır ve ayrıca ihlali yanal olarak ilerletmek için de kullanılabilir.

Kaspersky, kuruluşun 7/24 ağ izleme de dahil olmak üzere bunun gibi yasal araçların kullanımını tespit etmek için çok düzeyli korumayı benimsemesi gerektiğini ve bunun birçok küçük işletme için fiyat noktasının dışında olabileceğini söylüyor.

Kaspersky, “Bu, hem güvenilir uç nokta korumasını hem de insan tarafından çalıştırılanlar da dahil olmak üzere karmaşık ve hedefli saldırıları tespit etmeye ve bunlara karşı korumaya yönelik özel çözümleri kapsayan çok düzeyli koruma konseptini daha da destekliyor” dedi.

“Yalnızca SOC uzmanları tarafından 7/24 ağ (NDR, NGFW) ve uç nokta (EDR, EPP) izlemeyi içeren kapsamlı güvenlik, anormallikleri zamanında tespit edebilir ve bir saldırıyı ilk aşamasında engelleyebilir.”