Fidye yazılımı aktörü 'ShadowSyndicate'in, aiohttp Python kütüphanesindeki bir dizin geçiş güvenlik açığı olan CVE-2024-23334'e karşı savunmasız sunucuları taradığı gözlemlendi.

Aiohttp, geleneksel iş parçacığı tabanlı ağ bağlantısı olmadan büyük miktarlarda eşzamanlı HTTP isteklerini işlemek için Python'un eşzamansız G/Ç çerçevesi Asyncio üzerine kurulmuş açık kaynaklı bir kitaplıktır.

Birden fazla harici API'den veri toplayan yüksek performanslı web uygulamaları ve hizmetleri oluşturmak isteyen teknoloji firmaları, web geliştiricileri, arka uç mühendisleri ve veri bilimcileri tarafından kullanılır.

28 Ocak 2024'te aiohttp, CVE-2024-23334'ü ele alan 3.9.2 sürümünü yayınladı; bu, aiohttp'nin 3.9.1 ve daha eski sürümlerinden tüm sürümlerini etkileyen ve kimliği doğrulanmamış uzak saldırganların savunmasız sunuculardaki dosyalara erişmesine olanak tanıyan yüksek önem dereceli bir yol geçiş hatasıdır.

Kusur, 'follow_symlinks' statik yollar için 'True' olarak ayarlandığında sunucunun statik kök dizini dışındaki dosyalara yetkisiz erişime izin veren yetersiz doğrulamadan kaynaklanmaktadır.

27 Şubat 2024'te bir araştırmacı bir kavram kanıtı (PoC) yayınladı faydalanmak CVE-2024-23334 için GitHub'da, adım adım kullanım talimatlarını gösteren ayrıntılı bir video ise Mart ayının başında YouTube'da yayınlandı.

Cyble'ın tehdit analistleri, tarayıcılarının 29 Şubat'ta başlayıp Mart ayına kadar artan bir hızla devam eden CVE-2024-23334'ü hedef alan istismar girişimlerini tespit ettiğini bildirdi.

Tarama girişimleri, biri Group-IB tarafından Eylül 2023'te yayınlanan bir raporda etiketlenen ve onu ShadowSyndicate fidye yazılımı aktörüne bağlayan beş IP adresinden kaynaklanıyor.

ShadowSyndicate, Temmuz 2022'den bu yana aktif olan ve Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus ve Play gibi fidye yazılımı türleri ile çeşitli güven dereceleriyle bağlantılı olan fırsatçı, finansal motivasyona sahip bir tehdit aktörüdür.

Group-IB, tehdit aktörünün birden fazla fidye yazılımı operasyonuyla çalışan bir bağlı kuruluş olduğuna inanıyor.

Cyble'ın bulgusu, kesin olmasa da, tehdit aktörlerinin aiohttp kütüphanesinin savunmasız bir sürümünü kullanarak sunucuları hedef alan taramalar gerçekleştiriyor olabileceğini gösteriyor. Bu taramaların ihlallere dönüşüp dönüşmeyeceği şimdilik bilinmiyor.

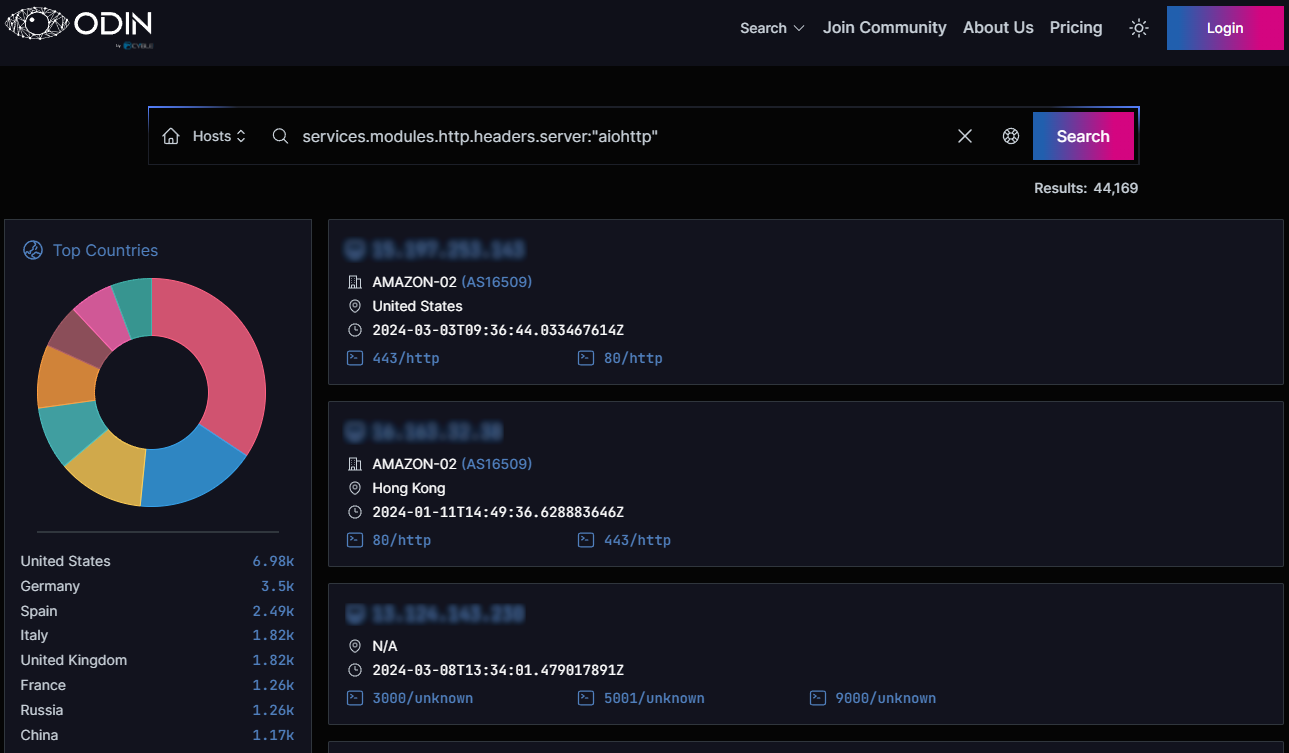

Saldırı yüzeyiyle ilgili olarak Cyble'ın internet tarayıcısı ODIN, dünya çapında yaklaşık 44.170 internete açık aiohttp örneğinin bulunduğunu gösteriyor. Çoğu (%15,8) Amerika Birleşik Devletleri'nde bulunuyor, bunu Almanya (%8), İspanya (%5,7), İngiltere, İtalya, Fransa, Rusya ve Çin takip ediyor.

İnternete açık örneklerin çalıştırıldığı sürüm ayırt edilemiyor, bu da savunmasız aiohttp sunucularının sayısının belirlenmesini zorlaştırıyor.

Ne yazık ki, açık kaynak kitaplıkları, bunların yerini bulmayı ve düzeltme eki eklemeyi zorlaştıran çeşitli pratik sorunlar nedeniyle genellikle eski sürümlerde uzun süreler boyunca kullanılır.

Bu, onları, bir güvenlik güncellemesinin kullanıma sunulmasının üzerinden yıllar geçmesine rağmen saldırılarda yararlanan tehdit aktörleri için daha değerli kılıyor.