Yeni bir kötü amaçlı kampanya, tespit edilmekten kaçmak ve güvenlik bileşenlerini devre dışı bırakarak hedef sistemin kontrolünü ele geçirmek için meşru ancak eski ve savunmasız bir Avast Anti-Rootkit sürücüsü kullanıyor.

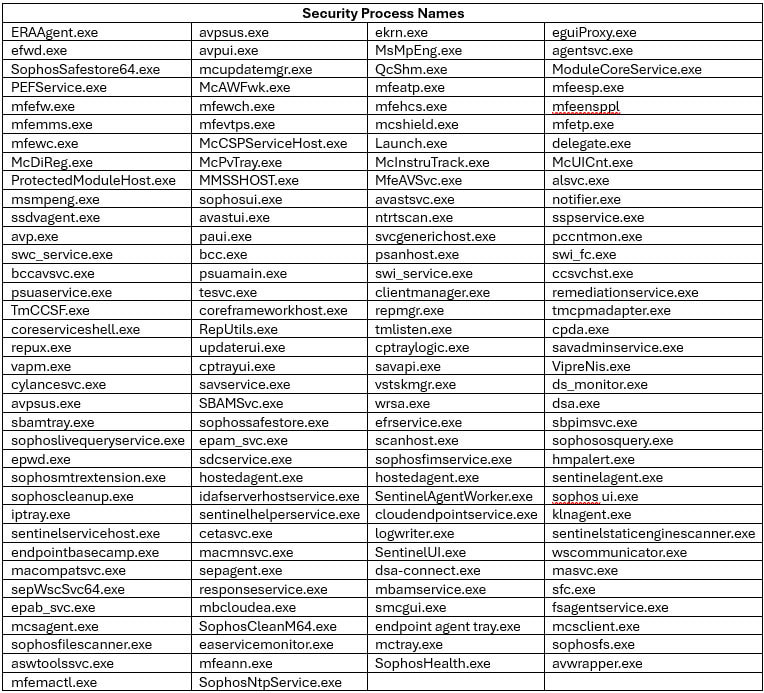

Sürücüyü düşüren kötü amaçlı yazılım, belirli bir aileye ait olmayan bir AV Killer çeşididir. Çeşitli satıcıların güvenlik işlemleri için 142 ismin sabit kodlanmış bir listesiyle birlikte gelir.

Sürücü, çekirdek düzeyinde çalışabildiği için işletim sisteminin kritik bölümlerine erişim sağlar ve kötü amaçlı yazılımın işlemleri sonlandırmasına olanak tanır.

Siber güvenlik şirketi Trellix’teki güvenlik araştırmacıları yakın zamanda, hedeflenen sistemdeki güvenlik ürünlerini durdurmak için anti-rootkit sürücüsünün eski bir sürümüyle kendi savunmasız sürücünüzü getir (BYOVD) yaklaşımını kullanan yeni bir saldırı keşfetti.

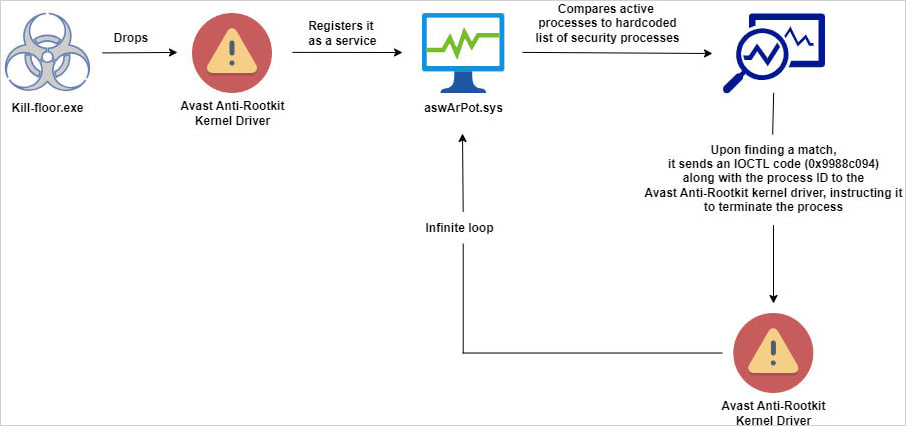

Dosya adına sahip bir parça kötü amaçlı yazılımın parçası olduğunu açıklıyorlar. kill-floor.exe güvenlik açığı bulunan sürücüyü dosya adıyla birlikte bırakır ntfs.bin varsayılan Windows kullanıcı klasöründe. Daha sonra kötü amaçlı yazılım, Hizmet Denetimini (sc.exe) kullanarak ‘aswArPot.sys’ hizmetini oluşturur ve sürücüyü kaydeder.

Kaynak: Trellix

Kötü amaçlı yazılım daha sonra güvenlik araçlarıyla ilişkili 142 işlemden oluşan sabit kodlu bir liste kullanır ve bunu sistemdeki aktif işlemlerin birden fazla anlık görüntüsüyle karşılaştırır.

Trellix araştırmacısı Trishaan Kalra, bir eşleşme bulduğunda “kötü amaçlı yazılımın yüklü Avast sürücüsüne referans verecek bir tanıtıcı oluşturduğunu” söylüyor.

Daha sonra, onu sonlandırmak için gerekli IOCTL komutlarını vermek üzere ‘DeviceIoControl’ API’sinden yararlanır.

Kaynak: Trellix

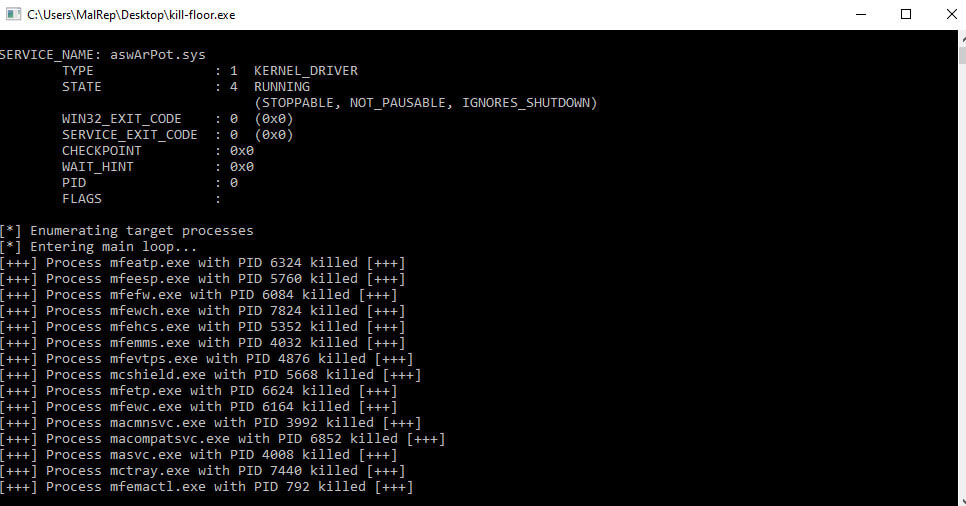

Yukarıdaki ekran görüntüsünde görüldüğü gibi kötü amaçlı yazılım, McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET ve BlackBerry dahil olmak üzere çeşitli güvenlik çözümlerindeki işlemleri hedef alıyor.

Savunmalar devre dışı bırakıldığında, kötü amaçlı yazılım, kullanıcıya yönelik uyarıları tetiklemeden veya engellenmeden kötü amaçlı faaliyetler gerçekleştirebilir.

Kaynak: Trellix

Sürücü ve benzer prosedürlerin 2022’nin başlarında Trend Micro’daki araştırmacılar tarafından bir AvosLocker fidye yazılımı saldırısı araştırılırken gözlemlendiğini belirtmekte fayda var.

Aralık 2021’de Stroz Friedberg’in Olay Müdahale Hizmetleri ekibi, Küba fidye yazılımının kurbanın sistemlerindeki güvenlik çözümlerini ortadan kaldırmak için Avast’ın Anti-Rootkit çekirdek sürücüsündeki bir işlevi kötüye kullanan bir komut dosyasına saldırılarda kullanıldığını tespit etti.

Aynı sıralarda SentinelLabs’taki araştırmacılar, 2016’dan bu yana mevcut olan ve “güvenlik ürünlerini devre dışı bırakmalarına olanak tanıyan ayrıcalıkları yükseltmek için” kullanılabilecek iki yüksek önem dereceli kusur (CVE-2022-26522 ve CVE-2022-26523) keşfettiler. “

İki sorun Aralık 2021’de Avast’a bildirildi ve şirket, güvenlik güncellemeleriyle bu sorunları sessizce ele aldı.

Savunmasız sürücülere dayanan saldırılara karşı koruma, Trellix’in önerdiği gibi bileşenleri imzalarına veya karmalarına göre tanımlayabilen ve engelleyebilen kurallar kullanılarak mümkündür.

Microsoft ayrıca, her önemli Windows sürümüyle güncellenen, güvenlik açığı bulunan sürücü engelleme listesi politika dosyası gibi çözümlere de sahiptir. Windows 11 2022’den itibaren liste tüm cihazlarda varsayılan olarak etkindir. Listenin en son sürümü İşletmeler için Uygulama Kontrolü aracılığıyla mümkündür.