Bilgisayar korsanları, görünüşte zararsız oyunlarla ilgili uygulamalar aracılığıyla dağıtılan kötü amaçlı Winos4.0 çerçevesiyle Windows kullanıcılarını giderek daha fazla hedef alıyor.

Araç seti, Sliver ve Cobalt Strike’ın sömürü sonrası çerçevelerine eşdeğerdir ve bu yaz Trend Micro tarafından Çinli kullanıcılara yönelik saldırılarla ilgili bir raporda belgelenmiştir.

O dönemde, Void Arachne/Silver Fox olarak takip edilen bir tehdit aktörü, Çin pazarı için değiştirilmiş ve kötü amaçlı bileşeni bir araya getiren çeşitli yazılım teklifleriyle (VPN’ler, Google Chrome tarayıcısı) kurbanları kandırmıştı.

Siber güvenlik şirketi Fortinet’in bugün yayınladığı bir rapor, bilgisayar korsanlarının Çinli kullanıcıları hedeflemeye devam ederken artık oyunlara ve oyunla ilgili dosyalara güvenmeleriyle aktivitede bir evrime işaret ediyor.

Kaynak: Fortinet

Görünüşte meşru yükleyiciler yürütüldüğünde, “ad59t82g” adresinden bir DLL dosyası indirirler.[.]com” çok adımlı bir enfeksiyon sürecini başlatmak için.

İlk aşamada, bir DLL dosyası (you.dll) ek dosyalar indirir, yürütme ortamını ayarlar ve Windows Kayıt Defterine girişler ekleyerek kalıcılık sağlar.

İkinci aşamada, enjekte edilen kabuk kodu API’leri yükler, yapılandırma verilerini alır ve komuta ve kontrol (C2) sunucusuyla bağlantı kurar.

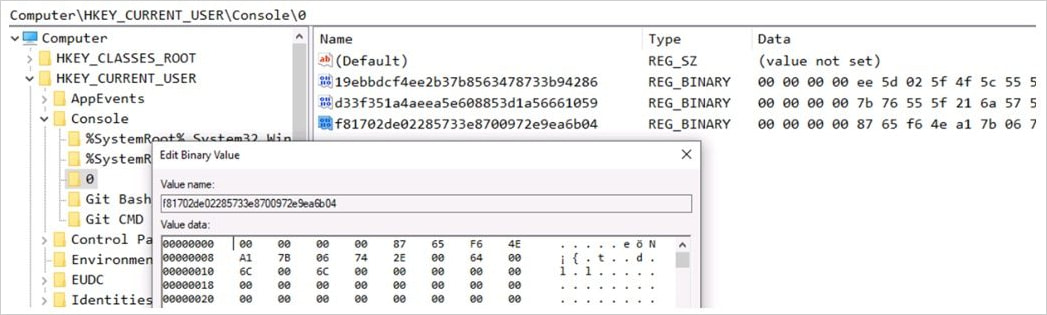

Üçüncü aşamada, başka bir DLL (上线模块.dll) C2 sunucusundan ekstra kodlanmış verileri alır, bunu “HKEY_CURRENT_USER\\Console\\0” konumundaki kayıt defterinde saklar ve C2 adreslerini günceller.

Kaynak: Fortinet

Saldırı zincirinin son aşamasında, birincil kötü amaçlı eylemleri gerçekleştiren oturum açma modülü (登录模块.dll) yüklenir:

- Sistem ve ortam bilgilerini toplar (örn. IP adresi, işletim sistemi ayrıntıları, CPU).

- Ana bilgisayarda çalışan antivirüs ve izleme yazılımlarını kontrol eder.

- Kurban tarafından kullanılan belirli kripto para birimi cüzdan uzantılarına ilişkin verileri toplar.

- C2 sunucusuyla kalıcı bir arka kapı bağlantısını sürdürerek saldırganın komutlar vermesine ve ek veriler almasına olanak tanır.

- Ekran görüntüleri aldıktan, pano değişikliklerini izledikten ve belgeleri çaldıktan sonra verileri dışarı sızdırır.

.jpeg)

Kaynak: Fortinet

Winos4.0, Kaspersky, Avast, Avira, Symantec, Bitdefender, Dr.Web, Malwarebytes, McAfee, AhnLab, ESET, Panda Security ve artık üretilmeyen Microsoft Security Essentials dahil olmak üzere sistemdeki çeşitli güvenlik araçlarını kontrol eder.

Kötü amaçlı yazılım, bu süreçleri tanımlayarak izlenen bir ortamda çalışıp çalışmadığını belirler ve davranışını buna göre ayarlar veya yürütmeyi durdurur.

Bilgisayar korsanları birkaç aydır Winos4.0 çerçevesini kullanmaya devam ediyor ve yeni kampanyaların ortaya çıktığını görmek, onun kötü amaçlı operasyonlardaki rolünün sağlamlaştığının bir göstergesi.

Fortinet, çerçeveyi, güvenliği ihlal edilmiş sistemleri kontrol etmek için kullanılabilecek, Cobalt Strike ve Sliver’a benzer işlevlere sahip güçlü bir çerçeve olarak tanımlıyor. Tehlike göstergeleri (IoC’ler) Fortinet ve Trend Micro’nun raporlarında mevcuttur.