Çin devlet destekli bilgisayar korsanlığı grubu APT41’in, Tayvanlı bir medyaya ve bir İtalyan iş arama şirketine yönelik veri hırsızlığı saldırılarında GC2 (Google Komuta ve Kontrol) kırmızı ekip oluşturma aracını kötüye kullandığı tespit edildi.

HOODOO olarak da bilinen APT 41, ABD, Asya ve Avrupa’da çok çeşitli endüstrileri hedef aldığı bilinen, Çin devlet destekli bir bilgisayar korsanlığı grubudur. Mandiant, 2014’ten beri hack grubunu izliyor ve faaliyetlerinin BARIUM ve Winnti gibi bilinen diğer Çinli hack gruplarıyla örtüştüğünü söylüyor.

Google’ın geçen Cuma günü yayınlanan Nisan 2023 Tehdit Ufukları Raporunda, Tehdit Analizi Grubundaki (TAG) güvenlik araştırmacıları, APT41’in saldırılarda GC2 kırmızı ekip oluşturma aracını kötüye kullandığını ortaya çıkardı.

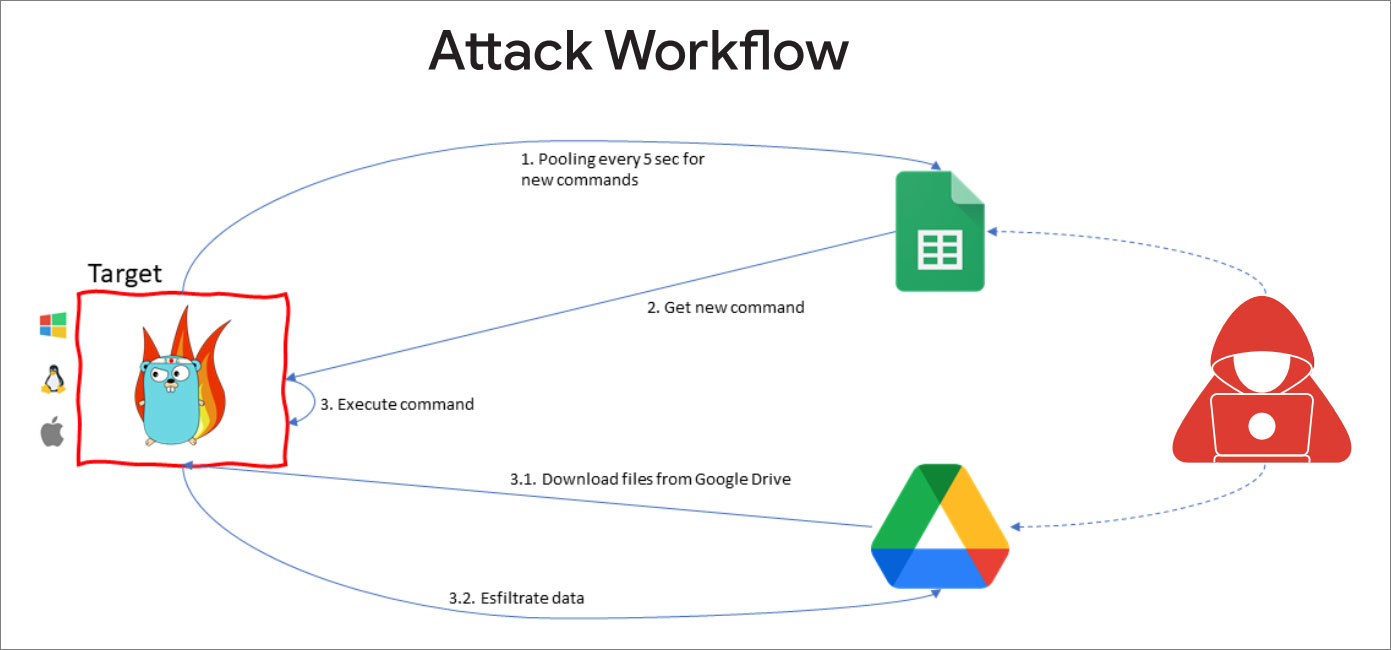

Google Command and Control olarak da bilinen GC2, kırmızı ekip oluşturma etkinlikleri için tasarlanmış, Go’da yazılmış açık kaynaklı bir projedir.

Projenin GitHub deposunda “Bu program, Red Teaming etkinlikleri sırasında herhangi bir özel kurulum gerektirmeyen (örneğin: özel bir etki alanı, VPS, CDN, …) bir komut ve kontrol sağlamak için geliştirildi.”

“Ayrıca program, algılamayı zorlaştırmak için yalnızca Google’ın alanlarıyla (*.google.com) etkileşime girecek.”

Proje, güvenliği ihlal edilmiş cihazlara dağıtılan ve daha sonra yürütülecek komutları almak için bir Google E-Tablolar URL’sine bağlanan bir aracıdan oluşur.

Bu komutlar, dağıtılan aracıların Google Drive’dan ek yükler indirip yüklemesine veya çalınan verileri bulut depolama hizmetine sızdırmasına neden olur.

Saldırılarda kötüye kullanılan GC2

Google’ın raporuna göre TAG, GC2 aracısını kimlik avı e-postaları yoluyla dağıtmaya çalışan Tayvanlı bir medya şirketine yönelik bir APT41 kimlik avı saldırısını engelledi.

“Ekim 2022’de Google’ın Tehdit Analiz Grubu (TAG), Drive’da barındırılan parola korumalı bir dosyanın bağlantılarını içeren kimlik avı e-postaları göndererek Tayvanlı bir medya kuruluşunu hedef alan Çin hükümeti destekli bir saldırgan olan APT41 olarak da bilinen HOODOO’nun kampanyasını kesintiye uğrattı. ,” Google Tehdit Ufukları raporunu açıkladı.

“Yük,” Google Command and Control “(GC2) adlı açık kaynaklı bir kırmızı ekip oluşturma aracıydı.”

Google, APT41’in Temmuz 2022’de bir İtalyan iş arama sitesine yönelik saldırılarda da GC2 kullandığını söylüyor.

Google, ajanı kullanarak, tehdit aktörlerinin aşağıdaki saldırı iş akışında gösterildiği gibi cihaza ek yükler yerleştirmeye ve verileri Google Drive’a sızdırmaya çalıştığını söylüyor.

Kaynak: Google

Bu saldırılarda hangi kötü amaçlı yazılımın dağıtıldığı bilinmemekle birlikte, APT41’in güvenliği ihlal edilmiş sistemlere çok çeşitli kötü amaçlı yazılımları yerleştirdiği bilinmektedir.

Bir 2019 Mandiant raporu, tehdit aktörlerinin münferit bir olayda rootkit’ler, bootkit’ler, özel kötü amaçlı yazılımlar, arka kapılar, Satış Noktası kötü amaçlı yazılımları ve hatta fidye yazılımları kullandığını açıklıyor.

Tehdit aktörlerinin ayrıca, güvenliği ihlal edilmiş ağlarda kalıcılık sağlamak için Çinli bilgisayar korsanlığı grupları tarafından yaygın olarak kullanılan araçlar olan Winnti kötü amaçlı yazılımını ve China Chopper web kabuğunu ve Cobalt Strike’ı kullandığı biliniyor.

2020’de Adalet Bakanlığı, APT41’in parçası olduğuna inanılan üç Çin uyruklusunu tedarik zinciri saldırıları düzenlemekle suçladı. [CCleaner, ShadowPad, ShadowHammer]veri hırsızlığı ve dünya çapında ülkelere karşı ihlaller.

BleepingComputer, bu saldırılarda gördükleri yükler hakkında daha fazla bilgi edinmek için Google ile iletişime geçti, ancak hemen bir yanıt alınamadı.

Meşru araçlara geçiş

APT41’in GC2’yi kullanması, tehdit aktörlerinin saldırılarının bir parçası olarak meşru kırmızı takım oluşturma araçlarına ve RMM platformlarına geçme eğiliminin bir başka göstergesidir.

Cobalt Strike’ın saldırılarda kullanımı yıllardır yaygınken, aynı zamanda saldırılarda tespit edilmesi için önemli yatırımlara yol açarak savunucular tarafından daha kolay tespit edilmesini sağladı.

Bu nedenle tehdit aktörleri, saldırıları sırasında tespit edilmekten kaçınmak için Brute Ratel ve Sliver gibi diğer kırmızı takım oluşturma araçlarına geçmeye başladılar.

Daha yakın zamanlarda, fidye yazılımı çeteleri, güvenliği ihlal edilmiş ağlarda kalıcılık ve komutları, betikleri ve ikili dosyaları yürütmek için Action1 uzaktan izleme ve yönetim (RMM) aracını kötüye kullanmaya başladı.

Ne yazık ki, kırmızı ekip üyelerinin tatbikat yapmasına veya yöneticilerin bir ağı uzaktan yönetmesine yardımcı olabilecek herhangi bir araçta olduğu gibi, kendi saldırılarında tehdit aktörleri tarafından eşit derecede suistimal edilebilirler.