Tehdit aktörleri, mevcut kavram kanıtı (PoC) istismarlarını gerçek saldırılarda silah olarak kullanmakta hızlı davranıyorlar; bazen istismarlar kamuya açıklandıktan 22 dakika sonra bile bunu yapabiliyorlar.

Bu, Cloudflare’in 2024 Uygulama Güvenliği raporuna göre; Mayıs 2023 ile Mart 2024 arasındaki faaliyetleri kapsıyor ve ortaya çıkan tehdit eğilimlerini vurguluyor.

Şu anda saniyede ortalama 57 milyon HTTP isteğini işleyen Cloudflare, ifşa edilen CVE’lere yönelik tarama etkinliğinin arttığını, bunu komut enjeksiyonlarının ve mevcut PoC’leri silahlandırma girişimlerinin izlediğini görmeye devam ediyor.

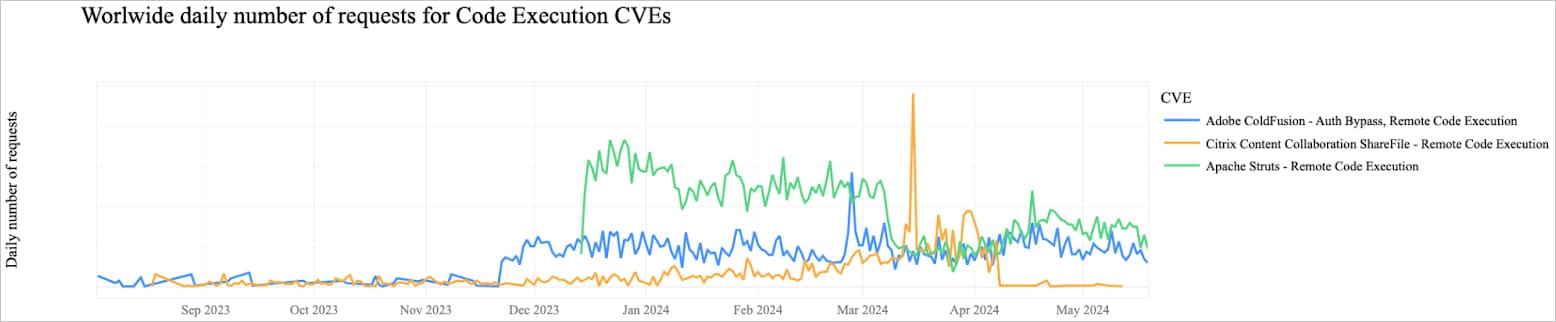

İncelenen dönemde en çok hedef alınan kusurlar Apache ürünlerinde CVE-2023-50164 ve CVE-2022-33891, Coldfusion’da CVE-2023-29298, CVE-2023-38203 ve CVE-2023-26360, MobileIron’da ise CVE-2023-35082 olmuştur.

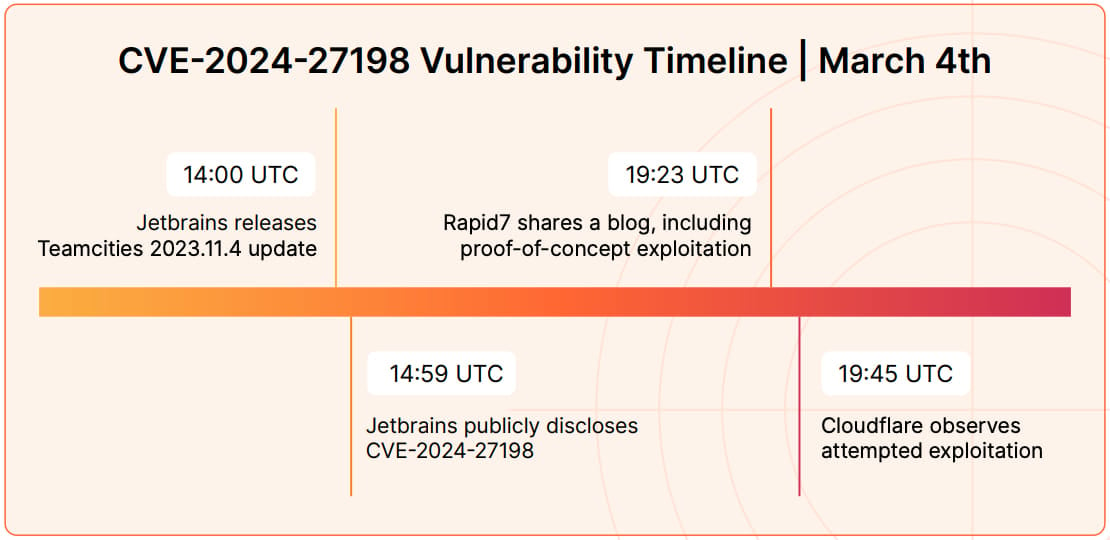

Silahlanma hızındaki artışın karakteristik bir örneği, JetBrains TeamCity’de bulunan CVE-2024-27198 kimlik doğrulama atlama açığıdır.

Cloudflare, bir saldırganın PoC tabanlı bir açığı yayımlamasından 22 dakika sonra devreye soktuğunu ve bu durumun savunmacılara düzeltme fırsatı bırakmadığını gözlemledi.

Kaynak: Cloudflare

İnternet firması, bu hızla mücadele etmenin tek yolunun, etkili tespit kurallarını hızla geliştirmek için yapay zeka desteğinden yararlanmak olduğunu söylüyor.

Cloudflare raporunda, “Açıklanan CVE’lerin istismar edilme hızı, insanların WAF kuralları oluşturma veya saldırıları azaltmak için yamalar oluşturma ve dağıtma hızından genellikle daha hızlıdır” açıklamasında bulunuyor.

“Bu, WAF Yönetilen Kurallar Setini sürdüren kendi dahili güvenlik analist ekibimiz için de geçerlidir. Bu sayede, düşük yanlış pozitifler ile yanıt hızı arasında en iyi dengeyi elde etmek için insan yazılı imzalarını ML tabanlı bir yaklaşımla birleştirdik.”

Cloudflare, bunun kısmen belirli tehdit aktörlerinin belirli CVE kategorileri ve ürünlerinde uzmanlaşmasının ve yeni güvenlik açığı ifşalarından nasıl hızla yararlanacaklarına dair derinlemesine bir anlayış geliştirmesinin sonucu olduğunu söylüyor.

Kaynak: Cloudflare

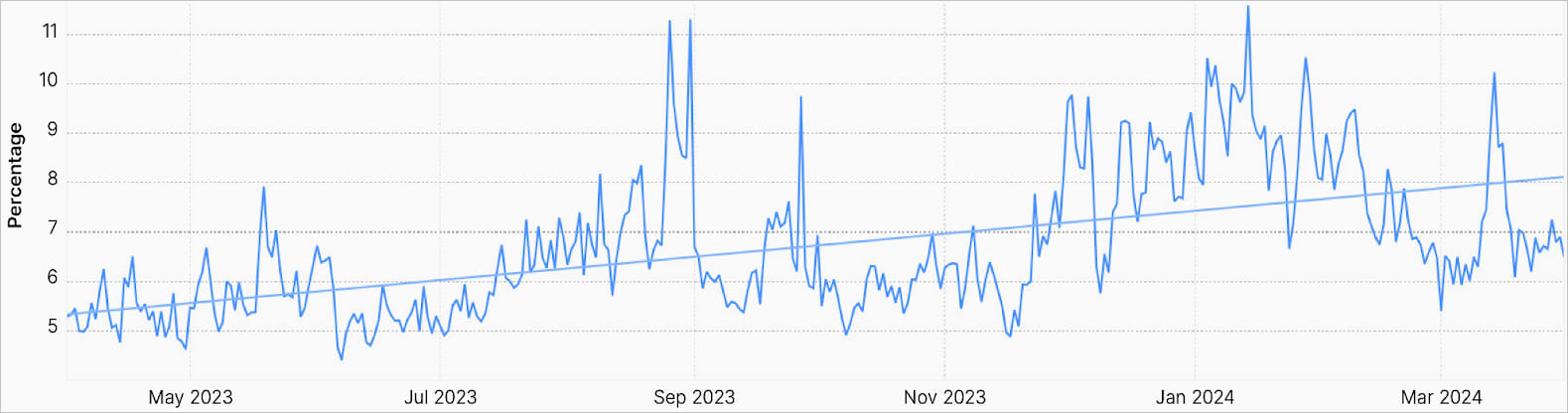

Tüm internet trafiğinin %6,8’i DDoS’tur

Cloudflare’in raporunda yer alan bir diğer çarpıcı veri ise günlük internet trafiğinin %6,8’inin meşru kullanıcıların çevrimiçi uygulamalara ve hizmetlere erişimini engellemeyi amaçlayan dağıtılmış hizmet engelleme (DDoS) trafiğinden oluşması.

Kaynak: Cloudflare

Bu, bir önceki 12 aylık dönemde (2022-2023) kaydedilen %6’lık orana kıyasla dikkate değer bir artış olup, DDoS saldırılarının genel hacminde bir artış olduğunu göstermektedir.

Cloudflare, küresel çapta büyük saldırı olayları sırasında kötü amaçlı trafiğin tüm HTTP trafiğinin %12’sine kadarını oluşturabileceğini söylüyor.

“Yalnızca HTTP isteklerine odaklanarak, Cloudflare 2024’ün 1. çeyreğinde her gün ortalama 209 milyar siber tehdidi engelledi (+%86,6 yıllık artış) […which] Cloudflare, “Geçen yılın aynı dönemine kıyasla göreceli olarak önemli bir artış var” diyor.

Şirketin buradan indirebileceğiniz PDF raporu, savunmacılara yönelik ek öneriler ve derlenen istatistiklere ilişkin daha derin içgörüler sunuyor.