Bilgisayar korsanları, araştırmacıların IceBreaker olarak adlandırdığı daha önce görülmemiş bir arka kapı gibi görünen çevrimiçi oyun ve kumar şirketlerini hedefliyor.

Uzlaşma yöntemi, müşteri hizmetleri temsilcilerini kandırarak tehdit aktörünün bir sorunla karşılaşan bir kullanıcı kisvesi altında gönderdiği kötü niyetli ekran görüntülerini açmasına dayanır.

Bu tür saldırılar en az Eylül 2022’den beri oluyor. Arkalarındaki grup, kökenlerine işaret eden belirsiz ipuçlarıyla bilinmiyor.

Olay müdahale firması Security Joes’daki araştırmacılar, IceBreaker arka kapısının, kim olduklarına dair daha net bir tabloya yol açabilecek “çok özel bir sosyal mühendislik tekniği” kullanan yeni bir gelişmiş tehdit aktörünün işi olduğuna inanıyor.

Security Joes, Eylül ayındaki bir olaydan elde edilen verileri analiz ettikten sonra, bilgisayar korsanları hedeflerini tehlikeye atmadan önce diğer üç saldırıya yanıt verebildi.

Araştırmacılar, IceBreaker tehdit aktörünün bulabildikleri tek kamuya açık kanıtının bir MalwareHunterTeam’den tweet Ekimde.

Müşteri hizmetlerini kandırmak

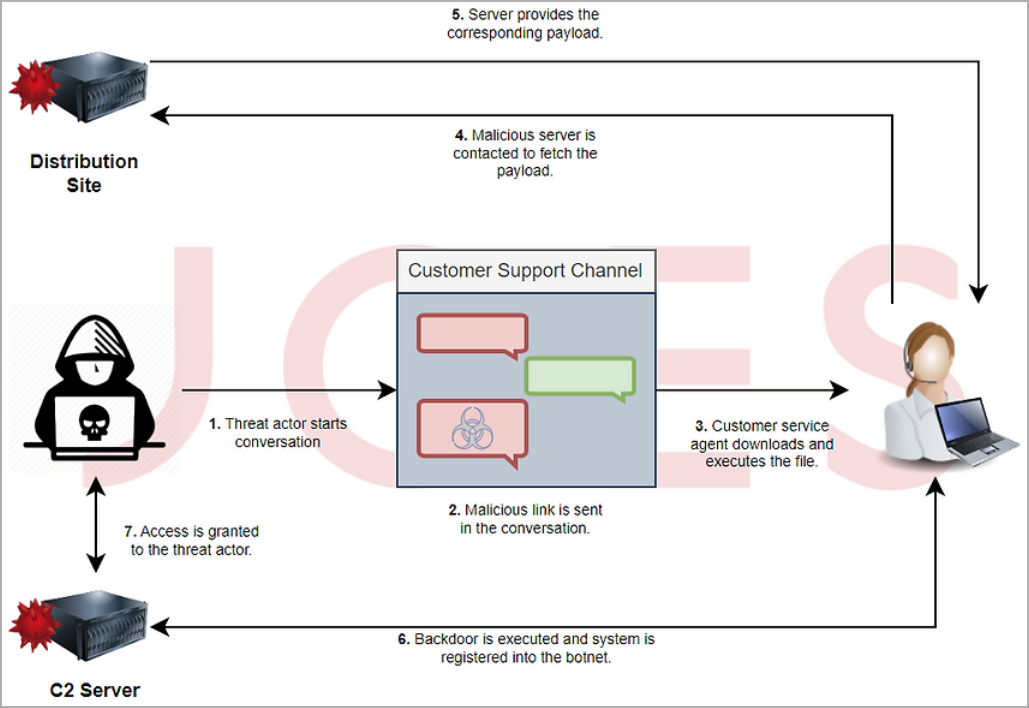

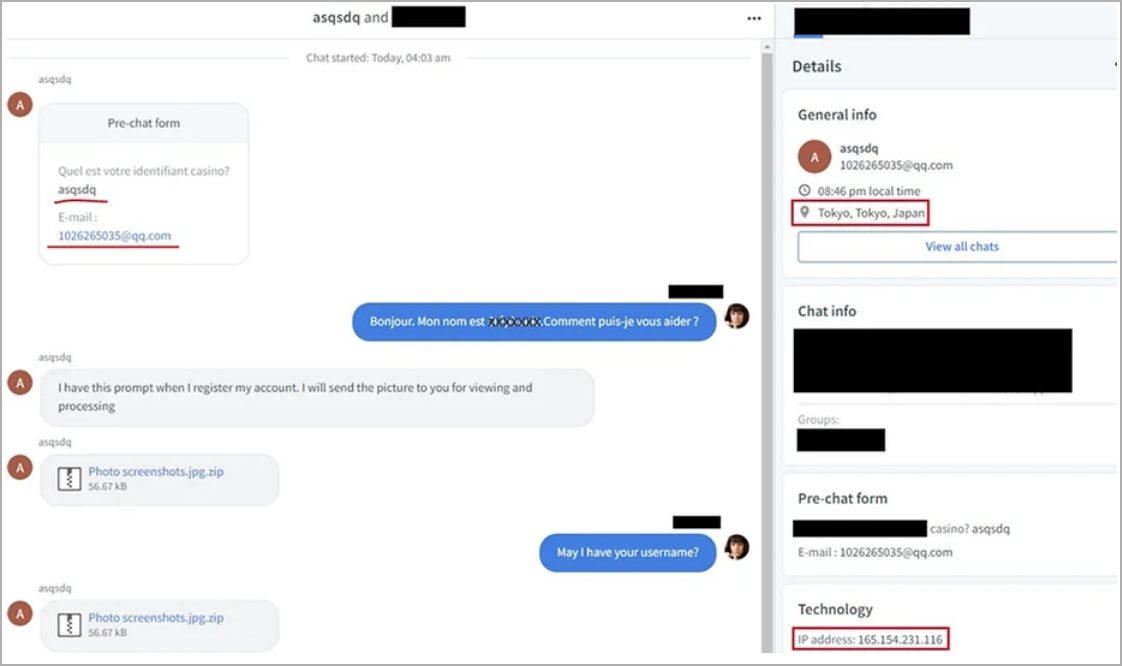

Arka kapıyı teslim etmek için tehdit aktörü, çevrimiçi hizmete giriş yapmakta veya kaydolmakta sorun yaşayan bir kullanıcı gibi davranarak hedef şirketin müşteri desteğiyle iletişime geçer.

Bilgisayar korsanları, destek temsilcisini sorunu açıklayabileceklerinden daha iyi tanımlayan bir resim indirmeye ikna eder. Araştırmacılar, görüntünün bir Dropbox deposundan teslim edildiğini görmelerine rağmen, görüntünün genellikle meşru bir hizmeti taklit eden sahte bir web sitesinde barındırıldığını söylüyorlar.

SecurityJoes, tehdit aktörü ile destek ajanları arasında incelediği diyalogların, IceBreaker’ın anadili İngilizce olmadığını ve kasıtlı olarak İspanyolca konuşan ajanlarla konuşmak istediğini gösterdiğini söylüyor. Ancak başka dilleri de konuştukları görüldü.

Bu şekilde teslim edilen bağlantılar, IceBreaker arka kapısını getiren kötü amaçlı bir LNK dosyası veya en az 2013’ten beri aktif olan Houdini RAT’ı indiren bir Visual Basic Komut Dosyası içeren bir ZIP arşivine yönlendirir.

Aşağıdaki resimde görüldüğü gibi, Windows Kısayol dosyasının simgesi zararsız görünmesi için değiştirilmiştir. Kısayol, saldırganın sunucusundan bir MSI verisi indirmek, kullanıcı etkileşimi olmadan yüklemek ve kullanıcı arabirimi olmadan çalıştırmak için bir komut içerir.

Güvenlik Joes araştırmacıları, indirilen kötü amaçlı yazılımın, çalışan işlemleri keşfedebilen, parolaları, çerezleri ve dosyaları çalabilen, saldırgan için bir proxy tüneli açabilen ve ayrıca saldırganın sunucusundan alınan komut dosyalarını çalıştırabilen “oldukça karmaşık, derlenmiş bir JavaScript dosyası” olduğunu söylüyor. .

IceBreaker arka kapısı

Kötü amaçlı LNK, IceBreaker kötü amaçlı yazılımını dağıtan ana birinci aşama yüktür ve VBS dosyası, müşteri destek operatörünün kısayolu çalıştıramaması durumunda yedek olarak kullanılır.

Kötü amaçlı kısayol dosyası, JPG görüntüsü gibi görünür ve uzantısı buna göre değiştirilir. İndirdiği MSI yükü, Virus Total’de çok düşük bir algılama oranına sahiptir ve 60 taramadan yalnızca 4’ü pozitif sonuç verir.

MSI paketi, imza tabanlı algılama araçlarından ve analiz motorlarından kaçınmak için çok sayıda sahte dosya içerir. Son katman, kurbanın geçici klasörüne çıkarılan ve “Port.exe” yükünü bırakan bir CAB arşividir.

Güvenlik Joes, bunun, dosyanın sonuna eklenmiş verilerin bir kısmını tutan, alışılmadık bir kaplamaya sahip bir C++ 64-bit yürütülebilir dosya olduğunu söylüyor. Analistler, bunun ek kaynakları güvenlik ürünlerinden gizlemenin bir yolu olduğuna inanıyor.

Daha fazla analizin ardından Security Joes, örneğin Node.js’de yazılmış ve tehdit aktörlerine aşağıdaki yetenekleri sağlayan daha önce görülmemiş bir arka kapı modülü olduğunu anladı:

- Kötü amaçlı yazılımın yerleşik özelliklerini genişleten eklentiler aracılığıyla özelleştirme.

- Süreç keşfi.

- Yerel depolama alanından, özellikle Google Chrome’dan şifreleri ve çerezleri çalın.

- Bir Socks5 ters proxy sunucusunu etkinleştirin.

- Windows başlangıç klasöründe yeni bir LNK dosyası (WINN.lnk) oluşturarak kalıcılık sağlayın.

- Dosyaları web soketleri aracılığıyla uzak sunucuya sızdırın.

- Özel VBS betiklerini çalıştırın.

- Ekran görüntüleri alın.

- Uzak kabuk oturumları oluşturun.

Hedeflenen varlık, müşteri destek hizmetlerini harici bir sağlayıcıya yaptırmadıysa, tehdit aktörleri arka kapıyı hesap kimlik bilgilerini çalmak, ağda yatay olarak hareket etmek ve izinsiz girişlerini genişletmek için kullanabilir.

Şu anda, IceBreaker grubu hakkında pek bir şey bilinmiyor, ancak Güvenlik Joes, savunucuların bu tehdidi tespit etmesine ve üstesinden gelmesine yardımcı olmak için bulguları hakkında bir rapor yayınlamaya ve yakalanan tüm IoC’leri (uzlaşma göstergeleri) paylaşmaya karar verdi.

Araştırmacılar, tehdit aktörünün işleyiş biçimini ve arka kapılarının nasıl çalıştığını açıklayan teknik bir rapor yayınladılar. Kuruluşların kötü amaçlı yazılımı tespit etmesine yardımcı olmak için YARA kuralları da yayınlandı.

Ek olarak, Security Joes, IceBreaker ile bir ihlal olduğundan şüphelenen şirketlere başlangıç klasöründe oluşturulan kısayol dosyalarını aramalarını ve açık kaynak aracının yetkisiz çalıştırılıp çalıştırılmadığını kontrol etmelerini önerir. tsocks.exe.

oluşturulmasının izlenmesi msiexec.exe URL’leri parametre olarak alan işlemler, VBS komut dosyalarının ve LNK dosyalarının geçici klasörden yürütülmesi gibi bir uzlaşma göstergesi olabilir.